Kā labot Jums nav atļaujas saglabāt šajā vietā operētājsistēmā Windows

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

IPSec, saīsinājums no interneta protokola drošības, ir kriptogrāfijas protokolu kopums, kas aizsargā datu trafiku interneta protokola (IP) tīklos.

IP tīkliem, tostarp globālajam tīmeklim, trūkst šifrēšanas un privātuma aizsardzības. IPSec VPN novērš šo trūkumu, nodrošinot sistēmu šifrētai un privātai saziņai tīmeklī.

Tālāk ir sniegts sīkāks ieskats IPSec un kā tas darbojas ar VPN tuneļiem , lai aizsargātu datus nedrošos tīklos.

Īsa IPSec vēsture

Kad 80. gadu sākumā tika izstrādāts interneta protokols, drošība nebija augsta prioritāte. Taču, interneta lietotāju skaitam turpinot augt, pieaug arī nepieciešamība pēc augstas drošības.

Lai risinātu šo vajadzību, Nacionālā drošības aģentūra 80. gadu vidū sponsorēja drošības protokolu izstrādi Drošu datu tīklu sistēmu programmas ietvaros. Tā rezultātā tika izstrādāts 3. slāņa drošības protokols un galu galā arī tīkla slāņa drošības protokols. Daudzi inženieri strādāja pie šī projekta 90. gados, un IPSec izauga no šiem centieniem. IPSec tagad ir atvērtā pirmkoda standarts un ir daļa no IPv4.

Kā darbojas IPSec

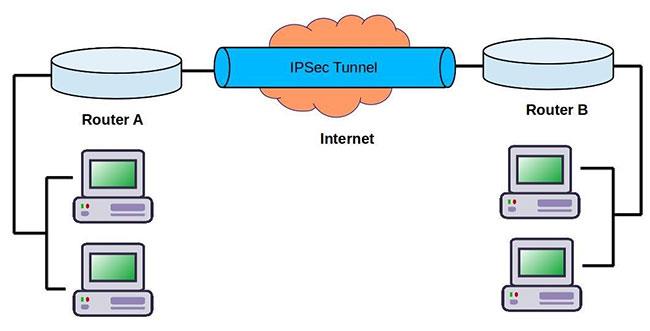

IPSec darbojas ar VPN tuneļiem, lai izveidotu privātus divvirzienu savienojumus starp ierīcēm

Kad divi datori izveido VPN savienojumu , tiem ir jāvienojas par drošības protokolu un šifrēšanas algoritmu kopu un jāapmainās ar kriptogrāfiskajām atslēgām, lai atbloķētu un skatītu šifrētos datus.

Šeit spēlē IPSec. IPSec darbojas ar VPN tuneļiem, lai izveidotu privātus divvirzienu savienojumus starp ierīcēm. IPSec nav viens protokols; tā vietā tas ir pilns protokolu un standartu komplekts, kas darbojas kopā, lai palīdzētu nodrošināt to interneta datu pakešu konfidencialitāti, integritāti un autentiskumu, kas iet caur VPN tuneli.

Lūk, kā IPSec izveido drošu VPN tuneli:

IPSec VPN aizsargā datus, kas tiek pārsūtīti no resursdatora uz resursdatoru, no tīkla uz tīklu, no resursdatora uz tīklu un vārteju uz vārteju (to sauc par tuneļa režīmu, kad visa IP pakete ir šifrēta un autentificēta).

IPSec protokoli un atbalsta komponenti

IPSec standarts ir sadalīts vairākos galvenajos protokolos un atbalsta komponentos.

Galvenais IPSec protokols

- IPSec autentifikācijas galvene (AH) : šis protokols aizsargā to datoru IP adreses, kas piedalās datu apmaiņas procesā, lai nodrošinātu, ka procesa laikā datu biti netiek zaudēti, mainīti vai bojāti. AH arī pārbauda, vai persona, kas sūta datus, tos patiešām ir nosūtījusi, aizsargājot tuneli no nesankcionētu lietotāju ielaušanās.

- Encapsulating Security Payload (ESP) : ESP protokols nodrošina IPSec šifrēšanas daļu, nodrošinot datu trafika drošību starp ierīcēm. ESP šifrē datu paketes/lietderīgo slodzi, autentificē lietderīgo slodzi un tās izcelsmi IPSec protokolu komplektā. Šis protokols efektīvi šifrē interneta trafiku, lai ikviens, kas ielūkojas tunelī, tajā neko neredzētu.

ESP gan šifrē, gan autentificē datus, savukārt AH tikai autentificē datus.

Komponenti, kas atbalsta IPSec

- Drošības asociācijas (SA) : drošības asociācijas un politikas veido dažādus drošības līgumus, ko izmanto apmaiņā. Šie līgumi var noteikt izmantojamo šifrēšanas veidu un jaukšanas algoritmu. Šīs politikas bieži ir elastīgas, ļaujot ierīcēm izlemt, kā tās vēlas rīkoties.

- Interneta atslēgu apmaiņa (IKE) : lai šifrēšana darbotos, datoriem, kas iesaistīti privātās komunikācijas apmaiņā, ir jābūt koplietotai šifrēšanas atslēgai. IKE ļauj diviem datoriem droši apmainīties ar šifrēšanas atslēgām un koplietot tās, kad tiek izveidots VPN savienojums.

- Šifrēšanas un jaukšanas algoritmi : kriptogrāfiskās atslēgas darbojas, izmantojot jaucējvērtības, kas ģenerētas, izmantojot jaukšanas algoritmu. AH un ESP ir ļoti vispārīgi, tie nenorāda konkrētu kodēšanas veidu. Tomēr IPsec šifrēšanai bieži izmanto Message Digest 5 vai Secure Hash Algorithm 1.

- Aizsardzība pret atkārtotiem uzbrukumiem : IPSec ietver arī standartus, lai novērstu jebkādu datu pakešu atkārtotu atskaņošanu, kas ir daļa no veiksmīgas pieteikšanās procesa. Šis standarts neļauj hakeriem izmantot atkārtoti atskaņotu informāciju, lai pašiem kopētu pieteikšanās informāciju.

IPSec ir pilnīgs VPN protokola risinājums, un tas var kalpot arī kā šifrēšanas protokols L2TP un IKEv2.

Tunelēšanas režīmi: tunelis un transports

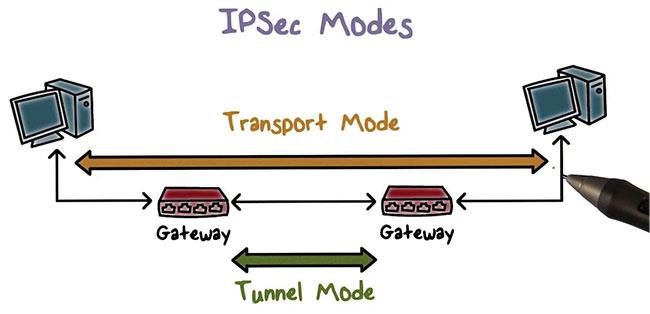

IPSec sūta datus, izmantojot tuneļa vai transporta režīmu

IPSec sūta datus, izmantojot tuneļa vai transporta režīmu. Šie režīmi ir cieši saistīti ar izmantotā protokola veidu AH vai ESP.

- Tuneļa režīms : Tuneļa režīmā visa pakete ir aizsargāta. IPSec iesaiņo datu paketi jaunā paketē, šifrē to un pievieno jaunu IP galveni. To parasti izmanto VPN iestatījumos no vienas vietnes uz otru.

- Transporta režīms : Transporta režīmā sākotnējā IP galvene paliek un netiek šifrēta. Tiek šifrēta tikai krava un ESP piekabe. Transporta režīms parasti tiek izmantots VPN iestatījumos no klienta uz vietni.

VPN, visizplatītākā IPSec konfigurācija, ko redzēsit, ir ESP ar autentifikāciju tuneļa režīmā. Šī struktūra palīdz interneta trafikam droši un anonīmi pārvietoties VPN tunelī pa nenodrošinātiem tīkliem.

Tātad, kāda ir atšķirība starp tuneļa un transporta režīmu IPsec?

Tuneļa režīms IPsec tiek izmantots starp diviem īpašiem maršrutētājiem, un katrs maršrutētājs darbojas kā viens virtuālā "tuneļa" gals publiskajā tīklā. Tuneļa režīmā sākotnējā IP galvenē ir šifrētās paketes galamērķis kopā ar pakešu lietderīgo slodzi. Lai starpposma maršrutētāji zinātu, kur pārsūtīt paketes, IPsec pievieno jaunu IP galveni. Katrā tuneļa galā maršrutētāji atšifrē IP galvenes, lai piegādātu paketes uz galamērķi.

Transporta režīmā katras paketes lietderīgā slodze tiek šifrēta, bet sākotnējā IP galvene nav šifrēta. Tāpēc starpposma maršrutētāji var redzēt katras paketes galamērķi - ja vien netiek izmantots atsevišķs tuneļa protokols (piemēram, GRE).

Kuru portu izmanto IPsec?

Tīkla ports ir virtuāla vieta, kur dati tiek ievietoti datorā. Porti ir veids, kā dators seko dažādiem procesiem un savienojumiem. Ja dati tiek novirzīti uz noteiktu portu, datora operētājsistēma zina, kuram procesam tie pieder. IPsec parasti izmanto portu 500.

Kā IPsec ietekmē MSS un MTU?

MSS un MTU ir divi pakešu izmēra mērījumi. Paketes var sasniegt tikai noteiktu izmēru (baitos), pirms datori, maršrutētāji un slēdži nevar tās apstrādāt. MSS mēra katras paketes lietderīgās slodzes lielumu, savukārt MTU mēra visu paketi, ieskaitot galvenes. Paketes, kas pārsniedz tīkla MTU, var sadrumstalot, tas ir, sadalīt mazākās paketēs un pēc tam atkal salikt. Paketes, kas pārsniedz MSS, tiek vienkārši nomestas.

IPsec protokols paketēm pievieno vairākas galvenes un piekabes, kas visas aizņem dažus baitus. Tīklos, kas izmanto IPsec, attiecīgi jāpielāgo MSS un MTU, pretējā gadījumā paketes tiks sadrumstalotas un nedaudz aizkavētas. Parasti tīkla MTU ir 1500 baiti. Parastā IP galvene ir 20 baitus gara, un TCP galvene arī ir 20 baitus gara, kas nozīmē, ka katra pakete var saturēt 1460 baitus lietderīgās slodzes. Tomēr IPsec pievieno autentifikācijas galveni, ESP galveni un saistītās piekabes. Tie pievieno 50–60 baitus paketei vai vairāk.

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

Syslog Server ir svarīga IT administratora arsenāla sastāvdaļa, it īpaši, ja runa ir par notikumu žurnālu pārvaldību centralizētā vietā.

Kļūda 524: iestājās taimauts ir Cloudflare specifisks HTTP statusa kods, kas norāda, ka savienojums ar serveri tika slēgts taimauta dēļ.

Kļūdas kods 0x80070570 ir izplatīts kļūdas ziņojums datoros, klēpjdatoros un planšetdatoros, kuros darbojas operētājsistēma Windows 10. Tomēr tas tiek parādīts arī datoros, kuros darbojas operētājsistēma Windows 8.1, Windows 8, Windows 7 vai vecāka versija.

Nāves zilā ekrāna kļūda BSOD PAGE_FAULT_IN_NONPAGED_AREA vai STOP 0x00000050 ir kļūda, kas bieži rodas pēc aparatūras ierīces draivera instalēšanas vai pēc jaunas programmatūras instalēšanas vai atjaunināšanas, un dažos gadījumos kļūdas cēlonis ir bojāts NTFS nodalījums.

Video plānotāja iekšējā kļūda ir arī nāvējoša zilā ekrāna kļūda. Šī kļūda bieži rodas operētājsistēmās Windows 10 un Windows 8.1. Šajā rakstā ir parādīti daži veidi, kā novērst šo kļūdu.

Lai paātrinātu Windows 10 sāknēšanu un samazinātu sāknēšanas laiku, tālāk ir norādītas darbības, kas jāveic, lai noņemtu Epic no Windows startēšanas un neļautu Epic Launcher palaist operētājsistēmā Windows 10.

Failus nevajadzētu saglabāt darbvirsmā. Ir labāki veidi, kā saglabāt datora failus un uzturēt kārtīgu darbvirsmu. Nākamajā rakstā tiks parādītas efektīvākas vietas, kur saglabāt failus operētājsistēmā Windows 10.

Lai kāds būtu iemesls, dažreiz jums būs jāpielāgo ekrāna spilgtums, lai tas atbilstu dažādiem apgaismojuma apstākļiem un mērķiem. Ja jums ir nepieciešams novērot attēla detaļas vai skatīties filmu, jums jāpalielina spilgtums. Un otrādi, iespējams, vēlēsities arī samazināt spilgtumu, lai aizsargātu klēpjdatora akumulatoru.

Vai jūsu dators nejauši pamostas un tiek parādīts logs ar uzrakstu “Pārbauda atjauninājumus”? Parasti tas ir saistīts ar programmu MoUSOCoreWorker.exe — Microsoft uzdevumu, kas palīdz koordinēt Windows atjauninājumu instalēšanu.