Eliptiskās līknes kriptogrāfija (ECC) ir publiskās atslēgas kriptogrāfijas tehnika, kuras pamatā ir eliptiskās līknes teorija, palīdzot izveidot ātrāku, mazāku un spēcīgāku kriptogrāfiju. ECC ģenerē šifrus, izmantojot eliptiskās līknes vienādojumu īpašības, nevis tradicionālo lielu pirmskaitļu izmantošanas metodi. Šo tehnoloģiju var izmantot kopā ar lielāko daļu publisko šifrēšanas metožu , piemēram, RSA un Diffie-Hellman.

Pēc dažu pētnieku domām, ECC sasniedz šo drošības līmeni tikai ar 164 bitiem, savukārt citām sistēmām ir nepieciešami 1024 biti, lai sasniegtu tādu pašu līmeni. Tā kā ECC palīdz nodrošināt drošību ar zemu skaitļošanas jaudu un akumulatora lietojumu, to plaši izmanto mobilajās lietotnēs.

ECC izstrādāja Certicom, mobilo e-biznesa drošības sistēmu nodrošinātājs, un nesen to licencēja Hifn, integrēto shēmu un kiberdrošības produktu ražotājs. Arī RSA pašlaik izstrādā savu ECC. Daudzi uzņēmumi, tostarp 3COM, Cylink, Motorola, Pitney Bowes, Siemens, TRW un VeriFone, savos produktos atbalsta ECC.

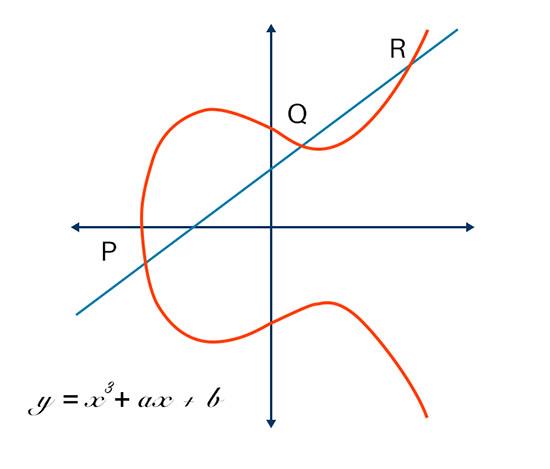

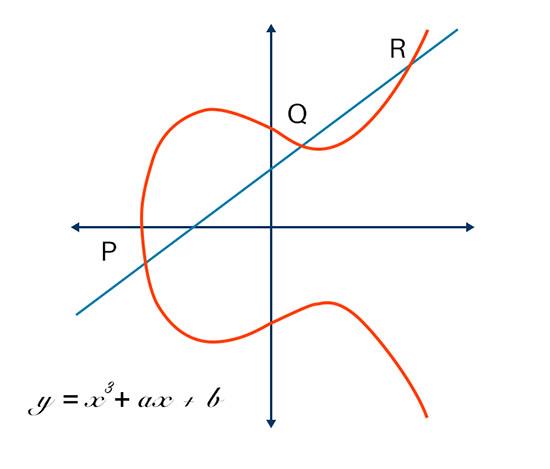

Eliptiskās līknes vienādojums un grafiks

Eliptisku līkņu īpašības un funkcijas matemātikā ir pētītas 150 gadus. To izmantošanu kā kriptogrāfiju 1985. gadā pirmo reizi ieviesa Nīls Koblics no Vašingtonas universitātes un Viktors Millers no IBM (šie ir divi neatkarīgi pētījumi).

Eliptiskā līkne nav elipse (ovāla), bet tiek attēlota kā aplis, kas krusto divas asis. ECC pamatā ir noteikta veida vienādojuma īpašības, kas izveidotas no grupas (elementu kopa ar bināru darbību, kas apvieno jebkurus divus kopas elementus trešajā elementā). Grafiks nāk no punktiem, kur krustojas līkne un divas asis. Reiziniet šo punktu ar skaitli, lai atrastu nākamo punktu, taču ir grūti zināt, ar kuru skaitli reizināt, lai gan rezultāts un nākamais punkts jau ir doti.

Eliptisku līkņu vienādojumiem ir īpašība, ka tie ir ārkārtīgi vērtīgi kriptogrāfijas nolūkiem, jo tos ir viegli īstenot, bet ārkārtīgi grūti apgriezt.

Tomēr eliptisku līkņu izmantošanai šajā nozarē joprojām ir daži ierobežojumi. Naidžels Smārts, Hewlett Packard pētnieks, šajā līknē ir atklājis dažus trūkumus, kas padara to ļoti viegli uzlauzt. Tomēr Certicom Philip Deck saka, ka, lai gan šīs līknes ir neaizsargātas, ECC izstrādātāji zina, kā tās klasificēt lietošanai. Viņš uzskata, ka ECC ir unikāla tehnoloģija, ko var izmantot visā pasaulē un izmantot visās ierīcēs. Saskaņā ar Deck teikto, "vienīgais, kas to dara, ir eliptiskā līkne".