Bieži uzdotie jautājumi par noklusējuma parolēm

Šodienas rakstā Quantrimang apkopos dažus bieži uzdotos jautājumus par noklusējuma parolēm, lai palīdzētu lasītājiem atbildēt uz jautājumiem, kas saistīti ar šo problēmu.

SSH savienojumu nodrošināšana palīdz aizsargāt jūsu Linux sistēmu un datus. Sistēmas administratoriem un mājas lietotājiem ir arī jāaizsargā datori, kas ir vērsti uz internetu. Šeit ir 10 vienkārši veidi, kā palīdzēt aizsargāt savu SSH serveri .

Daži SSH drošības pamati

SSH apzīmē Secure Shell. SSH protokols vai programmatūras rīks ļauj sistēmas administratoriem un lietotājiem izveidot drošus savienojumus ar attāliem datoriem, izmantojot šo protokolu.

SSH protokols ir šifrēts protokols, kas paredzēts, lai nodrošinātu drošu savienojumu nedrošā tīklā, piemēram, internetā. SSH operētājsistēmā Linux ir veidots uz OpenSSH projekta portatīvās versijas. Tas ir ieviests klasiskā klienta-servera modelī ar SSH serveri, kas pieņem savienojumus no SSH klientiem. Klients tiek izmantots, lai izveidotu savienojumu ar serveri un atklātu sesiju attāliem lietotājiem. Serveris pieņem savienojumu un sāk sesiju.

Savā noklusējuma konfigurācijā SSH serveris "klausās" ienākošos savienojumus, izmantojot pārraides kontroles protokolu (TCP), portu 22. Tā kā šis ir standartizēts un populārs ports, tas ir aktieru draudu un ļaunprātīgu robotu mērķis.

Ļaunprātīgi dalībnieki palaiž robotprogrammatūras, kas skenē IP adrešu diapazonus, meklējot atvērtus portus. Pēc tam tas pārbauda, vai šajos portos nav izmantojamas ievainojamības. Domājot, es esmu drošībā, ir daudz lielāku un labāku mērķu par mani, lai ļaundari mērķētu, ir pilnīgi nepareizi. Šie roboti neizvēlas savus mērķus, pamatojoties uz kādiem kritērijiem, viņi tikai meklē veidu, kā iekļūt sistēmā.

Jūs būsiet upuris, ja nenodrošināsit savu sistēmu.

Drošības berze

Drošības berzes punkts ir jebkura situācija, kurā galvenais uzdevums tiek novērsts vai aizkavēts drošības prasību dēļ.

Drošības berze rada diskomfortu (jebkurā līmenī) lietotājiem un citiem, kad ieviešat drošības pasākumus. Cilvēki, kuri sākuši izmantot datorsistēmas, var uztraukties, vai viņiem tiešām būs jāievada parole ikreiz, kad viņi piesakās lieldatorā. Viņiem tas ir arī drošības berzes veids.

Drošības pasākumu ieviešana dažiem cilvēkiem bieži vien ietvers zināmu berzi. Uzņēmumu īpašniekiem ir jāmaksā par šiem pasākumiem. Datoru lietotājiem var nākties mainīt ieradumus vai atcerēties dažādu autentifikācijas informāciju, pievienojot darbības, lai veiksmīgi izveidotu savienojumu. Sistēmu administratoriem būs papildu darbs, lai ieviestu un uzturētu jaunos drošības pasākumus.

Linux vai Unix līdzīgas operētājsistēmas pievilkšana un bloķēšana var būt ātra. Šeit minētie drošības pasākumi ir viegli izpildāmu darbību kopums, kas uzlabos datora drošību, neizmantojot trešo pušu lietojumprogrammas un dziļu ugunsmūra iejaukšanos .

Izmantojiet SSH protokola versiju 2

2006. gadā SSH protokols tika atjaunināts no 1. versijas uz 2. versiju. Tas ir nozīmīgs jauninājums. Ir daudz izmaiņu un uzlabojumu, īpaši šifrēšanas un drošības jomā, un 2. versija nav saderīga ar 1. versiju. Lai novērstu savienojumus no 1. versijas klientiem, varat norādīt, ka datori pieņem savienojumus tikai no 2. versijas.

Lai to izdarītu, rediģējiet /etc/ssh/sshd_config failu, izmantojot šo komandu:

sudo gedit /etc/ssh/sshd_config

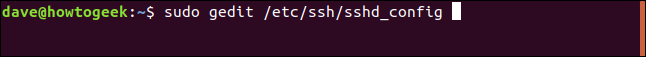

Pievienojiet šādu rindu:

Protocol 2

Un saglabājiet failu, pēc tam restartējiet SSH dēmona procesu, izmantojot šādu komandu:

sudo systemctl restart sshd

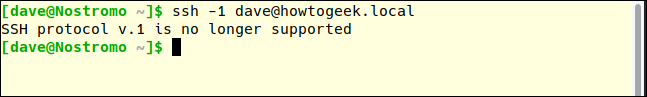

Pārbaudiet jauno iestatījumu darbībā, pārslēdzoties uz citu mašīnu un mēģinot izveidot SSH testa iekārtā. Mēs izmantosim opciju -1 (protocol 1), lai piespiestu ssh komandu izmantot protokola 1. versiju.

ssh -1 [email protected]

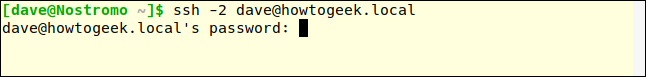

Savienojuma pieprasījums noraidīts. Pārliecinieties, vai joprojām varat izveidot savienojumu ar 2. protokolu. Pārbaudei izmantosim -2 (2. protokolu).

ssh -2 [email protected]

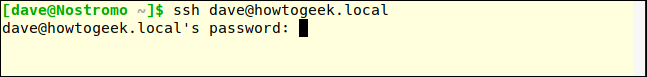

Tas, ka SSH serveris pieprasa paroli, ir pozitīva zīme, ka savienojums ir izveidots un jūs mijiedarbojaties ar serveri. Mūsdienu SSH klienti pēc noklusējuma izmantos 2. protokolu, mums nav jānorāda 2. protokols, ja klients ir atjaunināts.

ssh [email protected]

Savienojums ir pieņemts.

Izvairieties no 22. vārtiem

Ports 22 ir standarta ports SSH savienojumiem. Ja tiek izmantots cits ports, tas jūsu sistēmai pievieno mazliet drošības caur tumsu (STO). Drošību neskaidrības dēļ nekad nevajadzētu uzskatīt par īstu drošības līdzekli. Faktiski daži gudrāki uzbrukuma roboti pārbauda visus atvērtos portus un izlemj, kādu pakalpojumu tie sniedz, nevis paļaujas uz vienkāršu portu meklēšanas sarakstu un pieņem, ka tie nodrošina pakalpojumu. Taču nestandarta porta izmantošana var palīdzēt samazināt sliktu trafiku 22. portā.

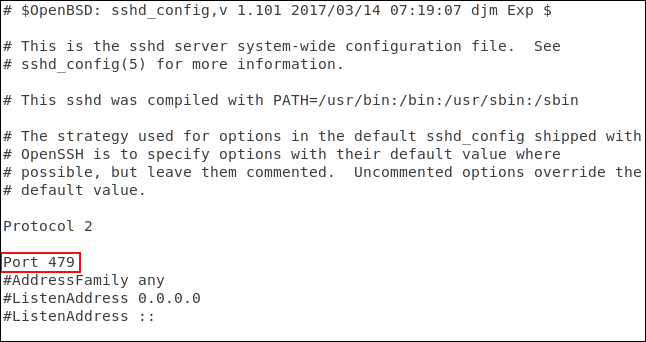

Lai konfigurētu nestandarta portu, rediģējiet SSH konfigurācijas failu, kā norādīts iepriekš.

Izdzēsiet # Port rindas sākumā un aizstājiet 22 ar numuru pēc jūsu izvēles. Saglabājiet konfigurācijas failu un restartējiet SSH dēmonu.

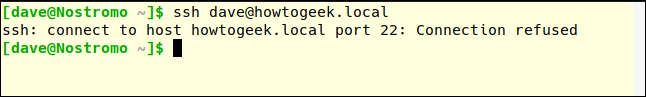

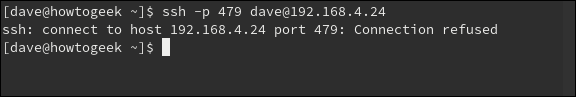

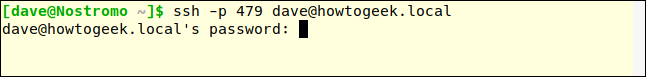

Citā datorā mēs izmantosim komandu ssh, lai izveidotu savienojumu ar serveri. Noklusējuma ssh komanda izmanto portu 22:

ssh [email protected]

Savienojums atteikts. Mēģiniet vēlreiz un norādiet portu 470, izmantojot opciju –p (ports):

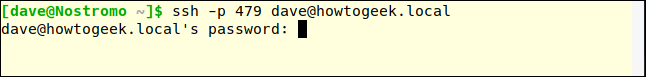

ssh -p 479 [email protected]

Savienojums apstiprināts.

Pievienojiet filtru, izmantojot TCP Wrappers

TCP iesaiņotāji ir viegli saprotams piekļuves kontroles saraksts. Tas ļauj liegt un atļaut savienojumus, pamatojoties uz savienojuma pieprasījuma īpašībām, piemēram, IP adresi vai resursdatora nosaukumu. TCP aptinēji ir jāizmanto kopā ar pareizi konfigurētu ugunsmūri, nevis tā vietā.

TCP iesaiņotāji ir iepriekš instalēti Ubuntu 18.04 LTS iekārtās . Tam jābūt instalētam Manjaro 18.10 un Fedora 30.

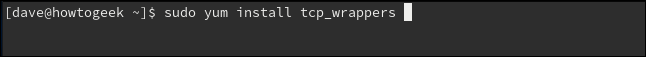

Lai instalētu Fedora, izmantojiet šo komandu:

sudo yum install tcp_wrappers

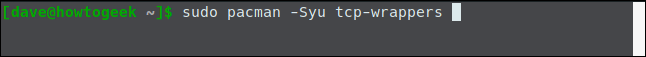

Lai instalētu Manjaro, izmantojiet šo komandu:

sudo pacman -Syu tcp-wrappers

Ir iekļauti divi faili, viens fails satur atļauju sarakstu un viens fails satur aizliegumu sarakstu. Rediģējiet aizliegumu sarakstu, izmantojot šādu komandu:

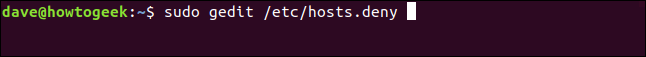

sudo gedit /etc/hosts.deny

Iepriekš minētā komanda atvērs gedit redaktoru, kurā fails atsakās ielādēt.

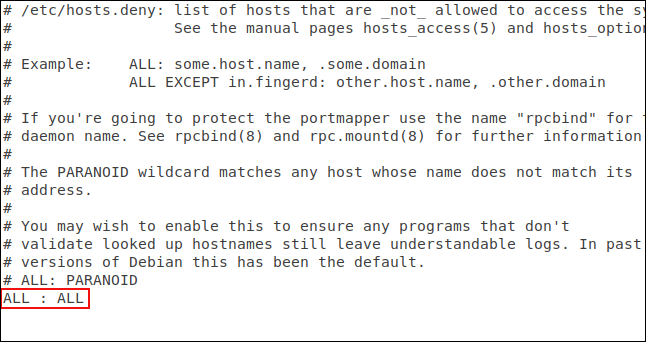

Jums jāpievieno rinda:

ALL : ALLUn saglabājiet failu. Šī līnija bloķēs visu nesankcionēto piekļuvi. Tagad mums ir jāpiešķir atļaujas savienojumiem, kurus vēlaties pieņemt. Lai to izdarītu, jums ir jārediģē atļauju fails:

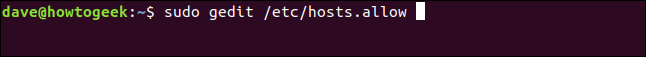

sudo gedit /etc/hosts.allow

Iepriekš minētā komanda atvērs gedit redaktoru ar tajā esošo lejupielādējamo failu.

Mēs esam pievienojuši SSH dēmona nosaukumu, SSHD un datora IP adresi, kas ļauj izveidot savienojumu. Saglabājiet failu un pārbaudiet, vai ierobežojumi un atļaujas ir spēkā.

Vispirms mēģināsiet izveidot savienojumu no datora, kas neatrodas failā hosts.allow:

Savienojums atteikts. Mēs mēģināsim izveidot savienojumu no mašīnas ar IP adresi 192.168.4.23:

Savienojums pieņemts.

Šeit sniegtais piemērs ļauj izveidot savienojumu tikai vienai mašīnai. TCP aptinēji ir diezgan elastīgi, tie atbalsta resursdatora nosaukumus, aizstājējzīmes un apakštīkla maskas, lai pieņemtu savienojumus no IP adrešu diapazoniem.

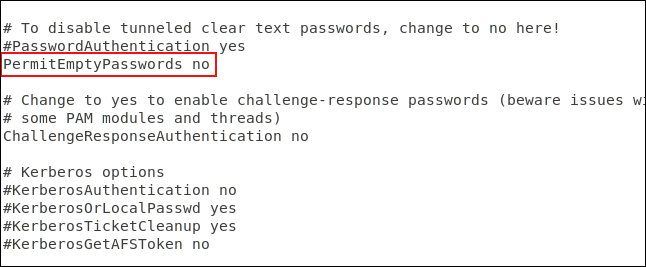

Noraidīt savienojuma pieprasījumus bez paroles

Lai gan tas nav labi, Linux sistēmas administratori var izveidot lietotāju kontus bez parolēm. Tas nozīmē, ka attāliem savienojumiem no šī konta parole nav nepieciešama. Šie savienojumi tiks pieņemti, bet netiks autentificēti.

SSH noklusējuma iestatījums pieņem savienojuma pieprasījumus bez paroles. Mēs varam to viegli mainīt un pārliecināties, ka visi šie savienojumi ir autentificēti.

Jums ir jārediģē SSH konfigurācijas fails.

Ritiniet uz leju failā, līdz redzat rindiņu ar uzrakstu #PermitEmptyPasswords no . Rindas sākumā izdzēsiet # un saglabājiet failu. Restartējiet SSH dēmonu.

Paroļu vietā izmantojiet SSH atslēgas

SSH atslēgas nodrošina drošu veidu, kā pieteikties SSH serverī. Paroles var uzlauzt, uzminēt vai brutāli piespiest . SSH atslēgas nav neaizsargātas pret šāda veida uzbrukumiem.

Ģenerējot SSH atslēgu, jūs izveidojat atslēgu pāri. Viena ir publiskā atslēga, bet otra ir privātā atslēga. Publiskā atslēga ir instalēta serveros, ar kuriem vēlaties izveidot savienojumu. Privātā atslēga tiek droši glabāta jūsu datorā.

SSH atslēgas ļauj izveidot savienojumus bez paroles, kas ir drošāk nekā savienojumi, izmantojot paroles autentifikāciju.

Veicot savienojuma pieprasījumu, attālais dators izmanto publiskās atslēgas kopiju, lai izveidotu šifrētu ziņojumu, kas nosūtīts atpakaļ uz datoru. Tā kā tas ir šifrēts ar publisko atslēgu, dators var to atšifrēt ar privāto atslēgu.

Pēc tam dators no ziņojuma iegūst daļu informācijas, šifrē to un nosūta atpakaļ uz serveri. Ja serveris to var atšifrēt ar publiskās atslēgas kopiju. Ja ziņojumā esošā informācija sakrīt ar to, ko serveris jums nosūtīja, savienojums tiks apstiprināts.

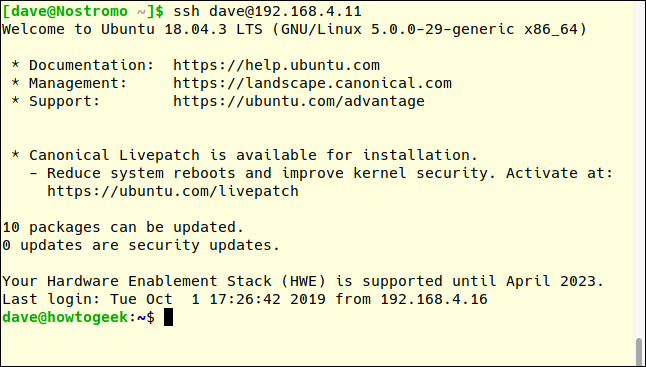

Šeit lietotājs ar SSH atslēgu izveido savienojumu ar serveri 192.168.4.11. Ņemiet vērā, ka viņiem netiek prasīts ievadīt paroli.

ssh [email protected]

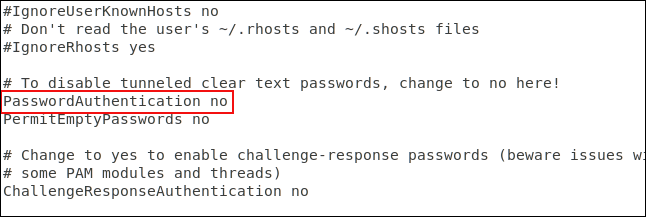

Pilnībā atspējot paroles autentifikāciju

Varat pilnībā atspējot paroles autentifikāciju, ja izmantojat SSH atslēgas. Mums ir jārediģē SSH konfigurācijas fails.

Ritiniet failu uz leju, līdz redzat rindiņu, kas sākas ar #PasswordAuthentication jā . Rindas sākumā izdzēsiet #, mainiet jā uz nē un saglabājiet failu. Restartējiet SSH dēmonu.

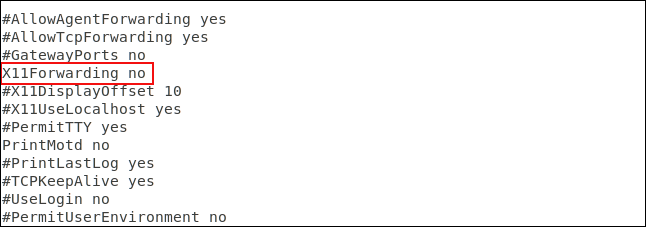

Atspējot X11 pārsūtīšanu

X11 pārsūtīšana ļauj attāliem lietotājiem palaist grafiskās lietojumprogrammas no jūsu servera SSH sesijas laikā, bet slikti dalībnieki to viegli izmanto. Labāk to izslēgt, rediģējot SSH konfigurācijas failu.

Ritiniet failu uz leju, līdz redzat rindiņu #X11Forwarding no , izdzēsiet # rindas sākumā un saglabājiet failu. Restartējiet SSH dēmonu.

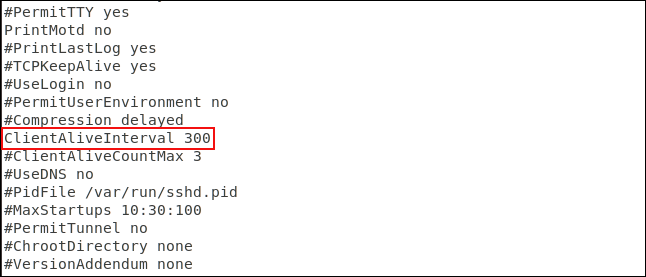

Iestatiet dīkstāves taimauta vērtību

Ja ar datoru tiek izveidots SSH savienojums un tajā kādu laiku netiek veiktas nekādas darbības, tas var radīt drošības risku.

Tāpēc jums ir jāiestata taimauta ierobežojums. SSH savienojums tiks atvienots, ja noteiktajā laikā netiks veiktas nekādas darbības. Vēlreiz mums ir jārediģē SSH konfigurācijas fails.

Ritiniet failu uz leju, līdz redzat rindiņu, kas sākas ar #ClientAliveInterval 0 . Noņemiet # rindas sākumā, mainiet skaitli 0 uz vēlamo vērtību. Parasti cilvēki to iestata uz 300 sekundēm, kas ir 5 minūtes. Saglabājiet failu un restartējiet SSH dēmonu.

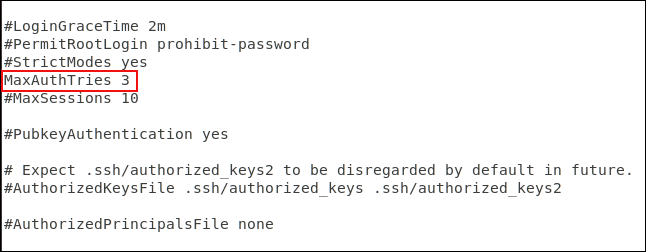

Iestatiet paroles ievadīšanas skaita ierobežojumu

Apstiprinājumu skaita ierobežojuma noteikšana var palīdzēt novērst paroles minēšanu un brutālu spēku uzbrukumus. Pēc noteiktā autentifikācijas pieprasījumu skaita lietotājs tiks atvienots no SSH servera. Pēc noklusējuma paroles mēģinājumu skaits nav ierobežots, taču to var rediģēt SSH konfigurācijas failā.

Ritiniet failu uz leju, līdz redzat rindiņu, kas sākas ar #MaxAuthTries 0 . Noņemot # rindas sākumā, skaitlis tiek mainīts uz vēlamo vērtību. Varat iestatīt to uz 3. Veicot izmaiņas, saglabājiet failu un restartējiet SSH dēmonu.

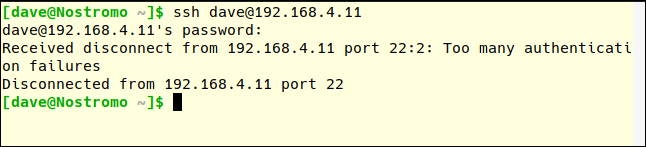

Varat to pārbaudīt, mēģinot izveidot savienojumu un ievadot nepareizu paroli.

Ņemiet vērā, ka MaxAuthTries skaits ir lielāks par lietotājam atļauto mēģinājumu skaitu. Pēc diviem neveiksmīgiem mēģinājumiem jūs tiekat atvienots, kas nozīmē, ka MaxAuthTries ir iestatīts uz 3.

Atspējot root pieteikšanos

Jums nav ieteicams pieteikties kā root, vienkārši izmantojiet kā parasts lietotājs operētājsistēmā Linux un izmantojiet sudo, lai veiktu darbības, kurām nepieciešamas root atļaujas. Tāpat nevajadzētu ļaut root pieteikties SSH serverī. Tikai parastiem lietotājiem ir atļauts izveidot savienojumu. Ja viņiem ir jāveic administratīvā līmeņa uzdevums, viņi var izmantot arī sudo. Ja jums ir jāļauj root lietotājam pieteikties, varat piespiest viņu izmantot SSH atslēgu.

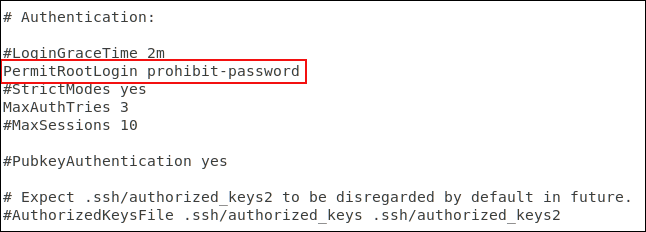

Rediģējiet konfigurācijas failu, lai atspējotu root pieteikšanos.

Ritiniet failu uz leju, līdz redzat rindiņu, kas sākas ar #PermitRootLogin aizliegt-password , izdzēsiet # rindas sākumā.

Saglabājiet izmaiņas un restartējiet SSH dēmonu.

Pēdējais solis

Protams, ja jums nav nepieciešams, lai datorā darbotos SSH, izslēdziet to ar šādu komandu:

sudo systemctl stop sshd

sudo systemctl disable sshdNovēlam veiksmi!

Šodienas rakstā Quantrimang apkopos dažus bieži uzdotos jautājumus par noklusējuma parolēm, lai palīdzētu lasītājiem atbildēt uz jautājumiem, kas saistīti ar šo problēmu.

Jums ir nepieciešams VPN — tas padara dažādas iespējas vienkāršas, un CyberGhost VPN ir viens no labākajiem VPN, ja runa ir par vienkāršību.

Vairāki drošības paraugprakses piemēri ir parādījušies, palielinoties daudzmākoņu vidēm, un ir daži svarīgi soļi, kas būtu jāveic visām organizācijām, izstrādājot savas drošības stratēģijas.

Microsoft operētājsistēmā Windows Vista DreamScene ļāva iestatīt dinamisku fonu datoriem, taču astoņus gadus vēlāk tas joprojām nav pieejams operētājsistēmā Windows 10. Kāpēc šī paraža gadu gaitā ir bijusi atgriešanās pagātnē, un ko mēs varam darīt, lai to mainītu?

Ja vēlamies pieslēgt tīklam divus portatīvos datorus, varam izmantot tīkla kabeli un pēc tam nomainīt abu datoru IP adreses un viss.

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

Syslog Server ir svarīga IT administratora arsenāla sastāvdaļa, it īpaši, ja runa ir par notikumu žurnālu pārvaldību centralizētā vietā.

Kļūda 524: iestājās taimauts ir Cloudflare specifisks HTTP statusa kods, kas norāda, ka savienojums ar serveri tika slēgts taimauta dēļ.

Kļūdas kods 0x80070570 ir izplatīts kļūdas ziņojums datoros, klēpjdatoros un planšetdatoros, kuros darbojas operētājsistēma Windows 10. Tomēr tas tiek parādīts arī datoros, kuros darbojas operētājsistēma Windows 8.1, Windows 8, Windows 7 vai vecāka versija.

Nāves zilā ekrāna kļūda BSOD PAGE_FAULT_IN_NONPAGED_AREA vai STOP 0x00000050 ir kļūda, kas bieži rodas pēc aparatūras ierīces draivera instalēšanas vai pēc jaunas programmatūras instalēšanas vai atjaunināšanas, un dažos gadījumos kļūdas cēlonis ir bojāts NTFS nodalījums.