Jaunu un jaunu kiberdrošības draudu noteikšanas process nekad nebeidzas — un 2023. gada jūnijā uzņēmums BitDefender Labs atklāja ļaunprātīgas programmatūras mērķauditorijas atlases sistēmas, kas izmanto tīkla savienojumus. attālās darbvirsmas savienojums no 2022. gada.

Ja izmantojat attālās darbvirsmas protokolu (Remote Desktop Protocol — RDP) , ir svarīgi noteikt, vai esat mērķis un vai jūsu dati nav nozagti. Par laimi, ir vairākas metodes, kuras varat izmantot, lai novērstu infekciju un noņemtu RDStealer no datora.

Kas ir RDStealer? Kā jūs izvēlējāties?

RDStealer ir ļaunprātīga programmatūra, kas mēģina nozagt akreditācijas datus un datus, inficējot RDP serveri un uzraugot tā attālos savienojumus. RDStealer tiek izvietots kopā ar Logutil — aizmugures durvīm , ko izmanto, lai inficētu attālās darbvirsmas un nodrošinātu pastāvīgu piekļuvi, izmantojot klienta puses RDStealer instalāciju.

Ja ļaunprogrammatūra konstatē, ka serverim ir pievienota attāla iekārta un ir iespējota klienta diska kartēšana (Client Drive Mapping — CDM), ļaunprogrammatūra skenēs saturu ierīcē un meklēs failus, piemēram, konfidenciālas datu bāzes. KeePass parole, pārlūkprogrammas saglabātā parole un SSH privātā taustiņu. Tas arī apkopo taustiņsitienus un starpliktuves datus.

RDStealer var mērķēt uz jūsu sistēmu neatkarīgi no tā, vai tā ir servera vai klienta pusē. Kad RDStealer inficē tīklu, tas izveido ļaunprātīgus failus tādās mapēs kā "%WinDir%\System32" un "%PROGRAM-FILES%", kas parasti tiek izslēgti visas sistēmas mēroga ļaunprātīgas programmatūras skenēšanas laikā.

Saskaņā ar Bitdefender teikto, ļaunprogrammatūra izplatās caur vairākiem vektoriem. Papildus CDM uzbrukuma vektoram RDStealer infekcijas var rasties no inficētām tīmekļa reklāmām, ļaunprātīgiem e-pasta pielikumiem un sociālās inženierijas kampaņām . Par RDStealer atbildīgā grupa šķiet īpaši sarežģīta, tāpēc nākotnē var parādīties jauni uzbrukuma vektori vai uzlabotas RDStealer formas.

Ja izmantojat attālo darbvirsmu, izmantojot RDP, visdrošākais ir pieņemt, ka RDStealer ir inficējis jūsu sistēmu. Lai gan vīruss ir pārāk gudrs, lai to viegli identificētu manuāli, RDStealer var novērst, uzlabojot servera un klientu sistēmu drošības protokolus un veicot skenēšanu.visas sistēmas vīruss bez liekiem izņēmumiem.

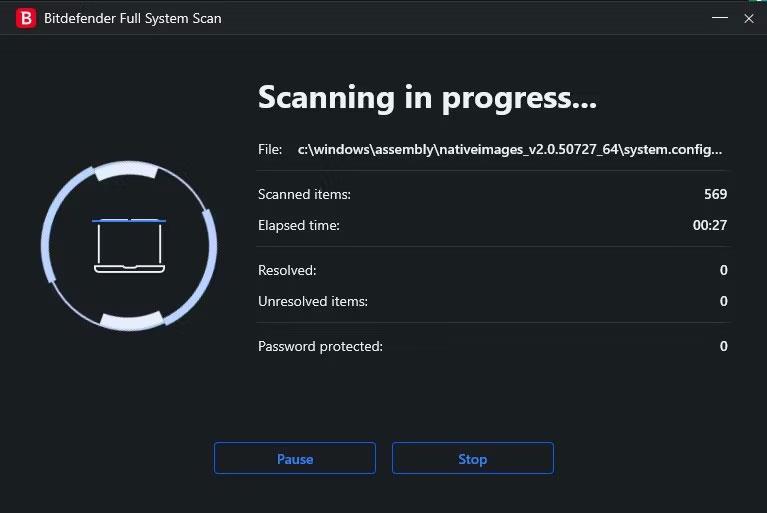

Veiciet pilnu sistēmas skenēšanu programmā Bitdefender

Jūs esat īpaši neaizsargāts pret RDStealer, ja izmantojat Dell sistēmu, jo šķiet, ka tā ir īpaši paredzēta Dell ražotajiem datoriem. Ļaunprātīga programmatūra ir apzināti izstrādāta, lai maskētos tādās mapēs kā "Program Files\Dell\CommandUpdate" un izmantotu komandu un vadības domēnus, piemēram, "dell-a[.]ntp-update[. ]com".

Aizsargājiet attālo darbvirsmu pret RDSSealer

Vissvarīgākais, ko varat darīt, lai pasargātu sevi no RDSealer, ir jābūt piesardzīgam, pārlūkojot tīmekli. Lai gan nav daudz konkrētu informāciju par to, kā RDStealer izplatās ārpus RDP savienojumiem, jāievēro piesardzība, lai izvairītos no gandrīz jebkura infekcijas pārnēsātāja.

Izmantojiet vairāku faktoru autentifikāciju

Varat uzlabot LAP savienojumu drošību, ieviešot paraugpraksi, piemēram, daudzfaktoru autentifikāciju (MFA). Pieprasot sekundāro autentifikācijas metodi katram pieteikšanās brīdim, varat novērst daudzu veidu RDP uzbrukumus. Citas labākās prakses, piemēram, tīkla līmeņa autentifikācijas (NLA) ieviešana un VPN izmantošana , var arī padarīt jūsu sistēmu mazāk pievilcīgu un neaizsargātu pret kompromisiem.

Šifrējiet un dublējiet datus

RDStealer efektīvi nozog datus — un papildus vienkāršajam tekstam, kas atrodams starpliktuvē un iegūts no taustiņreģistrācijas, tas arī meklē failus, piemēram, KeePass paroļu datubāzes. Lai gan nozagtiem datiem nav nekādu pozitīvu efektu, varat būt drošs, ka ar jebkādiem nozagtiem datiem ir grūti tikt galā, ja rūpīgi šifrējat savus failus.

Failu šifrēšana ir salīdzinoši vienkāršs uzdevums ar pareiziem norādījumiem. Tas ir arī ārkārtīgi efektīvs failu aizsardzībā, jo hakeriem būs jāveic sarežģīts process, lai atšifrētu šifrētos failus. Lai gan ir iespējams atšifrēt failus, hakeri, visticamāk, pāriet uz vieglākiem mērķiem - un rezultātā jūs esat pilnīgi bezkompromisa. Papildus šifrēšanai regulāri jādublē dati, lai vēlāk nezaudētu piekļuvi.

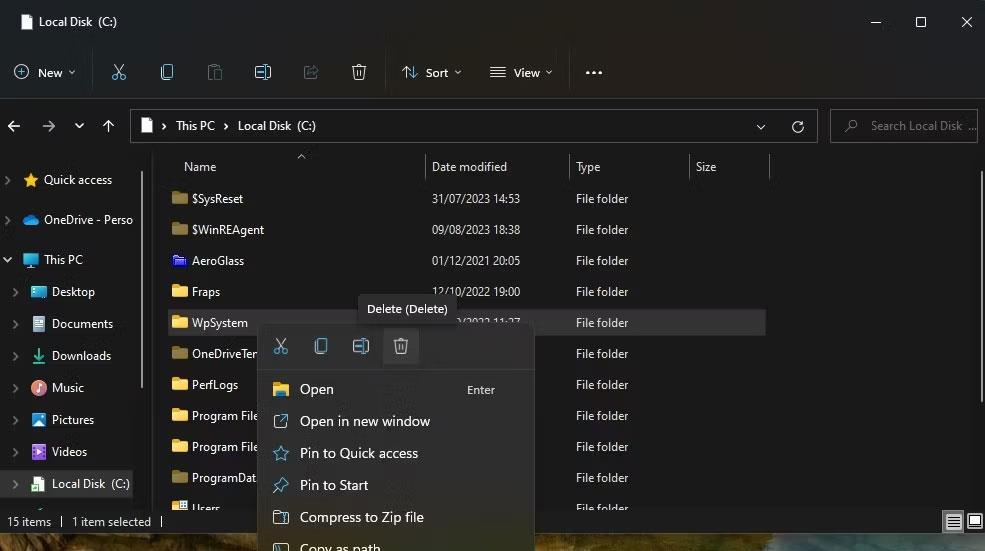

Pareizi konfigurējiet pretvīrusu programmatūru

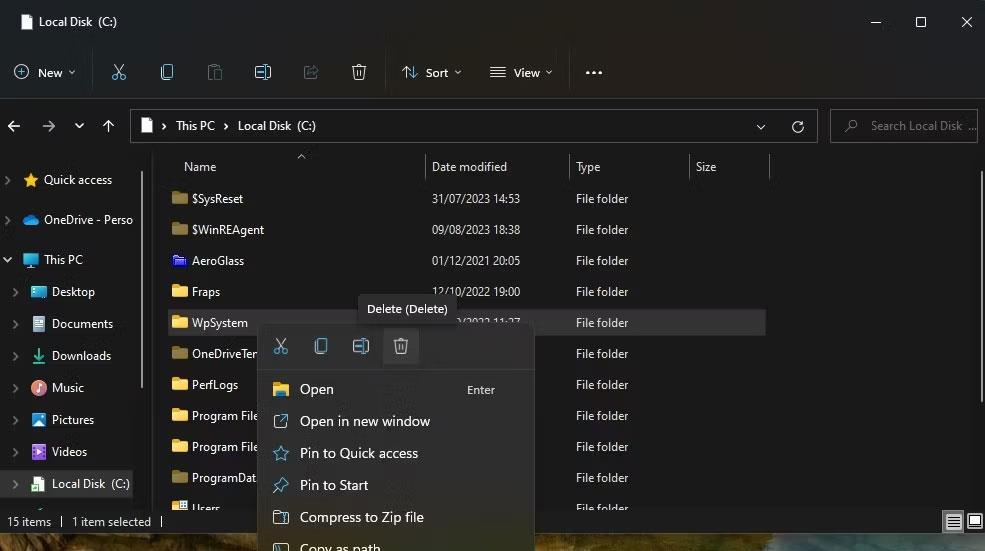

Pretvīrusu programmatūras pareiza konfigurēšana ir svarīga arī tad, ja vēlaties aizsargāt savu sistēmu. RDStealer izmanto to, ka daudzi lietotāji izslēgs veselas mapes, nevis īpaši ieteiktos failus, izveidojot šajās mapēs ļaunprātīgus failus. Ja vēlaties, lai jūsu pretvīrusu programmatūra atrastu un noņemtu RDStealer, jums ir jāmaina izņēmumi, lai iekļautu tikai īpaši ieteiktos failus.

Pārvaldiet pretvīrusu izņēmumus programmā Bitdefender

Uzziņai RDStealer izveido ļaunprātīgus failus mapēs (un to attiecīgajās apakšmapēs), tostarp:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md krātuves programmatūra\md konfigurācijas utilīta\

Jums ir jāpielāgo vīrusu skenēšanas izņēmumi saskaņā ar Microsoft ieteiktajām vadlīnijām. Izslēdziet tikai konkrētus norādītos failu tipus un mapes un neizslēdziet vecākmapes. Pārbaudiet, vai jūsu pretvīrusu programmatūra ir atjaunināta, un pabeidziet pilnu sistēmas skenēšanu.

Atjauniniet jaunākās drošības ziņas

Lai gan Bitdefender izstrādes komanda ir ļāvusi lietotājiem aizsargāt savas sistēmas no RDStealer, tā nav vienīgā ļaunprogrammatūra, par kuru jums jāuztraucas – un vienmēr pastāv iespēja, ka tā attīstīsies jaunā veidā. un pārsteigs. Viens no svarīgākajiem soļiem, ko varat veikt, lai aizsargātu savas sistēmas, ir būt informētam par jaunākajām ziņām par jauniem kiberdrošības apdraudējumiem.