Kā labot Jums nav atļaujas saglabāt šajā vietā operētājsistēmā Windows

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

E-pasta drošības protokoli ir struktūras, kas aizsargā lietotāju e-pastus no ārējiem traucējumiem. E-pastam ir nepieciešami papildu drošības protokoli kāda iemesla dēļ: vienkāršajam pasta pārsūtīšanas protokolam (SMTP) nav iebūvētas drošības. Šokējošas ziņas, vai ne?

Daudzi drošības protokoli darbojas ar SMTP. Šeit ir norādīti šie protokoli un tas, kā tie aizsargā jūsu e-pastu.

Uzziniet par e-pasta drošības protokoliem

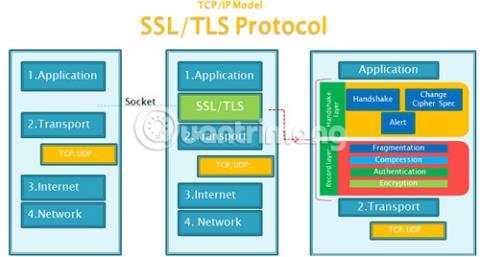

Secure Sockets Layer (SSL) un tā pēctece Transport Layer Security (TLS) ir vispopulārākie e-pasta drošības protokoli e-pasta aizsardzībai, kad tas pārvietojas pa internetu.

SSL un TLS ir lietojumprogrammu slāņa protokoli. Interneta sakaru tīklos lietojumprogrammu slānis standartizē saziņu galalietotāja pakalpojumiem. Šajā gadījumā lietojumprogrammas slānis nodrošina drošības sistēmu (noteikumu kopu), kas darbojas ar SMTP (arī lietojumprogrammas slāņa protokolu), lai aizsargātu lietotāju e-pasta sakarus.

Šajā raksta daļā tiks apspriests tikai TLS, jo tā priekšgājējs SSL ir novecojis kopš 2015. gada.

TLS nodrošina papildu privātumu un drošību “saziņai” ar datorprogrammām. Šajā gadījumā TLS nodrošina SMTP drošību.

Kad lietotāja e-pasta lietojumprogramma nosūta un saņem ziņojumus, tā izmanto pārraides kontroles protokolu (TCP — daļa no transporta slāņa, un e-pasta klients to izmanto, lai izveidotu savienojumu ar e-pasta serveri), lai sāktu "rokasspiedienu" ar e-pasta serveri.

Rokasspiediens ir darbību virkne, kurā e-pasta klients un e-pasta serveris apstiprina drošības un šifrēšanas iestatījumus un pēc tam sāk e-pasta pārsūtīšanu. Pamatlīmenī rokasspiedieni darbojas šādi:

1. Klients nosūta "sveiki" ziņojumu, šifrēšanas veidus un saderīgās TLS versijas uz e-pasta serveri (e-pasta serveri).

2. Serveris atbild ar TLS digitālo sertifikātu un servera publisko šifrēšanas atslēgu.

3. Klients pārbauda sertifikāta informāciju.

4. Klients, izmantojot servera publisko atslēgu, ģenerē koplietoto slepeno atslēgu (pazīstamu arī kā pirmsgalveno atslēgu) un nosūta to serverim.

5. Serveris atšifrē slepeno koplietoto atslēgu.

6. Šajā brīdī klients un serveris var izmantot slepeno koplietojamo atslēgu, lai šifrētu datu pārraidi, šajā gadījumā lietotāja e-pastu.

TLS ir svarīga, jo lielākā daļa e-pasta serveru un e-pasta klientu to izmanto, lai nodrošinātu lietotāju e-pasta pamata šifrēšanas līmeni.

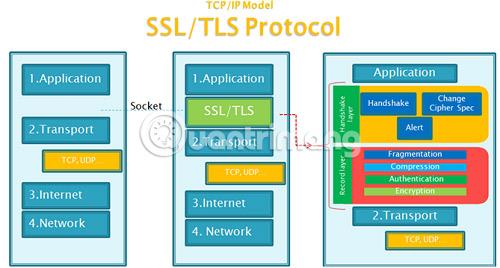

Oportūnistiskais TLS ir protokola komanda, kas informē e-pasta serveri, ka e-pasta klients vēlas pārvērst esošo savienojumu par drošu TLS savienojumu.

Dažreiz lietotāja e-pasta klients izmantos vienkārša teksta savienojumu, nevis sekos iepriekš aprakstītajam rokasspiediena procesam, lai izveidotu drošu savienojumu. Oportūnistiskais TLS mēģinās uzsākt TLS rokasspiedienu, lai izveidotu “tuneli”. Tomēr, ja rokasspiediens neizdodas, oportūnistiskais TLS atgriezīsies pie vienkārša teksta savienojuma un nosūtīs e-pastu bez šifrēšanas.

Piespiedu TLS ir protokola konfigurācija, kas liek visiem e-pasta “darījumiem” izmantot drošo TLS standartu. Ja e-pasts nevar nokļūt no e-pasta klienta uz e-pasta serveri, tad e-pasta adresātam ziņojums netiks piegādāts.

Digitālais sertifikāts ir šifrēšanas rīks, ko var izmantot, lai kriptogrāfiski aizsargātu e-pastus. Digitālais sertifikāts ir publiskās atslēgas šifrēšanas veids.

Autentifikācija ļauj cilvēkiem sūtīt jums e-pasta ziņojumus, kas šifrēti ar iepriekš noteiktām publiskām šifrēšanas atslēgām, kā arī šifrēt ziņojumus, ko sūtāt citiem. Pēc tam digitālais sertifikāts darbojas kā pase, kas ir saistīta ar tiešsaistes identitāti, un tā primārā izmantošana ir šīs identitātes autentifikācija.

Ja jums ir digitālais sertifikāts, publiskā atslēga ir pieejama ikvienam, kas vēlas nosūtīt jums šifrētus ziņojumus. Viņi šifrē savu dokumentu ar jūsu publisko atslēgu, un jūs to atšifrējat ar savu privāto atslēgu.

Digitālos sertifikātus var izmantot privātpersonas, uzņēmumi, valdības organizācijas, e-pasta serveri un gandrīz jebkura cita digitālā vienība, lai tiešsaistē autentificētu identitāti.

Sender Policy Framework (SPF) ir autentifikācijas protokols, kas teorētiski aizsargā pret domēna viltošanu.

SPF ievieš papildu drošības pārbaudes, kas ļauj serverim noteikt, vai ziņojumi nāk no domēna, vai kāds izmanto domēnu, lai slēptu savu patieso identitāti. Domēns ir interneta daļa ar unikālu nosaukumu. Piemēram, Quantrimang.com ir domēns.

Mēģinot iekļūt sistēmā vai izkrāpt lietotājus, hakeri un surogātpasta izplatītāji bieži slēpj savus domēnus, jo no domēna ir iespējams izsekot atrašanās vietai un īpašniekam vai vismaz redzēt, vai domēns ir sarakstā.melns nē. Maskējot ļaunprātīgu e-pastu kā "veselīgu" aktīvu domēnu, ir ļoti iespējams, ka lietotāji, noklikšķinot uz ļaunprātīga pielikuma vai atverot to, neradīs aizdomas.

Sūtītāja politikas ietvarā ir trīs galvenie elementi: sistēma, autentifikācijas metodes un specializētas e-pasta galvenes, kas sniedz informāciju.

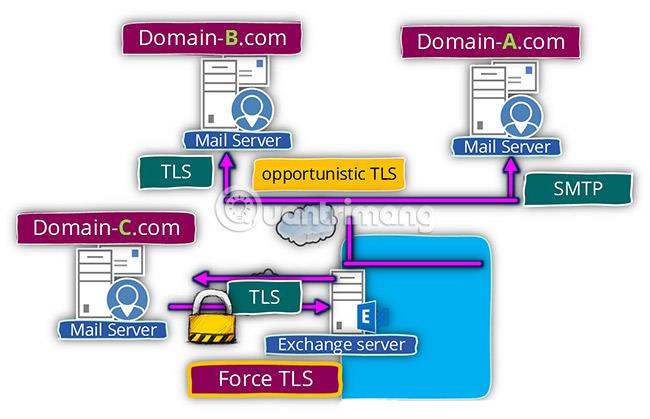

DomainKeys Identified Mail (DKIM) ir pretviltošanas protokols, kas nodrošina nosūtīto ziņojumu drošību pārsūtīšanas laikā. DKIM izmanto ciparparakstus, lai pārbaudītu, vai e-pasta ziņojumi ir nosūtīti no konkrētiem domēniem. Turklāt tas arī pārbauda, vai domēns ļauj sūtīt e-pastus. DKIM ir SPF paplašinājums.

Praksē DKIM atvieglo “melno sarakstu” un “balto sarakstu” izveidi.

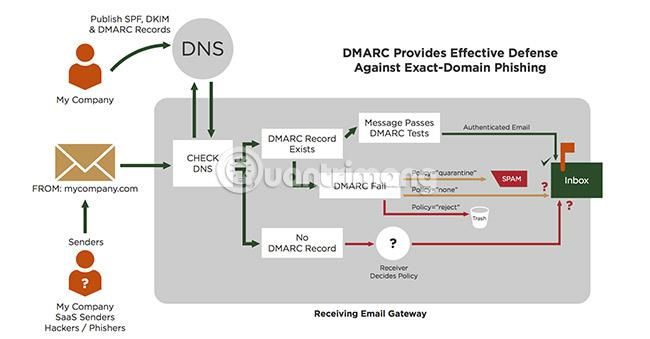

Nākamais e-pasta drošības protokols ir domēnā balstīta ziņojumu autentifikācija, ziņošana un atbilstība (DMARC). DMARC ir autentifikācijas sistēma, kas apstiprina SPF un DKIM standartus, lai aizsargātu pret krāpnieciskām darbībām no domēna. DMARC ir svarīga iezīme cīņā pret domēnu viltošanu. Tomēr salīdzinoši zemais adopcijas līmenis nozīmē, ka viltošana joprojām ir nikns.

DMARC darbojas, novēršot galvenes viltošanu no lietotāja adreses. Tas to dara:

DMARC sniedz norādījumus e-pasta pakalpojumu sniedzējam, kā rīkoties ar ienākošajiem e-pasta ziņojumiem. Ja e-pasts neatbilst SPF testēšanas un DKIM autentifikācijas standartiem, tas tiks noraidīts. DMARC ir tehnoloģija, kas ļauj visu izmēru domēniem aizsargāt to domēna nosaukumus no viltošanas.

Secure/Multipurpose Internet Mail Extensions (S/MIME) ir ilglaicīgs pilnīgas šifrēšanas protokols. S/MIME kodē e-pasta saturu pirms tā nosūtīšanas, izslēdzot sūtītāju, adresātu vai citas e-pasta galvenes daļas. Tikai adresāts var atšifrēt sūtītāja ziņojumu.

S/MIME ievieš e-pasta klienti, taču tam ir nepieciešams digitālais sertifikāts. Lielākā daļa mūsdienu e-pasta klientu atbalsta S/MIME, taču lietotājiem joprojām būs jāpārbauda īpašs atbalsts savai lietojumprogrammai un e-pasta pakalpojumu sniedzējam.

Pretty Good Privacy (PGP) ir vēl viens ilgstošs tiešās šifrēšanas protokols. Tomēr lietotāji, visticamāk, ir saskārušies un izmantojuši tā atvērtā pirmkoda ekvivalentu OpenPGP.

OpenPGP ir PGP šifrēšanas protokola atvērtā pirmkoda versija. Tas saņem regulārus atjauninājumus, un lietotāji to atradīs daudzās modernās lietojumprogrammās un pakalpojumos. Tāpat kā S/MIME, trešās puses joprojām var piekļūt e-pasta metadatiem, piemēram, e-pasta sūtītāja un adresāta informācijai.

Lietotāji var pievienot OpenPGP saviem e-pasta drošības iestatījumiem, izmantojot kādu no šīm lietojumprogrammām:

OpenPGP ieviešana katrā programmā ir nedaudz atšķirīga. Katrai programmai ir cits izstrādātājs, kas iestata OpenPGP protokolu, lai izmantotu e-pasta šifrēšanu. Tomēr tās visas ir uzticamas šifrēšanas programmas, kurām lietotāji var uzticēties saviem datiem.

OpenPGP ir viens no vienkāršākajiem veidiem, kā pievienot šifrēšanu dažādās platformās.

E-pasta drošības protokoli ir ārkārtīgi svarīgi, jo tie lietotāju e-pastiem piešķir drošības līmeni. Būtībā e-pasts ir neaizsargāts pret uzbrukumiem. SMTP nav iebūvēta drošības, un e-pasta sūtīšana vienkāršā tekstā (t.i., bez jebkādas aizsardzības un ikviens, kas to pārtver, var lasīt saturu) ir ļoti riskants, it īpaši, ja tas satur sensitīvu informāciju.

Ceru, ka atradīsi pareizo izvēli!

Redzēt vairāk:

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

Syslog Server ir svarīga IT administratora arsenāla sastāvdaļa, it īpaši, ja runa ir par notikumu žurnālu pārvaldību centralizētā vietā.

Kļūda 524: iestājās taimauts ir Cloudflare specifisks HTTP statusa kods, kas norāda, ka savienojums ar serveri tika slēgts taimauta dēļ.

Kļūdas kods 0x80070570 ir izplatīts kļūdas ziņojums datoros, klēpjdatoros un planšetdatoros, kuros darbojas operētājsistēma Windows 10. Tomēr tas tiek parādīts arī datoros, kuros darbojas operētājsistēma Windows 8.1, Windows 8, Windows 7 vai vecāka versija.

Nāves zilā ekrāna kļūda BSOD PAGE_FAULT_IN_NONPAGED_AREA vai STOP 0x00000050 ir kļūda, kas bieži rodas pēc aparatūras ierīces draivera instalēšanas vai pēc jaunas programmatūras instalēšanas vai atjaunināšanas, un dažos gadījumos kļūdas cēlonis ir bojāts NTFS nodalījums.

Video plānotāja iekšējā kļūda ir arī nāvējoša zilā ekrāna kļūda. Šī kļūda bieži rodas operētājsistēmās Windows 10 un Windows 8.1. Šajā rakstā ir parādīti daži veidi, kā novērst šo kļūdu.

Lai paātrinātu Windows 10 sāknēšanu un samazinātu sāknēšanas laiku, tālāk ir norādītas darbības, kas jāveic, lai noņemtu Epic no Windows startēšanas un neļautu Epic Launcher palaist operētājsistēmā Windows 10.

Failus nevajadzētu saglabāt darbvirsmā. Ir labāki veidi, kā saglabāt datora failus un uzturēt kārtīgu darbvirsmu. Nākamajā rakstā tiks parādītas efektīvākas vietas, kur saglabāt failus operētājsistēmā Windows 10.

Lai kāds būtu iemesls, dažreiz jums būs jāpielāgo ekrāna spilgtums, lai tas atbilstu dažādiem apgaismojuma apstākļiem un mērķiem. Ja jums ir nepieciešams novērot attēla detaļas vai skatīties filmu, jums jāpalielina spilgtums. Un otrādi, iespējams, vēlēsities arī samazināt spilgtumu, lai aizsargātu klēpjdatora akumulatoru.

Vai jūsu dators nejauši pamostas un tiek parādīts logs ar uzrakstu “Pārbauda atjauninājumus”? Parasti tas ir saistīts ar programmu MoUSOCoreWorker.exe — Microsoft uzdevumu, kas palīdz koordinēt Windows atjauninājumu instalēšanu.