Geriausia nemokama ir mokama „Syslog Server“ programinė įranga, skirta „Windows“.

„Syslog Server“ yra svarbi IT administratoriaus arsenalo dalis, ypač kai reikia tvarkyti įvykių žurnalus centralizuotoje vietoje.

Anonimiškumo ir valdžios vengimo kontroliuoti internete problema buvo žinoma gana seniai. Daugelis virtualių įrankių ir tinklų yra skirti šiam tikslui tarnauti. Tarp jų, Tor, I2P ir VPN šiandien yra populiari programinė įranga ir virtualūs privatūs tinklai. Sužinokite daugiau apie šiuos 3 tinklus naudodami Wiki.SpaceDesktop ir sužinokime, kuris iš jų yra saugesnis!

Pavadinimas Tor kilęs iš nemokamos programinės įrangos projekto pavadinimo: Onion Router. „Tor“ programinė įranga nukreipia interneto srautą per pasaulinę ryšio perdavimo „mazgų“ sistemą. Tai vadinama svogūnų maršruto parinkimo protokolu, nes jūsų duomenys turi eiti per daug sluoksnių.

Be sluoksnių, „Tor“ taip pat užšifruoja visą tinklo srautą, įskaitant kito mazgo IP adresą. Šifruoti duomenys perduodami per kelias atsitiktinai parinktas reles, tik viename sluoksnyje yra iššifruojamo mazgo IP adresas.

Galutinis perdavimo mazgas dekoduoja visą paketą, siųsdamas duomenis į galutinę paskirties vietą neatskleisdamas šaltinio IP adreso.

Kaip naudotis Tor

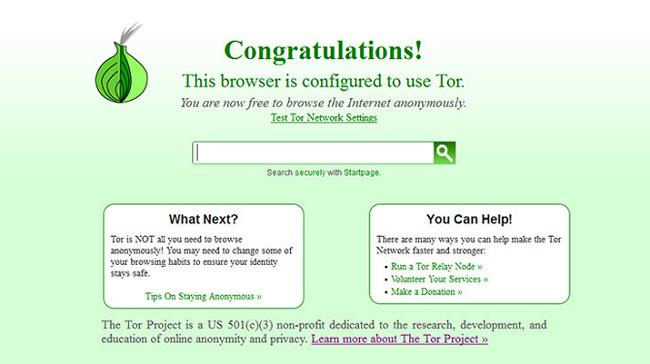

„Tor“ naršyklė yra vienintelis būdas naudoti šią programinę įrangą. Atsisiųskite ir įdiekite naršyklę kaip ir kitą programinę įrangą. Sąranka bus tęsiama pirmą kartą atidarius „Tor“ naršyklę. Tada naršote internete kaip įprastai. Tai bus šiek tiek lėčiau nei įprastai, nes duomenų siuntimas per kelias reles užtruks.

Kodėl naudoti Tor?

„Tor“ naršyklė užšifruoja visus duomenų perdavimą. Ją naudoja daug žmonių, pavyzdžiui, nusikaltėliai, įsilaužėliai / krekeriai, vyriausybinės agentūros ir daugelis kitų. Tiesą sakant, Tor pradėjo veikti kaip JAV karinio jūrų laivyno tyrimų ir DARPA (JAV gynybos pažangių projektų agentūra) projektas.

„Tor Browser“ taip pat yra viena iš tiesiausių nuorodų į tamsųjį internetą (nepainiokite su giliuoju žiniatinkliu).

Ar Tor saugo privatumą?

Atsakymas yra taip. Tor dizainas apsaugo privatumą iš apačios į viršų. Jei naršydami internete naudosite tik „Tor Browser“, niekam ir niekur neįspėsite. Nacionalinės saugumo agentūros (NSA) programa XKeyscore įrašo visus vartotojus, kurie lankosi „Tor“ svetainėse ir atsisiunčia „Tor Browser“.

„Tor“ šifruoja tik „Tor“ naršyklėje (ar kitoje naršyklėje, kurioje naudojama „Tor“ programinė įranga) siunčiamus ir gautus duomenis. Tai neužšifruoja visos sistemos tinklo veiklos.

I2P

Nematomas interneto projektas (I2P – nematomas interneto projektas) yra česnako maršruto parinkimo protokolas (apytiksliai išverstas kaip česnako maršruto protokolas). Tai yra „Tor“ naudojamo svogūnų maršruto protokolo variantas.

I2P yra anoniminis kompiuterių tinklas. Česnako maršruto parinkimo protokolas koduoja kelis pranešimus, kad analizuotų duomenų srautą ir padidintų tinklo srauto greitį. Kiekvienas užšifruotas pranešimas turi savo pristatymo instrukcijas, o kiekvienas pabaigos taškas veikia kaip kriptografinis patvirtinimo kodas.

Kiekvienas I2P kliento maršrutizatorius sukuria įeinančių ir išeinančių „tunelinių“ jungčių seriją – tiesioginį lygiavertį (P2P) tinklą. Didelis skirtumas tarp I2P ir kitų jūsų naudojamų P2P tinklų yra kiekvieno tunelio pasirinkimas. tunelį, taip pat tunelyje dalyvaujančių maršrutizatorių sąrašą nuspręs inicijuojanti šalis.

Kaip naudoti I2P

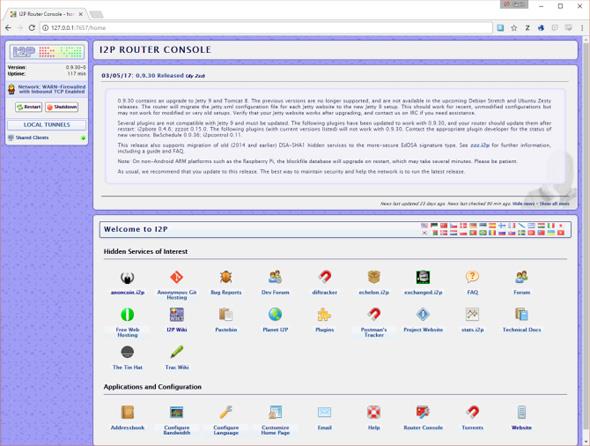

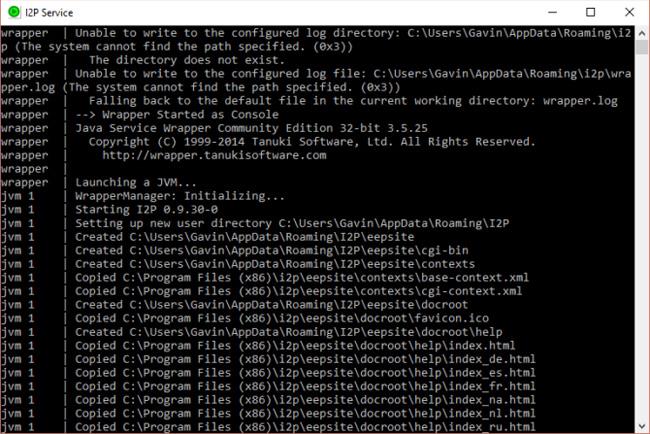

Paprasčiausias būdas naudoti I2P yra atsisiųsti ir įdiegti oficialų diegimo paketą. Įdiegę atidarykite Pradėti I2P . Bus atidaryta vietoje saugoma svetainė Internet Explorer, numatytojoje I2P naršyklėje (vėliau galėsite pakeisti šį nustatymą). Tai yra I2P maršrutizatoriaus konsolė arba, kitaip tariant, virtualus maršrutizatorius, naudojamas jūsų I2P ryšiui palaikyti. Taip pat galite matyti I2P tarnybos komandų langą, bet nekreipkite dėmesio į jį ir leiskite jam veikti fone.

I2P paslauga gali pradėti veikti ir pradėti veikti per kelias minutes, ypač pirmą kartą paleidžiant. Skirkite laiko savo pralaidumo nustatymams sukonfigūruoti.

I2P leidžia vartotojams kurti ir talpinti paslėptas svetaines, vadinamas „eepsites“. Jei norite pasiekti eepsite, turite nustatyti naršyklę, kad ji naudotų konkretų I2P tarpinį serverį.

Kodėl naudoti I2P?

„I2P“ ir „Tor“ teikia panašias naršymo funkcijas. Atsižvelgiant į I2P pralaidumo konfigūraciją, ji greičiausiai bus šiek tiek greitesnė nei „Tor Browser“ ir patogiai veiks iš dabartinės naršyklės. I2P yra pilnas paslėptų paslaugų, dauguma jų greitesnės nei „Tor“ pagrindu veikiančios programos. Didelis I2P pliusas, jei esate nusivylęs „Tor“ tinklu.

I2P veikia kartu su įprastu interneto ryšiu, užšifruodamas jūsų naršyklės srautą. Tačiau I2P nėra geriausias įrankis anoniminiam naršymui internete. Ribotas tarpinių serverių skaičius (kai jūsų srautas vėl prisijungia prie įprasto interneto srauto) reiškia, kad tokiu būdu jis yra mažiau anonimiškas.

Ar I2P apsaugo vartotojo privatumą?

Žinoma, I2P labai gerai apsaugos vartotojų privatumą, nebent naudosite jį reguliariai naršydami internete. Kadangi kai jį naudosite reguliariai, I2P užims daug išteklių, kad izoliuotų jūsų žiniatinklio srautą. I2P naudoja P2P modelį, kad užtikrintų duomenų rinkimą ir statistiką. Be to, česnako maršruto parinkimo protokolas kartu užšifruoja kelis pranešimus, todėl srauto analizė tampa daug sudėtingesnė.

Pirmiau minėti I2P tuneliai yra vienakrypčiai: duomenys teka tik viena kryptimi, vienas tunelis įeina ir vienas išeina. Tai suteikia puikų anonimiškumą visiems bendraamžiams. I2P šifruoja tik per sukonfigūruotą naršyklę siunčiamus ir gaunamus duomenis. Tai neužšifruoja visos sistemos tinklo veiklos.

VPN

Galiausiai noriu paminėti virtualų privatų tinklą (VPN). VPN tinklai veikia visiškai kitaip nei Tor ir I2P. Užuot sutelkę dėmesį tik į naršyklės srauto šifravimą, VPN užšifruoja visą įeinantį ir išeinantį tinklo srautą. Atitinkamai, jis skirtas vartotojams, kurie nori prie jo prieiti reguliariai, nes tai gali lengvai apsaugoti savo duomenis.

Kaip veikia VPN?

Įprastai, kai siunčiate užklausą (pavyzdžiui, paspaudę nuorodą žiniatinklio naršyklėje arba suaktyvinus „Skype“ vaizdo skambučiui), jūsų užklausa siunčiama į nurodytą duomenų saugojimo serverį ir jis pateikia jums atsiliepimą. Duomenų ryšiai dažnai nėra saugūs, kiekvienas, turintis pakankamai kompiuterio žinių, gali juos pasiekti (ypač jei naudojamas HTTP standartas, o ne HTTPS ).

VPN prisijungia prie iš anksto nustatyto serverio (ar serverių), sukurdamas tiesioginį ryšį, vadinamą „tuneliu“ (nors VPN naudojami dažnai, šis terminas nėra matomas dažnai). Tiesioginis ryšys tarp sistemos ir VPN serverio bus užšifruotas, kaip ir visi jūsų duomenys.

VPN pasiekiami per klientą, kurį įdiegiate savo kompiuteryje. Dauguma VPN naudoja viešojo rakto šifravimą. Kai atidarote VPN klientą ir prisijungiate naudodami savo kredencialus, jis pasikeičia viešuoju raktu, patvirtindamas ryšį ir apsaugodamas jūsų tinklo srautą.

Kodėl turėtumėte naudoti VPN?

VPN užšifruoja jūsų tinklo srautą. Viskas, kas susiję su interneto ryšiu jūsų sistemoje, bus saugi. VPN tampa vis populiaresnis, jis ypač naudingas:

Panašiai kaip „Tor“ ir „I2P“, VPN taip pat apsaugos jūsų privatumą. Tačiau yra daug nemokamų VPN paslaugų teikėjų, tačiau jie neapsaugo taip kruopščiai, kaip manote.

Tačiau VPN vis dar yra puiki naršyklė, kuri lengvai atgauna privatumą nepakeisdama naršyklės ar įprastų naršymo įpročių ir interneto naudojimo.

Palyginkite Tor, I2P ir VPN

Jei norite naršyti internete privačiu režimu, pasiekite tamsųjį žiniatinklį, pasirinkite Tor.

Jei norite pasiekti paslėptas paslaugas ir paslėptus pranešimų siuntimo įrankius paskirstytame bendraamžių tinkle, pasirinkite I2P.

Galiausiai, jei norite užšifruoti visą įeinantį ir išeinantį tinklo srautą, pasirinkite VPN.

VPT šiuo metu prisideda prie svarbios saugumo technologijų dalies, todėl kiekvienas turėtų gerai pagalvoti ir mokytis.

Ar jums labiau patinka naudoti Tor, I2P ar VPN? Kaip apsaugote savo veiklą internete? Praneškite mums savo nuomonę komentuodami žemiau!

Žiūrėti daugiau:

„Syslog Server“ yra svarbi IT administratoriaus arsenalo dalis, ypač kai reikia tvarkyti įvykių žurnalus centralizuotoje vietoje.

524 klaida: Įvyko skirtasis laikas yra „Cloudflare“ specifinis HTTP būsenos kodas, nurodantis, kad ryšys su serveriu buvo nutrauktas dėl skirtojo laiko.

Klaidos kodas 0x80070570 yra dažnas klaidos pranešimas kompiuteriuose, nešiojamuosiuose kompiuteriuose ir planšetiniuose kompiuteriuose, kuriuose veikia „Windows 10“ operacinė sistema. Tačiau jis taip pat rodomas kompiuteriuose, kuriuose veikia „Windows 8.1“, „Windows 8“, „Windows 7“ ar senesnė versija.

Mėlynojo ekrano mirties klaida BSOD PAGE_FAULT_IN_NONPAGED_AREA arba STOP 0x00000050 yra klaida, kuri dažnai įvyksta įdiegus aparatinės įrangos tvarkyklę arba įdiegus ar atnaujinus naują programinę įrangą, o kai kuriais atvejais klaida yra dėl sugadinto NTFS skaidinio.

„Video Scheduler Internal Error“ taip pat yra mirtina mėlynojo ekrano klaida, ši klaida dažnai pasitaiko „Windows 10“ ir „Windows 8.1“. Šiame straipsnyje bus parodyta keletas būdų, kaip ištaisyti šią klaidą.

Norėdami pagreitinti „Windows 10“ paleidimą ir sutrumpinti įkrovos laiką, toliau pateikiami veiksmai, kuriuos turite atlikti norėdami pašalinti „Epic“ iš „Windows“ paleisties ir neleisti „Epic Launcher“ paleisti naudojant „Windows 10“.

Neturėtumėte išsaugoti failų darbalaukyje. Yra geresnių būdų saugoti kompiuterio failus ir išlaikyti tvarkingą darbalaukį. Šiame straipsnyje bus parodytos efektyvesnės vietos failams išsaugoti sistemoje „Windows 10“.

Nepriklausomai nuo priežasties, kartais jums reikės pakoreguoti ekrano ryškumą, kad jis atitiktų skirtingas apšvietimo sąlygas ir tikslus. Jei reikia stebėti vaizdo detales ar žiūrėti filmą, turite padidinti ryškumą. Ir atvirkščiai, galbūt norėsite sumažinti ryškumą, kad apsaugotumėte nešiojamojo kompiuterio akumuliatorių.

Ar jūsų kompiuteris atsitiktinai atsibunda ir pasirodo langas su užrašu „Tikrinti, ar nėra naujinimų“? Paprastai tai nutinka dėl MoUSOCoreWorker.exe programos – „Microsoft“ užduoties, padedančios koordinuoti „Windows“ naujinimų diegimą.

Šiame straipsnyje paaiškinama, kaip naudoti PuTTY terminalo langą sistemoje Windows, kaip sukonfigūruoti PuTTY, kaip kurti ir išsaugoti konfigūracijas ir kurias konfigūracijos parinktis keisti.