Kaip pataisyti Neturite leidimo išsaugoti šioje „Windows“ vietoje

Kai „Windows“ rodoma klaida „Neturite leidimo išsaugoti šioje vietoje“, tai neleis jums išsaugoti failų norimuose aplankuose.

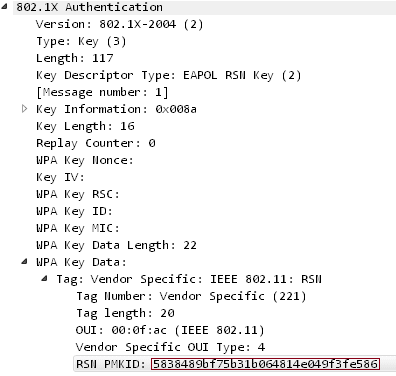

Saugumo tyrinėtojai neseniai atskleidė naują „WiFi“ įsilaužimo techniką , kuri leidžia lengvai sužinoti šiuolaikinių moderniausių maršrutizatorių „WiFi“ slaptažodžius. Atrado Jensas Steube'as (slapyvardžiu „Atom“) – garsaus slaptažodžių įsilaužimo įrankio „Hashcat“ kūrėjas. Analizuodamas naujai išleistą WPA3 saugos standartą, šis metodas taikomas WPA belaidžio tinklo protokolui /WPA2 su tarptinklinio ryšio funkcija, pagrįsta PMKID (pairwise Master Key Identifier). ).

Šis naujas „WiFi“ įsilaužimo metodas leidžia užpuolikams gauti PSK (iš anksto bendrinamo rakto) prisijungimo slaptažodį, kad galėtų įsilaužti į „WiFi“ tinklus ir apžiūrėti veiklą internete. Anksčiau užpuolikas turėjo laukti, kol kas nors prisijungs prie tinklo ir gaus EAPOL 4 krypčių autentifikavimo rankos paspaudimą – tinklo autentifikavimo protokolą. Tačiau naudojant naują metodą vartotojui nebereikia būti tiksliniame tinkle, tai tereikia atlikti naudojant RSN IE (tvirtas saugos tinklo informacijos elementas), naudojant vieną EAPOL (išplečiamo autentifikavimo protokolą per LAN). siunčiant užklausą iš prieigos taško. .

Tvirtas saugos tinklas yra protokolas, užtikrinantis saugų apsikeitimą 802.11 belaidžiu tinklu ir naudojantį PMKID – raktą, reikalingą ryšiui tarp kliento ir prieigos taško užmegzti.

Kaip nulaužti „Wi-Fi“ naudojant PMKID

1 veiksmas: užpuolikas naudoja įrankį, pvz., hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 arba naujesnė versija), kad paprašytų PMKID iš tikslinio prieigos taško ir gautą kadrą įtrauktų į failą.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

2 veiksmas: naudojant hcxcaptool įrankį (https://github.com/ZerBea/hcxtools), kadro išvestis (pcapng formatas) konvertuojama į Hashcat patvirtintą maišos formatą.

$ ./hcxpcaptool -z test.16800 test.pcapng

3 veiksmas: naudokite Hashcat slaptažodžio nulaužimo įrankį (https://github.com/hashcat/hashcat) (v4.2.0 arba naujesnę versiją), kad gautumėte WPA PSK slaptažodį ir viskas.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Tai yra paskirties belaidžio tinklo slaptažodis, kurio trukmė priklauso nuo slaptažodžio ilgio ir sudėtingumo.

„Šiuo metu nežinome, kiek pardavėjų ar maršruto parinktuvų veiks šis metodas, bet manome, kad jis veiks 802.11i/p/q/r tinkluose su įjungtu tinklo perjungimu. (t. y. daugumoje maršruto parinktuvų šiandien) “, – sakė Steube.

Kadangi slaptažodžių įsilaužimas įvyksta tik tada, kai tinkle įjungtas perkėlimas ir užpuolikas turi išbandyti daug neteisingų slaptažodžių, vartotojai raginami apsaugoti tinklą naudojant slaptažodžius, kuriuos sunku atspėti. Šio tipo įsilaužimas taip pat neveikia su naujos kartos belaidžio tinklo saugos protokolu WPA3 dėl „naujo raktų generavimo protokolo, vadinamo vienalaikiu lygių autentifikavimu (SAE)“.

Žiūrėti daugiau:

Kai „Windows“ rodoma klaida „Neturite leidimo išsaugoti šioje vietoje“, tai neleis jums išsaugoti failų norimuose aplankuose.

„Syslog Server“ yra svarbi IT administratoriaus arsenalo dalis, ypač kai reikia tvarkyti įvykių žurnalus centralizuotoje vietoje.

524 klaida: Įvyko skirtasis laikas yra „Cloudflare“ specifinis HTTP būsenos kodas, nurodantis, kad ryšys su serveriu buvo nutrauktas dėl skirtojo laiko.

Klaidos kodas 0x80070570 yra dažnas klaidos pranešimas kompiuteriuose, nešiojamuosiuose kompiuteriuose ir planšetiniuose kompiuteriuose, kuriuose veikia „Windows 10“ operacinė sistema. Tačiau jis taip pat rodomas kompiuteriuose, kuriuose veikia „Windows 8.1“, „Windows 8“, „Windows 7“ ar senesnė versija.

Mėlynojo ekrano mirties klaida BSOD PAGE_FAULT_IN_NONPAGED_AREA arba STOP 0x00000050 yra klaida, kuri dažnai įvyksta įdiegus aparatinės įrangos tvarkyklę arba įdiegus ar atnaujinus naują programinę įrangą, o kai kuriais atvejais klaida yra dėl sugadinto NTFS skaidinio.

„Video Scheduler Internal Error“ taip pat yra mirtina mėlynojo ekrano klaida, ši klaida dažnai pasitaiko „Windows 10“ ir „Windows 8.1“. Šiame straipsnyje bus parodyta keletas būdų, kaip ištaisyti šią klaidą.

Norėdami pagreitinti „Windows 10“ paleidimą ir sutrumpinti įkrovos laiką, toliau pateikiami veiksmai, kuriuos turite atlikti norėdami pašalinti „Epic“ iš „Windows“ paleisties ir neleisti „Epic Launcher“ paleisti naudojant „Windows 10“.

Neturėtumėte išsaugoti failų darbalaukyje. Yra geresnių būdų saugoti kompiuterio failus ir išlaikyti tvarkingą darbalaukį. Šiame straipsnyje bus parodytos efektyvesnės vietos failams išsaugoti sistemoje „Windows 10“.

Nepriklausomai nuo priežasties, kartais jums reikės pakoreguoti ekrano ryškumą, kad jis atitiktų skirtingas apšvietimo sąlygas ir tikslus. Jei reikia stebėti vaizdo detales ar žiūrėti filmą, turite padidinti ryškumą. Ir atvirkščiai, galbūt norėsite sumažinti ryškumą, kad apsaugotumėte nešiojamojo kompiuterio akumuliatorių.

Ar jūsų kompiuteris atsitiktinai atsibunda ir pasirodo langas su užrašu „Tikrinti, ar nėra naujinimų“? Paprastai tai nutinka dėl MoUSOCoreWorker.exe programos – „Microsoft“ užduoties, padedančios koordinuoti „Windows“ naujinimų diegimą.