Kaip pataisyti Neturite leidimo išsaugoti šioje „Windows“ vietoje

Kai „Windows“ rodoma klaida „Neturite leidimo išsaugoti šioje vietoje“, tai neleis jums išsaugoti failų norimuose aplankuose.

Saugumo ekspertų teigimu, atsiradus daugybei debesų aplinkai atsirado daug geriausios saugos praktikos ir yra keletas svarbių žingsnių, kurių turėtų imtis visos organizacijos, kurdamos savo strategijas.

Duomenų pažeidimo arba įsibrovėlio įspėjimo apsaugos komandos bus aktyvesnės siekiant suvaldyti žalą ir nustatyti priežastį.

Ši užduotis visada yra sudėtinga, net jei tikras IT asmuo atlieka visas operacijas savo infrastruktūroje. Ši užduotis tampa vis sudėtingesnė, nes organizacijos daugiau savo darbo krūvių perkelia į debesį, o vėliau ir į kelis debesų paslaugų teikėjus.

Debesijos paslaugų teikėjo RightScale 2018 m. debesijos operacijų ataskaitoje nustatyta, kad 77 % technologijų profesionalų (tai atitinka 997 respondentus) teigė, kad debesų sauga yra iššūkis, o 29 % jų teigė, kad tai labai didelis iššūkis.

Saugumo ekspertai teigia, kad jie nesistebi, ypač turint omenyje, kad 81% „RightScale“ apklausos respondentų naudoja kelių debesų strategiją.

„Dėl kelių debesų aplinkos bus sudėtingiau įdiegti ir valdyti saugos kontrolę“, – sakė Ronas Leffertsas, valdymo konsultacijų įmonės vadovas ir technologijų konsultacijų vadovas. „Protiviti theory“.

Jis ir kiti saugumo lyderiai teigia, kad organizacijos agresyviai žiūri į aukšto saugumo palaikymą, nes perkelia daugiau darbo krūvių į debesį.

Populiariausi kelių debesų saugumo iššūkiai

Tačiau jie taip pat turėtų pripažinti, kad kelių debesų aplinka turi papildomų iššūkių, kuriuos reikia spręsti. Tai yra visapusiškos saugumo strategijos dalis.

„Šiame daugiafunkciniame pasaulyje koordinavimas yra būtina sąlyga“, – sako Christos K. Dimitriadis, ISACA, profesionalios asociacijos, kuri daugiausia dėmesio skiria IT valdymui tarp technologijų ir žmogaus intelekto, direktorius ir buvęs valdybos pirmininkas. Dabar, jei įvyksta incidentas, turite užtikrinti, kad visi subjektai būtų koordinuojami, kad nustatytų pažeidimus, juos analizuotų ir parengtų tobulinimo planus efektyvesnei kontrolei.

Žemiau pateikiami trys elementai, kurie, pasak ekspertų, yra sudėtingos kelių debesų aplinkos saugumo strategijos.

„Duomenų centrų plėtinius turite daugelyje vietų visame pasaulyje“, – sakė Juanas Perezas-Etchegoyenas, tyrėjas ir ERP saugos darbo grupės iš ne pelno organizacijos „Cloud Security Alliance“ (CSA) pirmininkas. Tada jūs turite laikytis visų šalių ar regionų, kuriuose yra duomenų centras, taisyklių. Reglamentų skaičius yra didelis ir auga. Šios taisyklės skatina kontrolę ir mechanizmus, kuriuos įmonės turi įgyvendinti. Visa tai apsunkina duomenų apsaugos būdą.

„Taigi mes stengiamės apsaugoti duomenis, paslaugas ir patį verslą, neturėdami aiškaus supratimo, kur tie duomenys yra“, – sakė M. Dimitriadis.

„Kuriame kažką naujo, kur dar nežinome apie visus pažeidžiamumus. Tačiau eidami į priekį galime tuos pažeidžiamumus atrasti“, – sakė jis.

Saugumo ekspertų teigimu, atsiradus daugybei debesų aplinkai, atsirado daug geriausios saugos praktikos ir yra keletas svarbių žingsnių, kurių turėtų imtis visos organizacijos, kurdamos savo strategijas.

Pirmiausia reikia nustatyti visus debesis, kuriuose „gyvena“ duomenys, ir užtikrinti, kad organizacija turėtų stiprią duomenų valdymo programą – „išsamų duomenų ir jų paslaugų vaizdą, taip pat IT turtą, susijusį su visų tipų informacija“ ( anot pono Dimitriadžio).

Ponas Dimitriadis taip pat yra žaidimų operatorės ir sprendimų tiekėjos INTRALOT grupės informacijos saugumo, informacijos atitikties ir intelektinės nuosavybės apsaugos vadovas, pripažino, kad šie saugumo pasiūlymai numatė ne tik multidebesų aplinkas.

Tačiau jis sako, kad šių pagrindinių priemonių įdiegimas tampa dar svarbesnis nei bet kada anksčiau, nes duomenys perkeliami į debesį ir apima kelias debesų platformas.

Statistika rodo, kodėl taip svarbu turėti tvirtą saugumo bazę. KPMG ir „Oracle“ 2018 m. debesų grėsmių ataskaitoje, kurioje buvo apklausta 450 saugos ir IT specialistų, pranešta, kad 90 % įmonių pusę savo duomenų priskiria debesų kompiuteriams. Jie yra jautrūs.

Ataskaitoje taip pat nustatyta, kad 82% respondentų yra susirūpinę, kad darbuotojai nesilaiko debesų saugos politikos, o 38% turi problemų aptikdami debesų saugos incidentus ir į juos reaguodami.

Siekdamos kovoti su tokiomis situacijomis, įmonės turėtų klasifikuoti informaciją, kad sukurtų kelis saugumo lygius, sakė Ramsés Gallego, ISACA vadovas ir Symantec CTO biuro evangelistas. Tai rodo, kad ne visiems duomenims reikia tokio pat pasitikėjimo ir patvirtinimo, kad būtų galima pasiekti arba užrakinti.

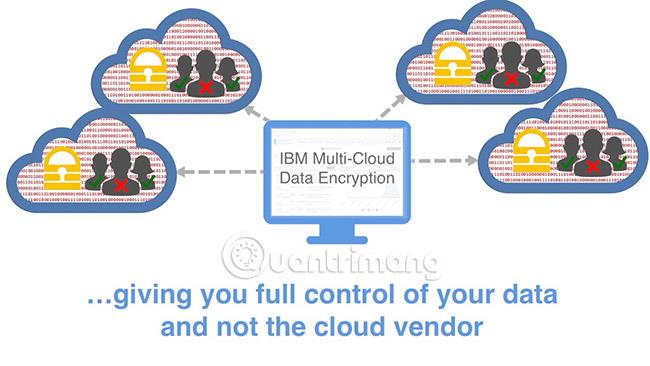

Saugumo ekspertai taip pat pataria įmonėms diegti kitas sveiko proto saugumo priemones pagrindiniuose sluoksniuose, reikalingos daugiadebesių aplinkos apsaugai. Be duomenų klasifikavimo politikos, „Gallego“ rekomenduoja naudoti šifravimo, tapatybės ir prieigos valdymo (IAM) sprendimus, pvz., dviejų veiksnių autentifikavimą .

Įmonės turi standartizuoti politiką ir struktūras, kad būtų užtikrintas nuoseklus taikymas ir kiek įmanoma automatizuoti, kad būtų apriboti nukrypimai nuo tų saugos standartų.

„Įmonės pastangų lygis priklausys nuo duomenų rizikos ir jautrumo. Taigi, jei naudojate debesį nekonfidencialiems duomenims saugoti ar apdoroti, jums nereikia tokio saugumo metodo kaip debesyje, kuriame saugoma svarbi informacija“, – sakė p. Gadia.

Jis taip pat pažymėjo, kad standartizavimas ir automatizavimas yra labai efektyvūs. Šios priemonės ne tik sumažina bendras išlaidas, bet ir leidžia saugumo lyderiams daugiau išteklių nukreipti didesnės vertės užduotims atlikti.

Pasak ekspertų, tokie pamatiniai elementai turėtų būti didesnės, darnesnės strategijos dalis. Atkreipkite dėmesį, kad įmonėms gerai seksis, kai priims su sauga susijusių užduočių valdymo sistemą. Bendros sistemos apima Nacionalinio standartų ir technologijų instituto NIST; ISACA kontrolės tikslai informacinėms technologijoms (COBIT); ISO 27000 serija; ir „Cloud Security Alliance Cloud Control Matrix“ (CCM).

Pono Dimitriadžio teigimu, pasirinkta sistema vadovaujasi ne tik verslui, bet ir tiekėjams.

„Mums reikia sujungti šias sistemas su debesijos paslaugų teikėjais. Tada galėsite sukurti duomenų ir paslaugų, kurias bandote apsaugoti, valdiklius“, – aiškino jis.

Saugumo ekspertai teigia, kad derybose su debesijos paslaugų teikėjais ir vėlesnėse paslaugų sutartyse bus nagrinėjamas duomenų izoliavimas ir jų saugojimas. Jie bendradarbiaus ir derins veiklą su kitais debesijos tiekėjais, tada teiks paslaugas įmonėms.

Svarbu aiškiai suprasti, kokias paslaugas gaunate iš kiekvieno teikėjo ir ar jis gali valdyti ir teikti tą paslaugą.

„Būkite konkretūs apie tai, ko tikitės ir kaip ten patekti“, – priduria J. Spivey. „Turi būti aiškus supratimas, kokias paslaugas gaunate iš kiekvieno teikėjo ir ar jie gali jas valdyti ir valdyti.

Tačiau, pasak J. Gallego, nepalikite saugumo problemų debesų kompiuterijos paslaugų teikėjams .

Debesijos paslaugų teikėjai dažnai parduoda savo paslaugas, pabrėždami, ką jie gali padaryti įmonės klientų vardu, ir dažnai įtraukia saugos paslaugas. Tačiau to neužtenka. Atminkite, kad šios įmonės užsiima debesų kompiuterijos paslaugų verslu, o ne specializacija saugumo srityje.

Todėl jis teigia, kad įmonių saugos lyderiai turi kurti savo saugos planus detaliu lygiu, pavyzdžiui, kas, kada ir kaip turi prieigą prie ko. Tada suteikite jį kiekvienam debesies paslaugų teikėjui, kad jis padėtų įgyvendinti tuos planus.

Jis taip pat pridūrė: „Debesų paslaugų teikėjai turi laimėti klientų pasitikėjimą“.

Politika, valdymas ir net sveiko proto saugos priemonės, pvz., dviejų veiksnių autentifikavimas, yra būtinos, tačiau jų nepakanka, kad būtų galima išspręsti sudėtingas problemas, kylančias paskirstant darbo krūvius keliuose debesyse.

Įmonės turi pritaikyti naujas technologijas, sukurtas tam, kad įmonės saugumo komandos galėtų geriau valdyti ir vykdyti savo kelių debesų saugos strategijas.

P. Gallego ir kiti tyrinėtojai atkreipia dėmesį į tokius sprendimus kaip Cloud Access Security Brokers (CASB), programinės įrangos įrankis arba paslauga, kuri yra tarp organizacijos vietinės infrastruktūros ir debesijos paslaugų teikėjo infrastruktūros. kredencialų atvaizdavimas, įrenginio informacijos saugojimas, šifravimas ir kenkėjiškų programų aptikimas .

Įrankyje taip pat pateikiamos dirbtinio intelekto technologijos, o tada analizuojamas tinklo srautas, kad būtų galima tiksliai aptikti anomalius reiškinius, kuriems reikia žmogaus dėmesio, ir taip apriboti incidentų, kuriuos reikia patikrinti arba pakeisti, skaičių ir nukreipti tuos išteklius į incidentus, kurie gali turėti rimtų pasekmių. .

Be to, ekspertai nurodo nuolatinį automatizavimo naudojimą kaip pagrindinę technologiją siekiant optimizuoti saugumą kelių debesų aplinkoje. Kaip pažymėjo p. Spivey: „Sėkmingos organizacijos yra tos, kurios automatizuoja daugelį dalių ir daugiausia dėmesio skiria valdymui ir valdymui“.

Be to, Spivey ir kiti tyrinėtojai teigia, kad nors tikslios technologijos, naudojamos duomenims apsaugoti per daugelį debesies paslaugų, pvz., CASB, gali būti unikalios aplinkai, daugiadebesis. Ekspertai pabrėžia, kad bendras saugumo principas atitinka ilgalaikį žmonių ir technologijų požiūrį, kad būtų sukurta geriausia strategija.

„Kalbame apie skirtingas technologijas ir scenarijus, daugiau dėmesio skiriant duomenims, tačiau tai yra tos pačios koncepcijos, kurias turite įgyvendinti“, – sakė Perezas-Etchegoyenas, taip pat „Onapsis. know“ techninis direktorius. „Techninis požiūris bus skirtingas kiekvienai daugiadebesių aplinkai, tačiau bendra strategija bus tokia pati.

Žiūrėti daugiau:

Kai „Windows“ rodoma klaida „Neturite leidimo išsaugoti šioje vietoje“, tai neleis jums išsaugoti failų norimuose aplankuose.

„Syslog Server“ yra svarbi IT administratoriaus arsenalo dalis, ypač kai reikia tvarkyti įvykių žurnalus centralizuotoje vietoje.

524 klaida: Įvyko skirtasis laikas yra „Cloudflare“ specifinis HTTP būsenos kodas, nurodantis, kad ryšys su serveriu buvo nutrauktas dėl skirtojo laiko.

Klaidos kodas 0x80070570 yra dažnas klaidos pranešimas kompiuteriuose, nešiojamuosiuose kompiuteriuose ir planšetiniuose kompiuteriuose, kuriuose veikia „Windows 10“ operacinė sistema. Tačiau jis taip pat rodomas kompiuteriuose, kuriuose veikia „Windows 8.1“, „Windows 8“, „Windows 7“ ar senesnė versija.

Mėlynojo ekrano mirties klaida BSOD PAGE_FAULT_IN_NONPAGED_AREA arba STOP 0x00000050 yra klaida, kuri dažnai įvyksta įdiegus aparatinės įrangos tvarkyklę arba įdiegus ar atnaujinus naują programinę įrangą, o kai kuriais atvejais klaida yra dėl sugadinto NTFS skaidinio.

„Video Scheduler Internal Error“ taip pat yra mirtina mėlynojo ekrano klaida, ši klaida dažnai pasitaiko „Windows 10“ ir „Windows 8.1“. Šiame straipsnyje bus parodyta keletas būdų, kaip ištaisyti šią klaidą.

Norėdami pagreitinti „Windows 10“ paleidimą ir sutrumpinti įkrovos laiką, toliau pateikiami veiksmai, kuriuos turite atlikti norėdami pašalinti „Epic“ iš „Windows“ paleisties ir neleisti „Epic Launcher“ paleisti naudojant „Windows 10“.

Neturėtumėte išsaugoti failų darbalaukyje. Yra geresnių būdų saugoti kompiuterio failus ir išlaikyti tvarkingą darbalaukį. Šiame straipsnyje bus parodytos efektyvesnės vietos failams išsaugoti sistemoje „Windows 10“.

Nepriklausomai nuo priežasties, kartais jums reikės pakoreguoti ekrano ryškumą, kad jis atitiktų skirtingas apšvietimo sąlygas ir tikslus. Jei reikia stebėti vaizdo detales ar žiūrėti filmą, turite padidinti ryškumą. Ir atvirkščiai, galbūt norėsite sumažinti ryškumą, kad apsaugotumėte nešiojamojo kompiuterio akumuliatorių.

Ar jūsų kompiuteris atsitiktinai atsibunda ir pasirodo langas su užrašu „Tikrinti, ar nėra naujinimų“? Paprastai tai nutinka dėl MoUSOCoreWorker.exe programos – „Microsoft“ užduoties, padedančios koordinuoti „Windows“ naujinimų diegimą.