Geriausia nemokama ir mokama „Syslog Server“ programinė įranga, skirta „Windows“.

„Syslog Server“ yra svarbi IT administratoriaus arsenalo dalis, ypač kai reikia tvarkyti įvykių žurnalus centralizuotoje vietoje.

„IPSec“, trumpinys „Internet Protocol Security“, yra kriptografinių protokolų rinkinys, apsaugantis duomenų srautą per interneto protokolo (IP) tinklus.

IP tinklams, įskaitant World Wide Web, trūksta šifravimo ir privatumo apsaugos. IPSec VPN pašalina šią trūkumą suteikdami šifruoto ir privataus ryšio žiniatinklyje sistemą.

Atidžiau pažvelkime į IPSec ir kaip jis veikia su VPN tuneliais , kad apsaugotų duomenis nesaugiuose tinkluose.

Trumpa IPSec istorija

Kai devintojo dešimtmečio pradžioje buvo sukurtas interneto protokolas, saugumas nebuvo didelis prioritetas. Tačiau vis didėjant interneto vartotojų skaičiui, didėja ir didelio saugumo poreikis.

Siekdama patenkinti šį poreikį, Nacionalinio saugumo agentūra devintojo dešimtmečio viduryje rėmė saugos protokolų kūrimą pagal saugaus duomenų tinklo sistemų programą. Dėl to buvo sukurtas 3 lygmens saugos protokolas ir galiausiai tinklo sluoksnio saugos protokolas. Daugelis inžinierių dirbo prie šio projekto 90-aisiais, o IPSec išaugo iš šių pastangų. IPSec dabar yra atvirojo kodo standartas ir yra IPv4 dalis.

Kaip veikia IPSec

IPSec veikia su VPN tuneliais, kad užmegztų privačius dvipusius ryšius tarp įrenginių

Kai du kompiuteriai užmezga VPN ryšį , jie turi susitarti dėl saugos protokolų ir šifravimo algoritmų rinkinio ir apsikeisti kriptografiniais raktais, kad atrakintų ir peržiūrėtų užšifruotus duomenis.

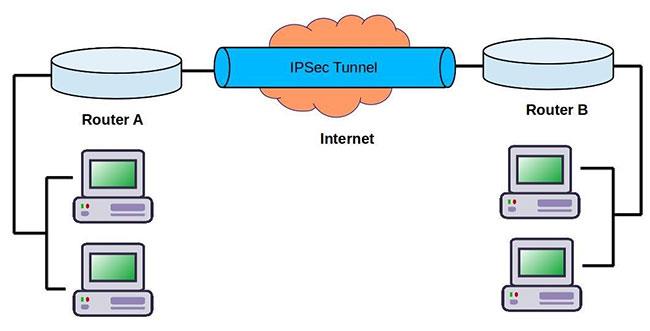

Čia pasirodo IPSec. IPSec veikia su VPN tuneliais, kad užmegztų privačius dvipusius ryšius tarp įrenginių. IPSec nėra vienas protokolas; Vietoj to, tai yra visas protokolų ir standartų rinkinys, kurie veikia kartu, kad padėtų užtikrinti interneto duomenų paketų, einančių per VPN tunelį, konfidencialumą, vientisumą ir autentiškumą.

Štai kaip IPSec sukuria saugų VPN tunelį:

IPSec VPN apsaugo duomenis, perduodamus iš pagrindinio kompiuterio į pagrindinį kompiuterį, tinklo į tinklą, pagrindinio kompiuterio į tinklą ir šliuzą į šliuzą (vadinamas tunelio režimu, kai visas IP paketas yra užšifruotas ir patvirtintas).

IPSec protokolai ir pagalbiniai komponentai

IPSec standartas yra padalintas į kelis pagrindinius protokolus ir pagalbinius komponentus.

Pagrindinis IPSec protokolas

- IPSec autentifikavimo antraštė (AH) : Šis protokolas apsaugo kompiuterių, dalyvaujančių duomenų mainų procese, IP adresus, siekiant užtikrinti, kad proceso metu duomenų bitai nebūtų prarasti, pakeisti ar sugadinti. AH taip pat patikrina, ar duomenis siunčiantis asmuo iš tikrųjų juos atsiuntė, apsaugodamas tunelį nuo neleistinų vartotojų įsibrovimo.

- Encapsulating Security Payload (ESP) : ESP protokolas suteikia IPSec šifravimo dalį, užtikrinančią duomenų srauto tarp įrenginių saugumą. ESP užšifruoja duomenų paketus / naudingą apkrovą, autentifikuoja naudingą krovinį ir jo kilmę IPSec protokolų rinkinyje. Šis protokolas efektyviai sumaišo interneto srautą, kad kiekvienas, žiūrintis į tunelį, nieko jame nematytų.

ESP šifruoja ir patvirtina duomenis, o AH tik autentifikuoja duomenis.

Komponentai, palaikantys IPSec

- Saugumo asociacijos (SA) : Saugumo asociacijos ir politika sudaro įvairius saugumo susitarimus, naudojamus mainuose. Šios sutartys gali nustatyti naudojamo šifravimo ir maišos algoritmo tipą. Ši politika dažnai yra lanksti, todėl įrenginiai gali nuspręsti, kaip jie nori tvarkyti reikalus.

- Interneto raktų keitimas (IKE) : Kad šifravimas veiktų, kompiuteriai, dalyvaujantys keičiantis privačiais ryšiais, turi bendrinti šifravimo raktą. IKE leidžia dviem kompiuteriams saugiai keistis ir dalytis šifravimo raktais užmezgant VPN ryšį.

- Šifravimo ir maišos algoritmai : kriptografiniai raktai veikia naudojant maišos reikšmes, sugeneruotas naudojant maišos algoritmą. AH ir ESP yra labai bendro pobūdžio, jie nenurodo konkretaus kodavimo tipo. Tačiau „IPsec“ šifravimui dažnai naudoja „Message Digest 5“ arba „Secure Hash Algorithm 1“.

- Apsauga nuo pakartotinių atakų : IPSec taip pat apima standartus, neleidžiančius pakartotinai atkurti bet kokių duomenų paketų, kurie yra sėkmingo prisijungimo proceso dalis. Šis standartas neleidžia įsilaužėliams naudoti atkuriamos informacijos patiems kopijuoti prisijungimo informaciją.

IPSec yra pilnas VPN protokolo sprendimas ir taip pat gali būti naudojamas kaip L2TP ir IKEv2 šifravimo protokolas.

Tuneliavimo režimai: tunelis ir transportas

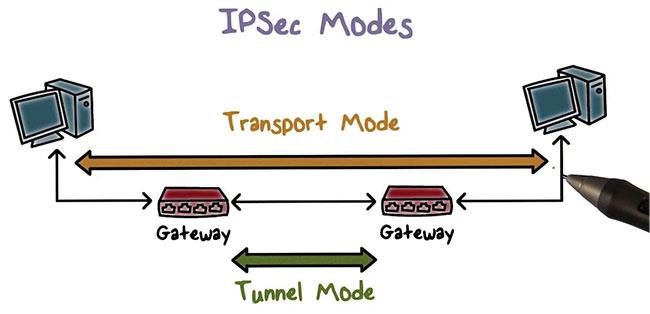

IPSec siunčia duomenis tunelio arba transportavimo režimu

IPSec siunčia duomenis tunelio arba transportavimo režimu. Šie režimai yra glaudžiai susiję su naudojamo protokolo tipu – AH arba ESP.

- Tunelio režimas : Tunelio režimu visas paketas yra apsaugotas. IPSec suvynioja duomenų paketą į naują paketą, užšifruoja jį ir prideda naują IP antraštę. Jis dažniausiai naudojamas VPN sąrankose iš vienos svetainės į kitą.

- Transporto režimas : Transporto režimu originali IP antraštė išlieka ir nėra užšifruota. Užšifruoti tik naudingoji apkrova ir ESP priekaba. Transportavimo režimas dažniausiai naudojamas nustatant VPN iš kliento į svetainę.

Naudojant VPN, dažniausiai matoma IPSec konfigūracija yra ESP su autentifikavimu tunelio režimu. Ši struktūra padeda interneto srautui saugiai ir anonimiškai judėti VPN tunelyje per nesaugius tinklus.

Taigi, kuo IPsec skiriasi tunelio ir transporto režimai?

IPsec tunelio režimas naudojamas tarp dviejų tam skirtų maršrutizatorių, o kiekvienas maršrutizatorius veikia kaip vienas virtualaus „tunelio“ per viešąjį tinklą galas. Tunelio režimu pradinėje IP antraštėje yra galutinė šifruoto paketo paskirties vieta kartu su paketo naudingumu. Kad tarpiniai maršrutizatoriai žinotų, kur persiųsti paketus, IPsec prideda naują IP antraštę. Kiekviename tunelio gale maršrutizatoriai iššifruoja IP antraštes, kad pristatytų paketus į paskirties vietą.

Transporto režimu kiekvieno paketo naudingoji apkrova yra užšifruota, bet pradinė IP antraštė nėra užšifruota. Todėl tarpiniai maršrutizatoriai gali matyti kiekvieno paketo galutinę paskirties vietą – nebent būtų naudojamas atskiras tunelio protokolas (pvz., GRE).

Kurį prievadą naudoja IPsec?

Tinklo prievadas yra virtuali vieta, kur duomenys patenka į kompiuterį. Prievadai yra tai, kaip kompiuteris seka įvairius procesus ir ryšius. Jei duomenys patenka į tam tikrą prievadą, kompiuterio operacinė sistema žino, kuriam procesui jie priklauso. IPsec paprastai naudoja 500 prievadą.

Kaip IPsec veikia MSS ir MTU?

MSS ir MTU yra du paketo dydžio matavimai. Paketai gali pasiekti tik tam tikrą dydį (baitais), kol kompiuteriai, maršrutizatoriai ir komutatoriai negali jų apdoroti. MSS matuoja kiekvieno paketo naudingosios apkrovos dydį, o MTU matuoja visą paketą, įskaitant antraštes. Paketai, viršijantys tinklo MTU, gali būti suskaidyti, tai yra, suskaidyti į mažesnius paketus ir vėl surinkti. Paketai, viršijantys MSS, tiesiog numetami.

IPsec protokolas prie paketų prideda daugybę antraščių ir anonsų, kurie visi užima kelis baitus. Tinkluose, kuriuose naudojamas IPsec, reikia atitinkamai pakoreguoti MSS ir MTU, kitaip paketai bus suskaidyti ir šiek tiek vėluoti. Paprastai tinklo MTU yra 1500 baitų. Įprasta IP antraštė yra 20 baitų ilgio, o TCP antraštė taip pat yra 20 baitų, tai reiškia, kad kiekviename pakete gali būti 1 460 baitų naudingosios apkrovos. Tačiau „IPsec“ prideda autentifikavimo antraštę, ESP antraštę ir susijusias anonsas. Jie prideda 50–60 baitų prie paketo ar daugiau.

„Syslog Server“ yra svarbi IT administratoriaus arsenalo dalis, ypač kai reikia tvarkyti įvykių žurnalus centralizuotoje vietoje.

524 klaida: Įvyko skirtasis laikas yra „Cloudflare“ specifinis HTTP būsenos kodas, nurodantis, kad ryšys su serveriu buvo nutrauktas dėl skirtojo laiko.

Klaidos kodas 0x80070570 yra dažnas klaidos pranešimas kompiuteriuose, nešiojamuosiuose kompiuteriuose ir planšetiniuose kompiuteriuose, kuriuose veikia „Windows 10“ operacinė sistema. Tačiau jis taip pat rodomas kompiuteriuose, kuriuose veikia „Windows 8.1“, „Windows 8“, „Windows 7“ ar senesnė versija.

Mėlynojo ekrano mirties klaida BSOD PAGE_FAULT_IN_NONPAGED_AREA arba STOP 0x00000050 yra klaida, kuri dažnai įvyksta įdiegus aparatinės įrangos tvarkyklę arba įdiegus ar atnaujinus naują programinę įrangą, o kai kuriais atvejais klaida yra dėl sugadinto NTFS skaidinio.

„Video Scheduler Internal Error“ taip pat yra mirtina mėlynojo ekrano klaida, ši klaida dažnai pasitaiko „Windows 10“ ir „Windows 8.1“. Šiame straipsnyje bus parodyta keletas būdų, kaip ištaisyti šią klaidą.

Norėdami pagreitinti „Windows 10“ paleidimą ir sutrumpinti įkrovos laiką, toliau pateikiami veiksmai, kuriuos turite atlikti norėdami pašalinti „Epic“ iš „Windows“ paleisties ir neleisti „Epic Launcher“ paleisti naudojant „Windows 10“.

Neturėtumėte išsaugoti failų darbalaukyje. Yra geresnių būdų saugoti kompiuterio failus ir išlaikyti tvarkingą darbalaukį. Šiame straipsnyje bus parodytos efektyvesnės vietos failams išsaugoti sistemoje „Windows 10“.

Nepriklausomai nuo priežasties, kartais jums reikės pakoreguoti ekrano ryškumą, kad jis atitiktų skirtingas apšvietimo sąlygas ir tikslus. Jei reikia stebėti vaizdo detales ar žiūrėti filmą, turite padidinti ryškumą. Ir atvirkščiai, galbūt norėsite sumažinti ryškumą, kad apsaugotumėte nešiojamojo kompiuterio akumuliatorių.

Ar jūsų kompiuteris atsitiktinai atsibunda ir pasirodo langas su užrašu „Tikrinti, ar nėra naujinimų“? Paprastai tai nutinka dėl MoUSOCoreWorker.exe programos – „Microsoft“ užduoties, padedančios koordinuoti „Windows“ naujinimų diegimą.

Šiame straipsnyje paaiškinama, kaip naudoti PuTTY terminalo langą sistemoje Windows, kaip sukonfigūruoti PuTTY, kaip kurti ir išsaugoti konfigūracijas ir kurias konfigūracijos parinktis keisti.