Hvernig á að laga Þú hefur ekki leyfi til að vista á þessum stað á Windows

Þegar Windows sýnir villuna „Þú hefur ekki leyfi til að vista á þessum stað“ mun þetta koma í veg fyrir að þú vistir skrár í viðkomandi möppur.

Þráðlaust öryggi er afar mikilvægt. Langflest okkar tengja farsíma, eins og snjallsíma, spjaldtölvu, fartölvu eða önnur tæki, við beini á ýmsum tímum yfir daginn. Ennfremur tengjast Internet of Things tækin einnig við internetið með WiFi.

Þeir eru alltaf í virku ástandi, alltaf að "hlusta" og þurfa alltaf mikið öryggi. Þess vegna eru þráðlaus dulkóðunarskref afar nauðsynleg. Það eru ýmsar mismunandi leiðir til að tryggja WiFi tengingar . En hvernig vita notendur hvaða WiFi öryggisstaðall er bestur? Eftirfarandi grein mun hjálpa þér að svara þessari spurningu.

WEP, WPA, WPA2 og WPA3 - Hver er besta tegund öryggis?

Algengustu tegundir þráðlauss öryggis eru WEP, WPA og WPA2.

Wired Equivalent Privacy (WEP) er elsta og minnst örugga WiFi dulkóðunaraðferðin. Hvernig WEP verndar WiFi tengingar er hræðilegt, þannig að ef þú ert að nota WEP þarftu að breyta þessari tegund öryggis strax.

Ennfremur, ef þú ert að nota gamlan bein sem styður aðeins WEP, ættu notendur einnig að uppfæra hann til að bæta öryggi og tengingu.

Hvers vegna? Kex (kex er fólk sem er gott í tölvum, en notar aðeins hæfileika sína til að þjóna einkahagsmunum á ólöglegan hátt) hafa fundið leið til að brjóta WEP dulkóðun og það er gert auðveldlega með því að nota ókeypis tól. Árið 2005 færði FBI opinber rök fyrir því að nota ókeypis verkfæri til að auka vitund almennings. Næstum hver sem er getur gert það. Þess vegna yfirgaf WiFi Alliance opinberlega WEP staðalinn árið 2004.

Í bili ættu notendur að nota WPA útgáfuna.

Hinn áður óöruggi WEP staðall var forveri WiFi Protected Access (WPA). WPA er aðeins skref í átt að WPA2.

Þegar WEP varð óöruggt þróaði WiFi Alliance WPA til að veita nettengingum aukið öryggislag áður en WPA2 var þróað og kynnt. WPA2 öryggisstaðlar hafa alltaf verið æskileg markmið. Hins vegar, árið 2018, birtist WPA2 einnig

Eins og er, nota flestir beinar og WiFi tengingar WPA2, vegna þess að það er enn öruggt fyrir mörgum veikleikum í dulkóðunarstaðlinum.

Hins vegar er nýjasta uppfærslan á WiFi Protected Access - WPA3 komin. WPA3 inniheldur nokkrar mikilvægar endurbætur á nútíma þráðlausu öryggi, þar á meðal:

WPA3 hefur ekki enn komið inn á neytendabeinamarkaðinn, þó að búist sé við að þetta ætti að hafa gerst í lok árs 2018. Umskiptin úr WEP yfir í WPA og úr WPA í WPA2 tók langan tíma, svo það er ekkert að hafa áhyggjur af í augnablikinu .

Ennfremur verða framleiðendur að gefa út tæki sem eru afturábak samhæf við lagfæringar, ferli sem getur tekið mánuði eða jafnvel ár.

Setningin WiFi Protected Access er endurtekin allt að 3 sinnum. WPA og WPA2 eru kunnugleg, en WPA3 virðist svolítið skrítið, en það mun birtast á beinum fljótlega. Svo hver er munurinn á þessum 3 tegundum öryggis? Og hvers vegna er WPA3 betri en WPA2?

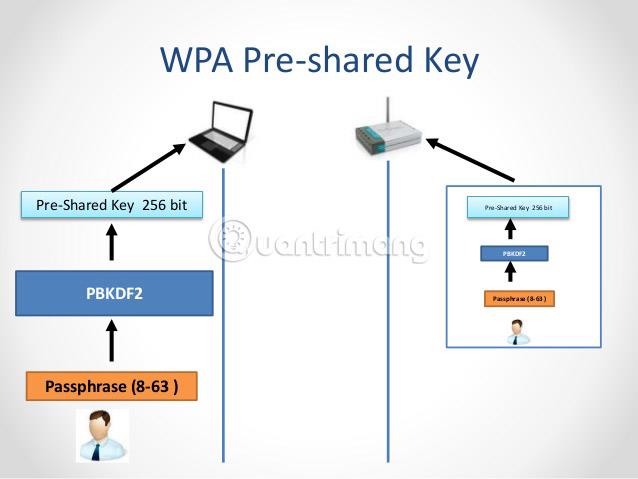

WPA á nánast „engan séns“ þegar hann er settur á vigtina með hinum tveimur keppendum. Þrátt fyrir að hafa sterka dulkóðun almenningslykils og nota 256 bita WPA-PSK (Pre-Shared Key), hefur WPA samt nokkra veikleika sem eru „erfðir“ frá gamla WEP staðlinum (sem báðir eiga það sameiginlegt að vera viðkvæmur straumdulkóðunarstaðall, RC4).

Veikleikarnir beinast að innleiðingu á Temporal Key Integrity Protocol (TKIP).

TKIP sjálft er stórt skref fram á við, þar sem það notar per-pakka lyklakerfi til að vernda hvern gagnapakka sem sendur er á milli tækja. Því miður verða TKIP WPA útfærslur einnig að taka tillit til eldri WEP tækja.

Nýja TKIP WPA kerfið „endurvinnir“ suma þætti hins viðkvæma WEP kerfis og auðvitað hafa þessir sömu veikleikar einnig birst í nýja staðlinum.

WPA2 kom opinberlega í stað WPA árið 2006. En engu að síður var WPA í stuttu máli „tindurinn“ í WiFi dulkóðun.

WPA2 kemur með aðra öryggis- og dulkóðunaruppfærslu, einkum kynningu á Advanced Encryption Standard (AES) fyrir WiFi netkerfi neytenda. AES er umtalsvert sterkara en RC4 (vegna þess að RC4 hefur verið "sprungið" margoft) og er öryggisstaðallinn sem notaður er fyrir margar netþjónustur um þessar mundir.

WPA2 kynnir einnig Counter Cipher Mode með Block Chaining Message Authentication Code Protocol, eða CCMP í stuttu máli, til að koma í stað viðkvæma TKIP nútímans.

TKIP er áfram hluti af WPA2 staðlinum, auk þess að veita virkni fyrir tæki sem eingöngu eru WPA.

KRACK árásin var fyrsta varnarleysið sem fannst í WPA2. Key Reinstallation Attack (KRACK) er bein árás á WPA2 samskiptareglur og veikir því miður allar WiFi tengingar sem nota WPA2.

Í meginatriðum veikir KRACK lykilatriði í fjórhliða handabandi WPA2 , sem gerir tölvuþrjótum kleift að stöðva og vinna með myndun nýrra dulkóðunarlykla meðan á öruggu tengingarferlinu stendur.

En jafnvel þótt KRACK sé með svo öflugar skemmdir eru líkurnar á því að einhver noti þetta tól til að ráðast á heimanet mjög litlar.

WPA3 var aðeins seint en býður upp á mun hærra öryggi. Til dæmis veitir WPA3-Personal dulkóðun fyrir notendur jafnvel þótt tölvuþrjótar hafi „sprungið“ lykilorðið eftir tengingu við netið.

Ennfremur, WPA3 krefst þess að allar tengingar noti Protected Management Frames (PMF). PMF eykur í raun persónuvernd, með viðbótaröryggisbúnaði til að tryggja gögn.

128 bita AES staðallinn er sá sami fyrir WPA3 (sönnun um „varanlegt“ öryggi þess). Hins vegar þurfa WPA3-Enterprise tengingar enn 198 bita AES. WPA3-Personal notendur munu einnig hafa möguleika á að nota hástyrktar 198 bita AES.

Til að uppgötva fleiri nýja eiginleika WPA3, vinsamlegast skoðaðu greinina: Lærðu um WPA3, nýjasta WiFi öryggisstaðalinn í dag .

WPA2-PSK stendur fyrir Pre-Shared Key, einnig þekktur sem Personal mode, sérstaklega fyrir lítil skrifstofunet og heimanet.

Þráðlausir beinir dulkóða netumferð með lykli. Með WPA-Personal er þessi lykill WiFi lykilorðið sem sett er upp á beininum. Áður en tæki getur tengst netinu og „skilið“ dulkóðun verður notandinn að slá inn lykilorð á það.

Hagnýti veikleiki WPA2-Persónuleg dulkóðunar er veiki lykilorðið. Þar sem margir nota oft veik lykilorð fyrir netreikninga er ekki óvenjulegt að þeir noti álíka veikburða lykilorð til að tryggja þráðlaus netkerfi sín. Reglan er að nota sterk lykilorð til að tryggja netið annars getur WPA2 ekki hjálpað mikið.

Þegar þeir nota WPA3 munu notendur nota nýja lyklaskiptasamskiptareglu sem kallast Samtímis sannvottun á jöfnum (SAE). SAE, einnig þekkt sem Dragonfly Key Exchange Protocol, öruggari lyklaskiptaaðferð sem tekur á KRACK varnarleysinu.

Nánar tiltekið er það ónæmt fyrir ótengdum afkóðunarárásum með því að veita áframhaldandi leynd (sem er hluti af samskiptaferlinu milli vafrans og netþjónsins í gegnum HTTPS samskiptareglur). Framsenda leynd kemur í veg fyrir að árásarmenn afkóða áður skráða nettengingu, jafnvel þótt þeir viti WPA3 lykilorðið.

Sömuleiðis notar WPA3 SAE jafningjatengingu til að koma á skiptum og útilokar möguleikann á því að illgjarn milliliður stöðvi lykla.

WiFi Easy Connect er nýr tengistaðall sem er hannaður til að einfalda útvegun og uppsetningu á WiFi tækjum.

Þar sem WiFi Easy Connect veitir sterka dulkóðun almenningslykils fyrir hvert tæki sem bætt er við netið, jafnvel forrit með lítið sem ekkert notendaviðmót, eins og snjallheimili og IoT vörur.

Til dæmis, í heimaneti, myndi notandi tilnefna tæki sem miðlægan stillingarstað. Miðlægi stillingarstaðurinn verður að vera miðlunartæki, eins og snjallsími eða spjaldtölva.

Margmiðlunartækið er síðan notað til að skanna QR kóðann , sem aftur keyrir WiFi Easy Connect samskiptaregluna eins og hannað er af WiFi Alliance.

Með því að skanna QR-kóða (eða slá inn IoT-tækissértækan kóða) gefur tengda tækinu sama öryggi og dulkóðun og önnur tæki á netinu, jafnvel þótt bein stilling sé ekki möguleg. WiFi Easy Connect, ásamt WPA3, mun auka öryggi fyrir IoT netkerfi og snjallheimilistæki.

Þegar þetta er skrifað er WPA2 enn öruggasta WiFi dulkóðunaraðferðin þar sem hún tekur mið af KRACK varnarleysinu. Þó að KRACK sé vissulega vandamál, sérstaklega fyrir fyrirtækjanet, þá er ólíklegt að meðalnotandi lendi í þessari tegund af árásum (nema, auðvitað, þú sért stórkostlegur).

WEP er auðveldlega sprungið, svo það ætti ekki að nota í neinum tilgangi. Ennfremur, ef þú ert með tæki sem geta aðeins notað WEP öryggi, ættir þú að íhuga að skipta um þau til að auka netöryggi.

Það er líka mikilvægt að hafa í huga að WPA3 mun ekki birtast með töfrum og tryggja öll tæki á örskotsstundu. Það er langt ferli að kynna nýjan WiFi dulkóðunarstaðal og taka hann upp víða.

Árangurshlutfall þessa fer eftir því hvort framleiðendur netbúnaðar almennt og leiðarframleiðendur sérstaklega nota WPA3 á vörur sínar.

Í bili ættir þú að einbeita þér að því að vernda netið þitt með WPA2.

Gangi þér vel!

Sjá meira:

Þegar Windows sýnir villuna „Þú hefur ekki leyfi til að vista á þessum stað“ mun þetta koma í veg fyrir að þú vistir skrár í viðkomandi möppur.

Syslog Server er mikilvægur hluti af vopnabúr upplýsingatæknistjóra, sérstaklega þegar kemur að því að stjórna atburðaskrám á miðlægum stað.

Villa 524: Tími kom upp er Cloudflare-sérstakur HTTP stöðukóði sem gefur til kynna að tengingunni við netþjóninn hafi verið lokað vegna tímaleysis.

Villukóði 0x80070570 er algeng villuboð á tölvum, fartölvum og spjaldtölvum sem keyra Windows 10 stýrikerfið. Hins vegar birtist það einnig á tölvum sem keyra Windows 8.1, Windows 8, Windows 7 eða eldri.

Blue screen of death villa BSOD PAGE_FAULT_IN_NONPAGED_AREA eða STOP 0x00000050 er villa sem kemur oft upp eftir uppsetningu á vélbúnaðartæki, eða eftir uppsetningu eða uppfærslu á nýjum hugbúnaði og í sumum tilfellum er orsökin að villan er vegna skemmdrar NTFS skipting.

Innri villa í Video Scheduler er líka banvæn villa á bláum skjá, þessi villa kemur oft fram á Windows 10 og Windows 8.1. Þessi grein mun sýna þér nokkrar leiðir til að laga þessa villu.

Til að gera Windows 10 ræst hraðari og draga úr ræsingartíma eru hér að neðan skrefin sem þú þarft að fylgja til að fjarlægja Epic úr ræsingu Windows og koma í veg fyrir að Epic Launcher ræsist með Windows 10.

Þú ættir ekki að vista skrár á skjáborðinu. Það eru betri leiðir til að geyma tölvuskrár og halda skjáborðinu þínu snyrtilegu. Eftirfarandi grein mun sýna þér áhrifaríkari staði til að vista skrár á Windows 10.

Hver sem ástæðan er, stundum þarftu að stilla birtustig skjásins til að henta mismunandi birtuskilyrðum og tilgangi. Ef þú þarft að fylgjast með smáatriðum myndar eða horfa á kvikmynd þarftu að auka birtustigið. Aftur á móti gætirðu líka viljað lækka birtustigið til að vernda rafhlöðu fartölvunnar.

Vaknar tölvan þín af handahófi og birtist gluggi sem segir „Athuga að uppfærslum“? Venjulega er þetta vegna MoUSOCoreWorker.exe forritsins - Microsoft verkefni sem hjálpar til við að samræma uppsetningu á Windows uppfærslum.