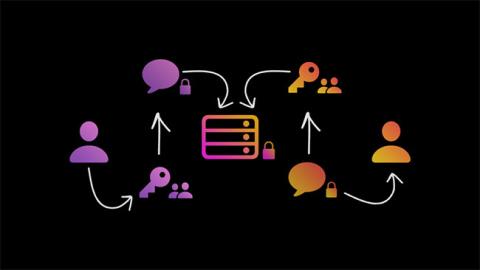

Mi az a végpontok közötti titkosítás? Hogyan működik?

Felismerve ezt az igényt, a főbb online üzenetküldő szolgáltatások a végpontok közötti titkosításnak nevezett technikát alkalmazzák a felhasználói beszélgetések biztonsága és védelme érdekében.