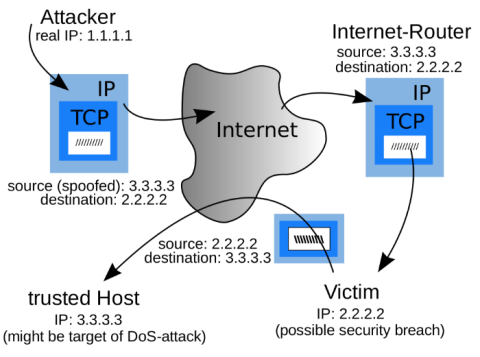

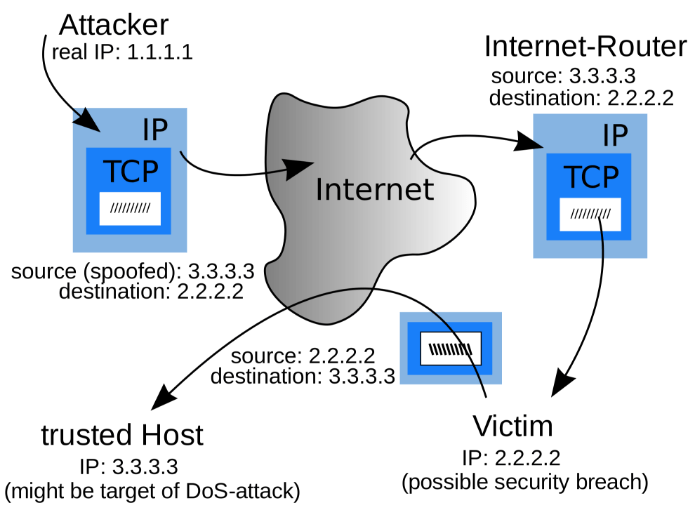

Za pristup vašoj mreži, vanjsko računalo mora "osvojiti" pouzdanu IP adresu na mreži. Dakle, napadač mora koristiti IP adresu koja je unutar dosega vaše mreže. Ili alternativno, napadač bi mogao koristiti vanjsku, ali pouzdanu IP adresu na vašoj mreži.

1. Što je IP spoofing?

Kada se računalo izvan vaše mreže "pretvara" da je računalo od povjerenja unutar sustava, ova radnja napadača naziva se IP spoofing.

Za pristup vašoj mreži, vanjsko računalo mora "osvojiti" pouzdanu IP adresu na mreži. Dakle, napadač mora koristiti IP adresu koja je unutar dosega vaše mreže. Ili alternativno, napadač bi mogao koristiti vanjsku, ali pouzdanu IP adresu na vašoj mreži.

Sustav može vjerovati IP adresama jer imaju posebne privilegije na važnim resursima na mreži.

Koji su različiti načini za napad na IP spoofing?

- Napadajte podatke ili uspostavljajte naredbe koje postoje u toku podataka koji se pretvara između klijenta i poslužiteljske aplikacije.

- Napadanje podataka ili naredbi u peer-to-peer mrežnoj vezi.

Međutim, napadač također mora promijeniti tablicu usmjeravanja na mreži. Promjena tablice usmjeravanja na mreži omogućuje napadaču dvosmjernu komunikaciju. U tu svrhu napadač "cilja" sve tablice usmjeravanja u lažne IP adrese.

Nakon što se tablica usmjeravanja promijeni, napadači počinju primati sve podatke prenesene s mreže na lažnu IP adresu. Ovi varalice mogu čak odgovoriti na pakete podataka poput korisnika od povjerenja.

2. Denial of Service (DOS) (napad uskraćivanjem usluge)

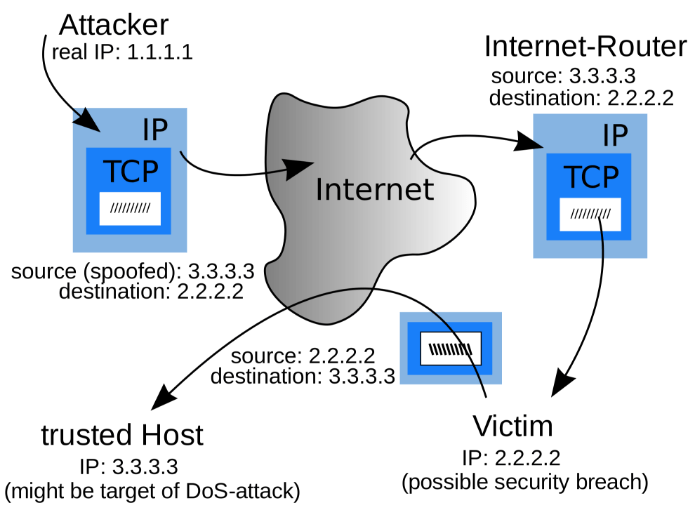

Napad uskraćivanjem usluge (DoS) možete zamisliti kao modificiranu verziju lažiranja IP adrese. Za razliku od IP spoofinga, kod napada uskraćivanjem usluge (DoS), napadač se ne mora brinuti hoće li primiti bilo kakav odgovor od poslužitelja kojeg cilja.

Napadač će preplaviti sustav s mnogo zahtjeva, uzrokujući da sustav postane "zauzet" odgovaranjem na zahtjeve.

Ako budu napadnuti na ovaj način, ciljani hostovi će primiti TCP SYN i odgovoriti sa SYN-ACK. Nakon slanja SYN-ACK-a, napadač čeka odgovor kako bi dovršio TCP rukovanje – proces koji se nikada ne događa.

Stoga, dok čeka odgovor, napadač će koristiti resurse sustava, pa čak ni poslužitelj neće imati pravo odgovoriti na druge legitimne zahtjeve.

Pogledajte još nekoliko članaka u nastavku:

Želimo vam trenutke zabave!