Bežična sigurnost iznimno je važna. Velika većina nas povezuje mobilni uređaj, poput pametnog telefona, tableta, prijenosnog računala ili drugog uređaja, s usmjerivačem u različito vrijeme tijekom dana. Nadalje, uređaji Internet of Things također se povezuju na internet putem WiFi-ja.

Uvijek su u aktivnom stanju, uvijek "slušaju" i uvijek trebaju visoku sigurnost. Zbog toga su koraci WiFi enkripcije iznimno potrebni. Postoji nekoliko različitih načina za osiguranje WiFi veza . Ali kako korisnici znaju koji je WiFi sigurnosni standard najbolji? Sljedeći članak pomoći će vam odgovoriti na ovo pitanje.

WEP, WPA, WPA2 i WPA3 - Koja je najbolja vrsta sigurnosti?

Vrste WiFi sigurnosti

Najčešći tipovi WiFi sigurnosti su WEP, WPA i WPA2.

Usporedite WEP i WPA

Wired Equivalent Privacy (WEP) najstarija je i najmanje sigurna metoda WiFi enkripcije. Način na koji WEP štiti WiFi veze je užasan, pa ako koristite WEP, morate odmah promijeniti ovu vrstu sigurnosti.

Nadalje, ako koristite stari usmjerivač koji podržava samo WEP, korisnici bi ga također trebali nadograditi radi bolje sigurnosti i veze.

Zašto? Krekeri (krekeri su ljudi koji su dobri u računalima, ali koriste svoje talente samo za nezakonito služenje privatnim interesima) pronašli su način za razbijanje WEP enkripcije i to se lako radi pomoću besplatno dostupnih alata. Godine 2005. FBI je iznio javni argument za korištenje besplatnih alata za podizanje javne svijesti. Gotovo svatko to može. Kao rezultat toga, WiFi Alliance službeno je napustio WEP standard 2004. godine.

Za sada bi korisnici trebali koristiti WPA verziju.

Definicije WPA i WPA2

Prethodno nesiguran WEP standard bio je prethodnik WiFi zaštićenog pristupa (WPA). WPA je samo odskočna daska za WPA2.

Kada je WEP postao nesiguran, WiFi Alliance je razvio WPA kako bi mrežnim vezama dao dodatni sloj sigurnosti prije razvoja i uvođenja WPA2. Sigurnosni standardi WPA2 uvijek su bili poželjni ciljevi. Međutim, 2018. pojavio se i WPA2

WPA3

Trenutačno većina usmjerivača i WiFi veza koristi WPA2 jer je još uvijek siguran od mnogih ranjivosti u standardu šifriranja.

Ipak, stigla je najnovija nadogradnja na WiFi Protected Access - WPA3. WPA3 sadrži nekoliko važnih poboljšanja moderne bežične sigurnosti, uključujući:

- Zaštita od Brute Force napada : WPA3 će zaštititi korisnike, čak i ako koriste slabe lozinke, od Brute Force napada .

- Sigurnost javne mreže : WPA3 dodaje enkripciju osobnih podataka, u teoriji, šifrirajući vezu korisnika s bežičnom pristupnom točkom, bez obzira na to je li šifrirana ili ne.

- Sigurnost Interneta stvari : WPA3 dolazi u vrijeme kada su programeri uređaja Interneta stvari pod ogromnim pritiskom da poboljšaju temeljnu sigurnost.

- Jača enkripcija : WPA3 dodaje puno jaču 192-bitnu enkripciju, značajno poboljšavajući sigurnost.

WPA3 još nije ušao na tržište potrošačkih usmjerivača, iako se očekuje da bi se to trebalo dogoditi do kraja 2018. Prijelaz s WEP-a na WPA i s WPA-a na WPA2 trajao je dugo, tako da trenutno nema razloga za brigu .

Nadalje, proizvođači moraju izdati uređaje koji su unatrag kompatibilni s popravcima, što je proces koji može trajati mjesecima ili čak godinama.

Usporedite WPA, WPA2 i WPA3

Izraz WiFi zaštićeni pristup ponavlja se do 3 puta. WPA i WPA2 su poznati, ali WPA3 se čini malo čudnim, ali uskoro će se pojaviti na ruterima. Dakle, koja je razlika između ove 3 vrste sigurnosti? I zašto je WPA3 bolji od WPA2?

WPA je ranjiv na napade

WPA nema gotovo "nikakve šanse" kad se nađe na ljestvici s druga dva konkurenta. Unatoč tome što posjeduje snažnu enkripciju s javnim ključem i koristi 256-bitni WPA-PSK (Pre-Shared Key), WPA još uvijek ima neke ranjivosti "naslijeđene" od starog WEP standarda (obojici je zajednički ranjivi standard enkripcije toka, RC4).

Ranjivosti su usredotočene na uvođenje Temporal Key Integrity Protocol (TKIP).

Sam TKIP je veliki korak naprijed, jer koristi sustav ključeva po paketu za zaštitu svakog paketa podataka koji se šalje između uređaja. Nažalost, implementacije TKIP WPA moraju uzeti u obzir i stare WEP uređaje.

Novi TKIP WPA sustav “reciklira” neke aspekte ranjivog WEP sustava, a naravno, te iste ranjivosti su se pojavile i u novom standardu.

WPA2 zamjenjuje WPA

WPA2 je službeno zamijenio WPA 2006. No bez obzira na to, WPA je nakratko bio "vrhunac" WiFi enkripcije.

WPA2 donosi još jednu sigurnosnu i enkripcijsku nadogradnju, ponajviše uvođenje Advanced Encryption Standard (AES) za potrošačke WiFi mreže. AES je znatno jači od RC4 (jer je RC4 mnogo puta "krekiran") i sigurnosni je standard koji se trenutno primjenjuje na mnoge internetske usluge.

WPA2 također uvodi Counter Cipher Mode s Block Chaining Message Authentication Code Protocol, ili skraćeno CCMP, kako bi zamijenio današnji ranjivi TKIP.

TKIP ostaje dio standarda WPA2, kao i pružanje funkcionalnosti za uređaje koji koriste samo WPA.

KRACK WPA2 napad

KRACK napad je prva ranjivost pronađena u WPA2. Napad ponovnom instalacijom ključa (KRACK) izravan je napad na WPA2 protokol i nažalost slabi svaku WiFi vezu koja koristi WPA2.

U biti, KRACK slabi ključni aspekt WPA2 četverostrukog rukovanja , dopuštajući hakerima da presretnu i manipuliraju stvaranjem novih ključeva za enkripciju tijekom procesa sigurne veze.

Ali čak i ako KRACK ima tako snažnu štetu, šanse da netko koristi ovaj alat za napad na kućnu mrežu vrlo su male.

WPA3: Odgovor WiFi Alliance-a

WPA3 je malo zakasnio, ali nudi mnogo veću sigurnost. Na primjer, WPA3-Personal pruža enkripciju za korisnike čak i ako su hakeri "provalili" lozinku nakon spajanja na mrežu.

Nadalje, WPA3 zahtijeva da sve veze koriste zaštićene upravljačke okvire (PMF). PMF u biti poboljšava zaštitu privatnosti, uz dodatne sigurnosne mehanizme za zaštitu podataka.

128-bitni AES standard ostaje isti za WPA3 (svjedočanstvo njegove "trajne" sigurnosti). Međutim, WPA3-Enterprise veze i dalje zahtijevaju 198-bitni AES. Korisnici WPA3-Personal također će imati opciju korištenja 198-bitnog AES-a visokog intenziteta.

Kako biste otkrili više novih značajki WPA3, pogledajte članak: Saznajte više o WPA3, najnovijem WiFi sigurnosnom standardu danas .

Što je WPA2 unaprijed dijeljeni ključ?

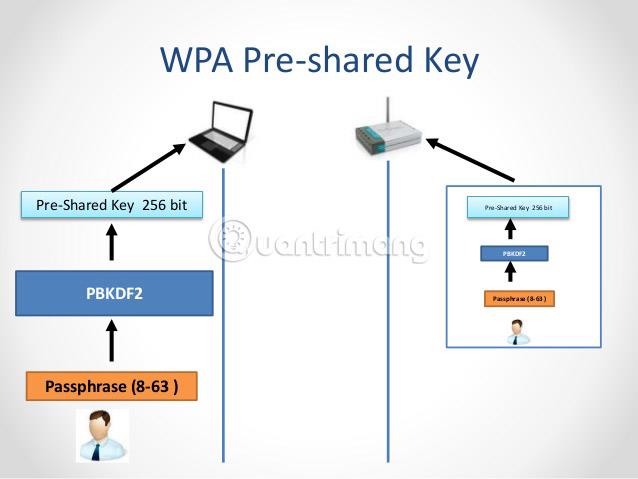

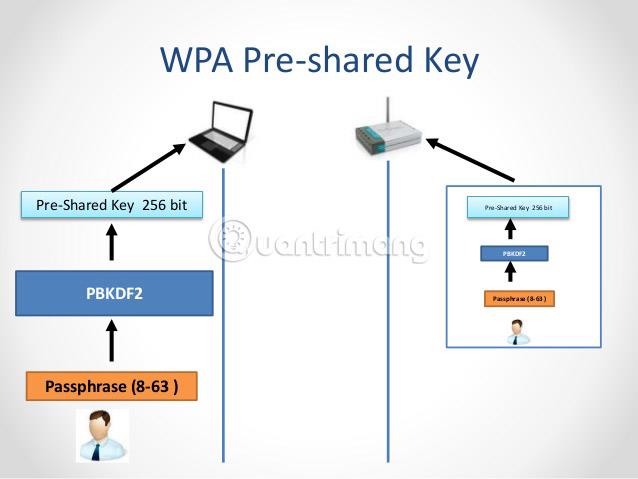

WPA2-PSK je kratica za Pre-Shared Key, također poznat kao Personal mode, posebno za male uredske mreže i kućne mreže.

Bežični usmjerivači šifriraju mrežni promet pomoću ključa. Uz WPA-Personal, ovaj ključ je WiFi šifra postavljena na usmjerivaču. Prije nego što se uređaj može spojiti na mrežu i "razumjeti" enkripciju, korisnik mora unijeti lozinku.

Praktična slabost WPA2-Personal enkripcije je slaba šifra. Budući da mnogi ljudi često koriste slabe lozinke za mrežne račune, nije neuobičajeno da koriste slične slabe zaporke kako bi osigurali svoje bežične mreže. Pravilo je da koristite jake lozinke za osiguranje mreže inače WPA2 ne može puno pomoći.

Što je WPA3 SAE?

Kada koriste WPA3, korisnici će koristiti novi protokol za razmjenu ključeva pod nazivom Simultaneous Authentication of Equals (SAE). SAE, također poznat kao Dragonfly Key Exchange Protocol, sigurnija metoda razmjene ključeva koja rješava ranjivost KRACK.

Točnije, otporan je na offline napade dešifriranja kroz pružanje Forward tajnosti (što je dio komunikacijskog procesa između preglednika i poslužitelja preko HTTPS protokola). Tajnost prosljeđivanja sprječava napadače da dekriptiraju prethodno snimljenu internetsku vezu, čak i ako znaju WPA3 lozinku.

Isto tako, WPA3 SAE koristi peer-to-peer vezu za uspostavljanje razmjene i eliminira mogućnost da zlonamjerni posrednik presretne ključeve.

Što je WiFi Easy Connect?

WiFi Easy Connect je novi standard povezivanja dizajniran za pojednostavljenje pružanja i konfiguracije WiFi uređaja.

Gdje WiFi Easy Connect pruža jaku enkripciju s javnim ključem za svaki uređaj dodan na mrežu, čak i aplikacije s malo ili bez korisničkog sučelja, kao što su pametne kuće i IoT proizvodi.

Na primjer, u kućnoj mreži, korisnik bi odredio uređaj kao središnju konfiguracijsku točku. Središnja konfiguracijska točka mora biti medijski uređaj, poput pametnog telefona ili tableta.

Multimedijski uređaj zatim se koristi za skeniranje QR koda , koji zauzvrat pokreće WiFi Easy Connect protokol koji je dizajnirao WiFi Alliance.

Skeniranje QR koda (ili unos koda specifičnog za IoT uređaj) daje povezanom uređaju istu sigurnost i enkripciju kao i drugi uređaji na mreži, čak i ako izravna konfiguracija nije moguća. WiFi Easy Connect, u kombinaciji s WPA3, povećat će sigurnost za IoT mreže i pametne kućne uređaje.

WiFi sigurnost je izuzetno važna

U vrijeme pisanja ovog teksta, WPA2 je još uvijek najsigurnija metoda WiFi enkripcije, budući da uzima u obzir ranjivost KRACK. Iako je KRACK svakako problem, posebno za korporativne mreže, prosječan korisnik se vjerojatno neće susresti s ovom vrstom napada (osim, naravno, ako niste velika faca).

WEP je lako provaliti, tako da ga ne bi trebalo koristiti u bilo koju svrhu. Nadalje, ako imate uređaje koji mogu koristiti samo WEP sigurnost, razmislite o njihovoj zamjeni kako biste povećali sigurnost mreže.

Također je važno napomenuti da se WPA3 neće magično pojaviti i zaštititi sve uređaje u tren oka. Uvođenje novog standarda WiFi enkripcije i njegovo široko usvajanje dug je proces.

Stopa uspjeha ovoga ovisi o tome primjenjuju li proizvođači mrežne opreme općenito i posebno proizvođači usmjerivača WPA3 na svoje proizvode.

Za sada biste se trebali usredotočiti na zaštitu svoje mreže pomoću WPA2.

Sretno!

Vidi više: