Sigurnosni protokoli e-pošte strukture su koje štite korisničku e-poštu od vanjskih smetnji. E-pošta treba dodatne sigurnosne protokole s razlogom: Simple Mail Transfer Protocol (SMTP) nema ugrađenu sigurnost. Šokantna vijest, zar ne?

Mnogi sigurnosni protokoli rade sa SMTP-om. Evo tih protokola i načina na koji štite vašu e-poštu.

Saznajte više o sigurnosnim protokolima e-pošte

1. Kako SSL/TLS čuva sigurnost e-pošte

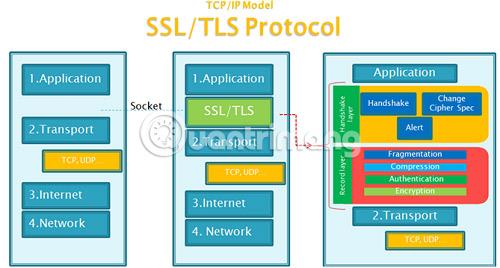

Secure Sockets Layer (SSL) i njegov nasljednik, Transport Layer Security (TLS), najpopularniji su sigurnosni protokoli e-pošte za zaštitu e-pošte dok putuje internetom.

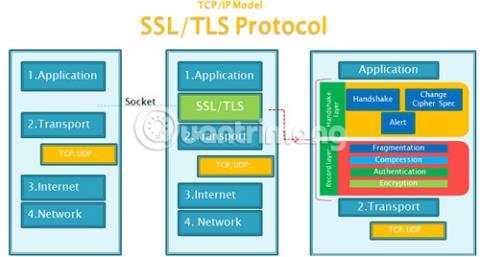

SSL i TLS su protokoli aplikacijskog sloja. U internetskim komunikacijskim mrežama aplikacijski sloj standardizira komunikaciju za usluge krajnjeg korisnika. U ovom slučaju, aplikacijski sloj pruža sigurnosni okvir (skup pravila) koji radi s SMTP-om (također i protokolom aplikacijskog sloja) kako bi osigurao korisničku komunikaciju e-poštom.

Ovaj dio članka raspravljat će samo o TLS-u jer je njegov prethodnik, SSL, zastario od 2015.

TLS pruža dodatnu privatnost i sigurnost za "komunikaciju" s računalnim programima. U ovom slučaju TLS pruža sigurnost za SMTP.

Kada korisnička aplikacija za e-poštu šalje i prima poruke, koristi Transmission Control Protocol (TCP - dio transportnog sloja i klijent e-pošte ga koristi za povezivanje s poslužiteljem e-pošte) za pokretanje "rukovanja" s poslužiteljem e-pošte.

Rukovanje je niz koraka u kojima klijent e-pošte i poslužitelj e-pošte potvrđuju postavke sigurnosti i enkripcije, a zatim započinju prijenos e-pošte. Na osnovnoj razini, rukovanje funkcionira na sljedeći način:

1. Klijent šalje "hello" poruku, vrste enkripcije i kompatibilne TLS verzije na poslužitelj e-pošte (poslužitelj e-pošte).

2. Poslužitelj odgovara TLS digitalnim certifikatom i poslužiteljevim javnim ključem za šifriranje.

3. Klijent provjerava podatke certifikata.

4. Klijent generira zajednički tajni ključ (također poznat kao predglavni ključ) koristeći javni ključ poslužitelja i šalje ga poslužitelju.

5. Poslužitelj dekriptira tajni zajednički ključ.

6. U ovom trenutku klijent i poslužitelj mogu koristiti tajni dijeljeni ključ za šifriranje prijenosa podataka, u ovom slučaju korisnikove e-pošte.

TLS je važan jer ga većina poslužitelja e-pošte i klijenata e-pošte koristi za pružanje osnovne razine enkripcije za korisničku e-poštu.

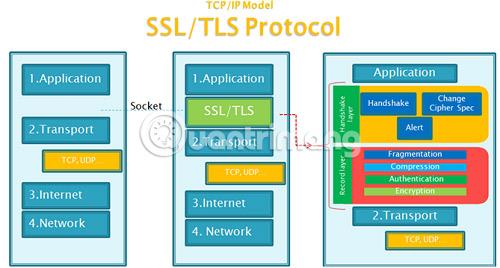

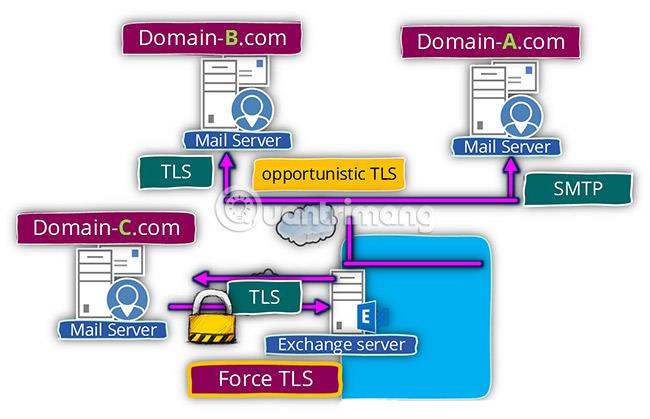

Oportunistički TLS i prisilni TLS

Oportunistički TLS je naredba protokola koja obavještava poslužitelj e-pošte da klijent e-pošte želi pretvoriti postojeću vezu u sigurnu TLS vezu.

Ponekad će korisnikov klijent e-pošte koristiti vezu običnog teksta umjesto da slijedi gornji postupak rukovanja za stvaranje sigurne veze. Oportunistički TLS će pokušati pokrenuti TLS rukovanje za stvaranje "tunela". Međutim, ako rukovanje ne uspije, Opportunistic TLS će se vratiti na vezu običnog teksta i poslati e-poštu bez enkripcije.

Prisilni TLS konfiguracija je protokola koja prisiljava sve "transakcije" e-pošte na korištenje sigurnog TLS standarda. Ako e-pošta ne može doći od klijenta e-pošte do poslužitelja e-pošte, a zatim do primatelja e-pošte, poruka neće biti isporučena.

2. Digitalni certifikat

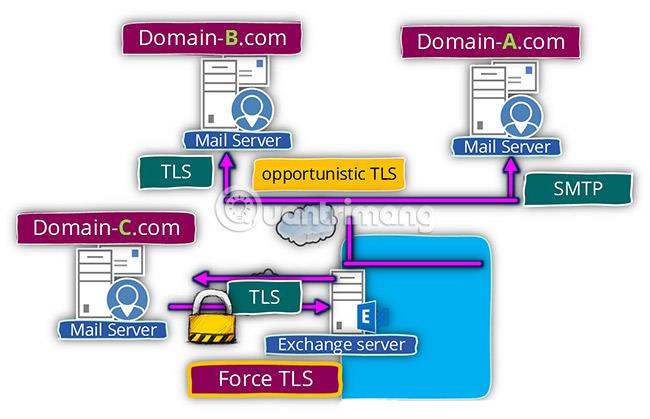

Digitalni certifikat je alat za šifriranje koji se može koristiti za kriptografsku zaštitu e-pošte. Digitalni certifikat je vrsta enkripcije s javnim ključem.

Autentifikacija omogućuje ljudima da vam šalju e-poštu šifriranu unaprijed određenim javnim ključevima za šifriranje, kao i da šifriraju poruke koje šaljete drugima. Digitalni certifikat tada djeluje poput putovnice, povezan s internetskim identitetom, a njegova primarna upotreba je provjera autentičnosti tog identiteta.

Posjedovanjem digitalnog certifikata, javni ključ je dostupan svima koji vam žele slati šifrirane poruke. Oni šifriraju svoj dokument vašim javnim ključem, a vi ga dešifrirate svojim privatnim ključem.

Digitalne certifikate mogu koristiti pojedinci, tvrtke, vladine organizacije, poslužitelji e-pošte i gotovo bilo koji drugi digitalni entitet za provjeru autentičnosti identiteta na mreži.

3. Spriječite krivotvorenje domene pomoću Sender Policy Framework

Sender Policy Framework (SPF) je protokol provjere autentičnosti koji teoretski štiti od lažiranja domene.

SPF uvodi dodatne sigurnosne provjere koje omogućuju poslužitelju da utvrdi potječu li poruke s domene ili koristi li netko domenu da sakrije svoj pravi identitet. Domena je dio interneta s jedinstvenim imenom. Na primjer, Quantrimang.com je domena.

Hakeri i spameri često skrivaju svoje domene kada pokušavaju ući u sustav ili prevariti korisnike, jer se iz domene može ući u trag lokaciji i vlasniku ili barem vidjeti je li domena na listi crni br. Maskirajući zlonamjernu e-poštu kao "zdravu" aktivnu domenu, vrlo je vjerojatno da korisnici neće biti sumnjičavi kada kliknu ili otvore zlonamjerni privitak.

Sender Policy Framework ima tri temeljna elementa: okvir, metode provjere autentičnosti i specijalizirana zaglavlja e-pošte koja prenose informacije.

4. Kako DKIM čuva sigurnost e-pošte

DomainKeys Identified Mail (DKIM) protokol je protiv neovlaštenog mijenjanja koji osigurava sigurnost poslanih poruka tijekom prijenosa. DKIM koristi digitalne potpise za provjeru je li e-pošta poslana s određenih domena. Nadalje, također provjerava dopušta li domena slanje e-pošte. DKIM je proširenje SPF-a.

U praksi DKIM olakšava izradu "crnih lista" i "bijelih lista".

5. Što je DMARC?

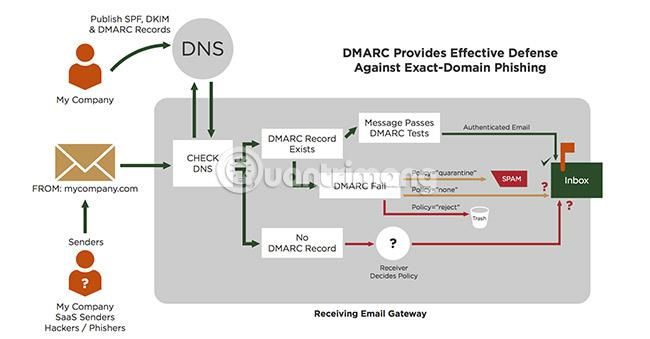

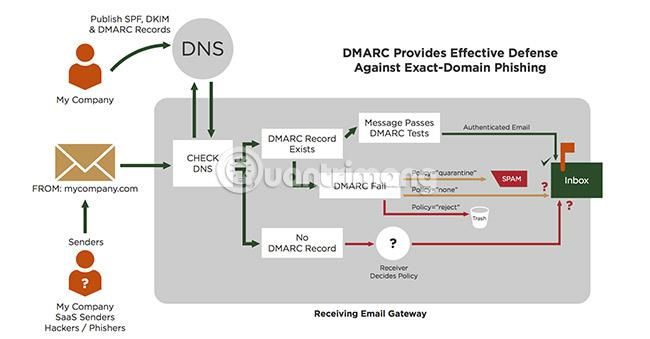

Sljedeći sigurnosni protokol e-pošte je provjera autentičnosti poruka temeljena na domeni, izvješćivanje i usklađenost (DMARC). DMARC je sustav provjere autentičnosti koji potvrđuje SPF i DKIM standarde za zaštitu od prijevarnih radnji koje potječu iz domene. DMARC je važna značajka u borbi protiv lažiranja domena. Međutim, relativno niska stopa usvajanja znači da je krivotvorenje još uvijek rašireno.

DMARC djeluje tako da sprječava krivotvorenje zaglavlja korisničke adrese. To čini na sljedeći način:

- Spojite naziv domene “header from” s nazivom domene “envelope from”. Domena "omotnice" identificirana je tijekom SPF testiranja.

- Spojite naziv domene "omotnica od" s "d= naziv domene" koji se nalazi u DKIM potpisu.

DMARC daje upute davatelju usluga e-pošte kako postupati s dolaznom e-poštom. Ako e-pošta ne zadovoljava SPF testiranje i standarde provjere autentičnosti DKIM, bit će odbijena. DMARC je tehnologija koja omogućuje domenama svih veličina da zaštite svoje nazive domena od prijevare.

6. End-to-end enkripcija sa S/MIME

Sigurna/višenamjenska proširenja internetske pošte (S/MIME) dugogodišnji su end-to-end enkripcijski protokol. S/MIME kodira sadržaj e-pošte prije slanja, isključujući pošiljatelja, primatelja ili druge dijelove zaglavlja e-pošte. Samo primatelj može dešifrirati poruku pošiljatelja.

S/MIME implementiraju klijenti e-pošte, ali zahtijeva digitalni certifikat. Većina modernih klijenata e-pošte podržava S/MIME, no korisnici će ipak morati provjeriti postoji li posebna podrška za njihovu aplikaciju i davatelja usluga e-pošte.

7. Što je PGP/OpenPGP?

Pretty Good Privacy (PGP) je još jedan dugotrajni end-to-end protokol enkripcije. Međutim, veća je vjerojatnost da su se korisnici susreli i koristili njegov pandan otvorenog koda, OpenPGP.

OpenPGP je inačica PGP enkripcijskog protokola otvorenog koda. Redovito se ažurira i korisnici će ga pronaći u mnogim modernim aplikacijama i uslugama. Kao i S/MIME, treće strane i dalje mogu pristupiti metapodacima e-pošte, kao što su podaci o pošiljatelju i primatelju e-pošte.

Korisnici mogu dodati OpenPGP svojim sigurnosnim postavkama e-pošte pomoću jedne od sljedećih aplikacija:

- Windows: Windows korisnici trebali bi razmotriti Gpg4Win.org.

- macOS: korisnici macOS-a trebali bi provjeriti Gpgtools.org.

- Linux: Korisnici Linuxa trebali bi odabrati GnuPG.org.

- Android: korisnici Androida trebali bi provjeriti OpenKeychain.org.

- iOS: korisnici iOS-a trebali bi odabrati PGP Everywhere. (pgpeverywhere.com)

Implementacija OpenPGP-a u svakom programu malo je drugačija. Svaki program ima drugog programera koji postavlja OpenPGP protokol za korištenje enkripcije e-pošte. Međutim, sve su to pouzdani programi za šifriranje kojima korisnici mogu vjerovati svojim podacima.

OpenPGP jedan je od najlakših načina za dodavanje enkripcije na različite platforme.

Sigurnosni protokoli e-pošte iznimno su važni jer dodaju sloj sigurnosti e-pošti korisnika. U osnovi, e-pošta je ranjiva na napade. SMTP nema ugrađenu sigurnost i slanje e-pošte u obliku običnog teksta (tj. bez ikakve zaštite i svatko tko ga presretne može pročitati sadržaj) vrlo je riskantno, pogotovo ako sadrži osjetljive informacije.

Nadamo se da ćete pronaći pravi izbor!

Vidi više: