Kako popraviti Nemate dozvolu za spremanje na ovu lokaciju u sustavu Windows

Kada Windows prikaže pogrešku "Nemate dopuštenje za spremanje na ovoj lokaciji", to će vas spriječiti u spremanju datoteka u željene mape.

Ovaj je članak u seriji: Pregled ranjivosti na Intel, AMD, ARM čipovima: Meltdown i Spectre . Pozivamo vas da pročitate sve članke u seriji kako biste dobili informacije i poduzeli korake za zaštitu svog uređaja od ove dvije ozbiljne sigurnosne ranjivosti.

Programeri su objavili niz softverskih ažuriranja za zaštitu od Meltdowna i Spectrea . Međutim, to će i dalje utjecati na cjelokupnu budućnost industrije procesorskih čipova.

Dvije ključne riječi "Taljenje" i "Spectre" najpopularnije su stvari u Silicijskoj dolini. Ovo su dvije nove metode kojima hakeri napadaju Intel , AMD i ARM procesore . Google je bio prva kompanija koja je to otkrila, a upravo su danas sve detalje i službeno izložili javnosti.

Meltdown i Spectre iskorištavaju temeljnu sigurnosnu ranjivost u gore navedenim čipovima, koji bi se teoretski mogli koristiti za "čitanje osjetljivih informacija u memoriji sustava, kao što su lozinke, ključevi za otvaranje šifriranog sadržaja ili bilo koje osjetljive informacije", Google je službeno objavio u njegova FAQ (često postavljana pitanja).

Prva stvar koju biste trebali znati je da je gotovo svako računalo, prijenosno računalo, tablet i pametni telefon pogođeno ovom sigurnosnom ranjivošću, bez obzira iz koje zemlje dolazi, koje je tvrtke ili na kojem operativnom sustavu radi. Ali ovu ranjivost nije lako iskoristiti: potrebno je mnogo specifičnih čimbenika da bi bila učinkovita, uključujući postojanje zlonamjernog softvera koji je već pokrenut na računalu. Ali sigurnosne ranjivosti ne mogu se uvjeriti na temelju teorije.

Posljedice neće utjecati samo na pojedinačni uređaj. Ova ranjivost može uzrokovati provalu cijelih poslužitelja, podatkovnih centara ili platformi za računalstvo u oblaku od strane negativaca. U najgorem slučaju, gdje su prisutni specifični elementi, Meltdown i Spectre mogu koristiti sami korisnici za krađu informacija od drugih korisnika.

Trenutno su izdane zakrpe, ali to je također mač s dvije oštrice: učinit će stare strojeve osjetno sporijima, osobito stara računala, prijenosna računala itd.

Jesu li korisnici u ovom trenutku u opasnosti?

Evo dobrih vijesti: Intel i Google kažu da nisu vidjeli da su napadi Meltdown ili Spectre izmakli kontroli. Velike tvrtke kao što su Intel, Amazon, Google, Apple i Microsoft odmah su izdale popravke.

No, kao što je gore spomenuto, svi oni imaju za posljedicu donekle usporavanje uređaja, neka izvješća kažu da se performanse uređaja smanjile za do 30% nakon instaliranja novog ažuriranja. Intel je dodao da će, ovisno o namjeni stroja, više ili manje usporiti.

Prethodno je Meltdown napadao samo Intelove procesore, ali nedavno je i AMD priznao da ima sličnu sigurnosnu ranjivost. Sada, prema Googleovim savjetima, možete zaštititi svoj sustav najnovijim softverskim ažuriranjima. Operativni sustavi Linux i Windows 10 imali su prva ažuriranja.

Spectre je, naprotiv, višestruko opasniji od Meltdowna. Google je rekao da su uspjeli eliminirati Spectre napade na Intelove, ARM i AMD procesorske čipove, ali prema njima, nema jednostavnog, učinkovitog rješenja.

Međutim, vrlo je teško iskoristiti sigurnosnu ranjivost Spectrea, tako da trenutačno nijedna velika tvrtka nije previše zabrinuta zbog potencijala napada velikih razmjera. Stvar je u tome što Spectre ranjivost iskorištava način na koji procesorski čip radi, pa nam je za potpuno uklanjanje Spectre potrebna potpuno nova generacija hardvera.

Zbog toga je i nazvan Spectre. "Budući da to nije lako popraviti, progonit će nas neko vrijeme", jasno stoji u dijelu FAQ o Meltdownu i Spectreu.

Kakva je priroda Meltdowna i Spectrea?

Oni nisu "bugovi" u sustavu. Oni su NAČINI za napad na sam način rada procesora Intel, ARM ili AMD. Ovu pogrešku otkrio je Googleov laboratorij za kibernetičku sigurnost Project Zero.

Pažljivo su proučavali gore navedene čipove, pronalazeći grešku u dizajnu, fatalnu grešku koju Meltdown i Spectre mogu iskoristiti, rušeći normalne sigurnosne metode ovih procesora.

Konkretno, to je "spekulativno izvršenje", tehnika obrade koja se koristi u Intelovim čipovima od 1995., a također je uobičajena metoda obrade podataka na ARM i AMD procesorima. S spekulativnom praksom, čip će u osnovi pogoditi što namjeravate učiniti. Ako točno pogode, korak su ispred vas, zbog čega ćete se osjećati kao da stroj radi lakše. Ako pogode krivo, podaci se odbacuju i pogađaju iz početka.

Projekt Zero otkrio je da postoje dva ključna načina da se čak i najsigurnijim, pažljivo dizajniranim aplikacijama prevari curenje informacija koje je sam procesor zaključio.nagađao prije. S pravom vrstom zlonamjernog softvera, negativci mogu dobiti te odbačene informacije, informacije koje bi trebale biti iznimno tajne.

Sa sustavom računalstva u oblaku, ove dvije metode napada su još opasnije. Na njemu golema mreža korisnika pohranjuje podatke. Ako samo JEDAN link - jedan korisnik koristi nezaštićeni sustav, rizik od izloženosti podataka SVAKOG drugog korisnika je vrlo visok.

Pa što možemo učiniti da ne postanemo ta poveznica?

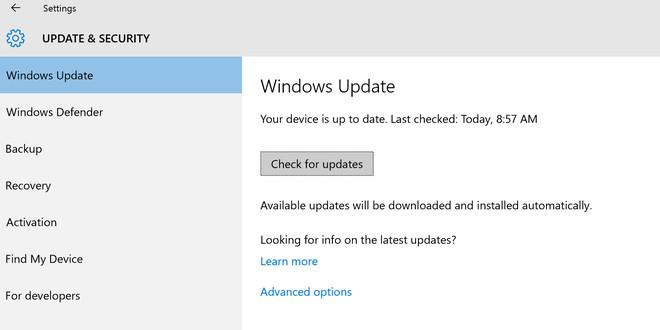

Prva i najbolja stvar koju sada trebate učiniti jest provjeriti jesu li sve vaše sigurnosne zakrpe ažurne. Glavni operativni sustavi već su objavili ažuriranja za ove dvije ranjivosti Meltdown i Spectre. Konkretno, ažurirani su Linux , Android, Appleov MacOS i Microsoftov Windows 10 . Odmah ažurirajte svoj uređaj.

U isto vrijeme, Microsoft je također rekao za Business Insider da žure s rješenjem za svoju Azure cloud platformu. Google Cloud također potiče korisnike da brzo ažuriraju svoje operativne sustave.

Uglavnom, ažurirajte sve svoje uređaje na najnovije ažuriranje. Pričekajte još malo, velike tvrtke će objaviti nova ažuriranja za ove dvije opasne ranjivosti.

Osim toga, upamtite da Meltdown i Spectre zahtijevaju zlonamjerni kod za rad, stoga nemojte ništa preuzimati - softver, čudne datoteke - iz nepouzdanog izvora.

Zašto je moj uređaj spor nakon ažuriranja?

Meltdown i Spectre iskorištavaju način na koji "kerneli" – središnji elementi, jezgre operativnog sustava – komuniciraju s procesorom. U teoriji, ove dvije stvari rade neovisno jedna o drugoj, upravo kako bi spriječile napade kao što su Meltdown i Spectre. No, Google je dokazao da ovakva trenutna sigurnosna rješenja nisu dovoljna.

Stoga programeri operativnih sustava moraju izolirati kernel i procesor. Uglavnom, tjeraju ih da krenu zaobilaznim putem, što zahtijeva malo više procesorske snage od stroja i prirodno će stroj malo usporiti.

Microsoft kaže da će Intelovi procesori stariji od dvije godine starog modela Skylake biti osjetno sporiji. Međutim, nemojte se previše brinuti o brzini obrade vašeg uređaja jer to može biti samo privremeno. Nakon što je Google najavio ove dvije sigurnosne ranjivosti, programeri - i softvera i operativnih sustava, radit će na pronalaženju učinkovitijih rješenja.

Posljedice ovog incidenta?

Intel tvrdi da Meltdown i Spectre neće sniziti cijenu dionica, jer ih je prilično teško implementirati, a osim toga, nisu zabilježeni nikakvi napadi (kojih je zajednica svjesna).

Ipak, Google podsjeća da nas Spectre još dugo “progoni”. Tehnika "špekulativne prakse" kamen je temeljac procesora već dva desetljeća. Kako bi zamijenili takvu platformu, cijela industrija istraživanja i razvoja procesora treba uložiti resurse u stvaranje nove, sigurnije platforme u budućnosti. Spectre će učiniti da buduća generacija procesora ima potpuno drugačije lice od onoga što vidimo danas, zadnjih dva 20 godina.

Da bismo došli do te točke, moramo još dugo čekati. Korisnici računala više ne "zamjenjuju" svoje sustave redovito, što znači da će se stara računala suočiti s velikim rizikom od curenja informacija. Korisnici mobilnih uređaja također se suočavaju s istim rizikom, budući da je broj neažuriranih mobilnih uređaja nebrojen. Spectreu će biti lakše odabrati ciljeve jer su sustavi koji nisu ažurirani izolirani.

Ovo nije kraj svijeta, ali bit će kraj ere Intelovih, ARM i AMD procesora te kraj dizajna procesora i proizvodne prakse.

Prema genk

Vidi više:

Kada Windows prikaže pogrešku "Nemate dopuštenje za spremanje na ovoj lokaciji", to će vas spriječiti u spremanju datoteka u željene mape.

Syslog Server važan je dio arsenala IT administratora, osobito kada je riječ o upravljanju zapisima događaja na centraliziranoj lokaciji.

Pogreška 524: Došlo je do isteka vremena je kod HTTP statusa specifičan za Cloudflare koji označava da je veza s poslužiteljem zatvorena zbog isteka vremena.

Šifra pogreške 0x80070570 uobičajena je poruka o pogrešci na računalima, prijenosnim računalima i tabletima s operativnim sustavom Windows 10. Međutim, pojavljuje se i na računalima s operativnim sustavima Windows 8.1, Windows 8, Windows 7 ili starijim.

Pogreška plavog ekrana smrti BSOD PAGE_FAULT_IN_NONPAGED_AREA ili STOP 0x00000050 je pogreška koja se često pojavljuje nakon instaliranja upravljačkog programa hardverskog uređaja ili nakon instaliranja ili ažuriranja novog softvera, au nekim slučajevima uzrok je pogreška zbog oštećene NTFS particije.

Interna pogreška Video Scheduler također je smrtonosna pogreška plavog ekrana, ova se pogreška često pojavljuje na Windows 10 i Windows 8.1. Ovaj članak će vam pokazati neke načine za ispravljanje ove pogreške.

Da biste ubrzali pokretanje sustava Windows 10 i smanjili vrijeme pokretanja, u nastavku su navedeni koraci koje morate slijediti kako biste uklonili Epic iz pokretanja sustava Windows i spriječili pokretanje programa Epic Launcher sa sustavom Windows 10.

Ne biste trebali spremati datoteke na radnu površinu. Postoje bolji načini za pohranu računalnih datoteka i održavanje radne površine urednom. Sljedeći članak pokazat će vam učinkovitija mjesta za spremanje datoteka u sustavu Windows 10.

Bez obzira na razlog, ponekad ćete morati prilagoditi svjetlinu zaslona kako bi odgovarala različitim uvjetima osvjetljenja i namjenama. Ako trebate promatrati detalje slike ili gledati film, morate povećati svjetlinu. Nasuprot tome, možda ćete htjeti smanjiti svjetlinu kako biste zaštitili bateriju prijenosnog računala.

Budi li se vaše računalo nasumično i pojavljuje li se prozor s natpisom "Provjeravam ažuriranja"? Obično je to zbog programa MoUSOCoreWorker.exe - Microsoftovog zadatka koji pomaže u koordinaciji instalacije Windows ažuriranja.