Kako popraviti Nemate dozvolu za spremanje na ovu lokaciju u sustavu Windows

Kada Windows prikaže pogrešku "Nemate dopuštenje za spremanje na ovoj lokaciji", to će vas spriječiti u spremanju datoteka u željene mape.

Malware na usmjerivačima, mrežnim uređajima i Internetu stvari sve je češći. Većina njih inficira ranjive uređaje i pripada vrlo moćnim botnetovima. Usmjerivači i uređaji Interneta stvari (IoT) uvijek su napajani, uvijek na mreži i čekaju upute. I botnetovi to iskorištavaju za napad na te uređaje.

Ali nije sav zlonamjerni softver ( malware ) isti.

VPNFilter je destruktivan zlonamjerni softver koji cilja usmjerivače, IoT uređaje, pa čak i neke mrežno priključene uređaje za pohranu (NAS). Kako otkriti jesu li vaši uređaji zaraženi zlonamjernim softverom VPNFilter? I kako ga možete ukloniti? Pogledajmo pobliže VPNFilter kroz sljedeći članak.

Što je Malware VPNFilter? Kako ga ukloniti?

VPNFilter je sofisticirana modularna varijanta zlonamjernog softvera koja primarno cilja mrežne uređaje niza proizvođača, kao i NAS uređaje. VPNFilter je prvobitno pronađen na mrežnim uređajima Linksys , MikroTik, NETGEAR i TP-Link , kao i na QNAP NAS uređajima, s približno 500.000 infekcija u 54 zemlje.

Tim za otkrivanje VPNFiltera, Cisco Talos, nedavno je ažurirao detalje vezane uz ovaj zlonamjerni softver, pokazujući da mrežni uređaji proizvođača kao što su ASUS, D-Link, Huawei, Ubiquiti, UPVEL i ZTE trenutno pokazuju znakove da su zaraženi VPNFilterom. Međutim, u vrijeme pisanja ovog teksta nije zahvaćen niti jedan Cisco mrežni uređaj.

Ovaj zlonamjerni softver razlikuje se od većine drugih zlonamjernih programa usmjerenih na IoT jer ostaje prisutan nakon ponovnog pokretanja sustava, što otežava njegovo uklanjanje. Posebno su ranjivi uređaji koji koriste svoje zadane vjerodajnice za prijavu ili s ranjivostima nultog dana (nepoznate ranjivosti računalnog softvera) koji se redovito ne ažuriraju firmverom .

VPNFilter je "multi-modul, cross-platforma" koji može oštetiti i uništiti uređaje. Nadalje, može postati i zabrinjavajuća prijetnja prikupljanjem korisničkih podataka. VPNFilter radi u nekoliko faza.

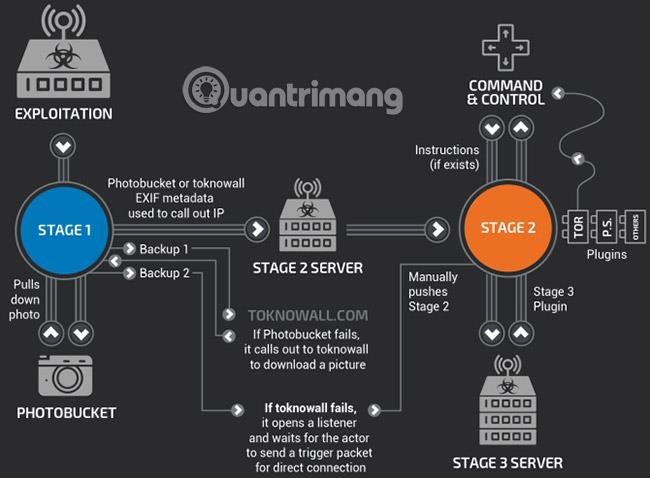

Faza 1 : VPNFilter u fazi 1 uspostavlja mjesto slijetanja na uređaju, kontaktira poslužitelj za upravljanje i kontrolu (C&C) za preuzimanje dodatnih modula i čeka upute. Faza 1 također ima više ugrađenih nepredviđenih slučajeva za pozicioniranje C&C faze 2, u slučaju promjena infrastrukture tijekom implementacije. Zlonamjerni softver Stage 1 VPNFilter također može preživjeti ponovno pokretanje, što ga čini vrlo opasnom prijetnjom.

Faza 2 : VPNFilter u fazi 2 ne postoji nakon ponovnog pokretanja, ali ima puno mogućnosti u ovoj fazi. Faza 2 može prikupljati osobne podatke, izvršavati naredbe i ometati upravljanje uređajem. Osim toga, u praksi postoje različite verzije faze 2. Neke su verzije opremljene destruktivnim modulom koji prepisuje particiju firmvera uređaja , zatim se ponovno pokreće kako bi uređaj učinio neupotrebljivim (u biti onemogućujući zlonamjerni softver). konfiguriranje usmjerivača , IoT ili NAS uređaja ).

Faza 3 : Moduli VPNFiltera u fazi 3 djeluju kao dodaci za fazu 2, proširujući funkcionalnost VPNFiltera. Modul koji djeluje kao njuškalo paketa , prikuplja dolazni promet na uređaju i krade vjerodajnice za prijavu. Druga vrsta omogućuje sigurnu komunikaciju zlonamjernog softvera stupnja 2 pomoću Tor-a . Cisco Talos također je pronašao modul koji ubacuje zlonamjerni sadržaj u promet koji prolazi kroz uređaj, što znači da hakeri mogu dalje iskorištavati druge povezane uređaje putem usmjerivača, IoT ili NAS uređaja.

Dodatno, moduli VPNFilter "omogućuju krađu vjerodajnica web stranice i praćenje Modbus SCADA protokola."

Još jedna zanimljiva (ali ne novootkrivena) značajka zlonamjernog softvera VPNFilter je njegova upotreba online usluga za dijeljenje fotografija za pronalaženje IP adrese za svoj C&C poslužitelj. Talosova analiza otkrila je da zlonamjerni softver upućuje na niz Photobucket URL-ova. Zlonamjerni softver preuzima prvu sliku u referentnoj galeriji URL-ova i izvlači IP adresu poslužitelja skrivenu u metapodacima slike.

IP adresa "se izdvaja iz 6 cijelih vrijednosti za GPS širinu i dužinu u EXIF informacijama ." Ako to ne uspije, malware faze 1 vratit će se na svoju uobičajenu domenu (toknowall.com - više o tome u nastavku) za preuzimanje slike i pokušaj istog postupka.

Talosovo izvješće o ažuriranju pokazuje neke zanimljive detalje o modulu za njuškanje paketa VPNFilter. Umjesto da se miješa u sve, ima strog skup pravila, ciljajući na određene vrste prometa. Konkretno, promet iz industrijskog sustava upravljanja (SCADA), koristeći TP-Link R600 VPN, povezuje se na unaprijed definirani popis IP adresa (što ukazuje na napredno poznavanje mreža). i željeni promet), kao i paketi podataka od 150 bajtova ili veći.

Craig William, viši voditelj tehnologije i globalni voditelj dosega u Talosu, rekao je za Ars: “VPNFilter traži vrlo specifične stvari. Ne pokušavaju prikupiti što više prometa. Oni samo pokušavaju dobiti neke vrlo male stvari kao što su podaci za prijavu i lozinke. O tome nemamo puno informacija, osim što znamo da je vrlo ciljano i iznimno sofisticirano. Još uvijek pokušavamo saznati na koga primjenjuju ovu metodu."

Vjeruje se da je VPNFilter djelo hakerske skupine koju sponzorira država. Infekcija VPNFilterom prvotno je otkrivena u Ukrajini, a mnogi izvori vjeruju da je to djelo hakerske skupine Fancy Bear koju podržava Rusija.

Međutim, nijedna država ili hakerska skupina nije preuzela odgovornost za ovaj malware. S obzirom na detaljna i ciljana pravila zlonamjernog softvera za SCADA i druge protokole industrijskog sustava, teorija da softver podržava nacionalna država čini se najvjerojatnijim.

Međutim, FBI vjeruje da je VPNFilter proizvod Fancy Beara. U svibnju 2018. FBI je zaplijenio domenu - ToKnowAll.com - za koju se vjeruje da je korištena za instaliranje i upravljanje zlonamjernim softverom VPNFilter faze 2 i faze 3. Zapljena ove domene je vjerojatno pomogla u zaustavljanju trenutnog širenja VPNFiltera, ali je nije u potpunosti riješio problem. Služba sigurnosti Ukrajine (SBU) spriječila je napad VPNFiltera na tvornicu za kemijsku preradu u srpnju 2018.

VPNFilter također ima sličnosti s BlackEnergy malwareom, APT trojancem koji se koristi protiv niza meta u Ukrajini. Još jednom, iako nema točnih dokaza, napadi usmjereni na ukrajinske sustave uglavnom dolaze od hakerskih skupina blisko povezanih s Rusijom.

Velike su šanse da vaš usmjerivač nije zaražen zlonamjernim softverom VPNFilter. No ipak je bolje provjeriti je li vaš uređaj siguran:

Provjerite svoj usmjerivač putem veze: https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware. Ako vaš uređaj nije na popisu, sve je u redu.

Možete posjetiti testnu stranicu Symantec VPNFilter: http://www.symantec.com/filtercheck/. Označite okvir s odredbama i uvjetima, a zatim pritisnite gumb Run VPNFilter Check u sredini. Test će se završiti za nekoliko sekundi.

Ako Symantec VPNFilter Check potvrdi da je vaš usmjerivač zaražen VPNFilterom, trebate poduzeti sljedeće radnje.

Nadalje, morate napraviti potpuno skeniranje sustava na svakom uređaju spojenom na usmjerivač zaražen VPNFilterom.

Najučinkovitiji način za uklanjanje zlonamjernog softvera VPNFilter je korištenje antivirusnog softvera kao i aplikacije za uklanjanje zlonamjernog softvera. Oba alata mogu otkriti ovaj virus prije nego što stvarno zarazi vaše računalo i usmjerivač.

Antivirusnom softveru može trebati nekoliko sati da dovrši postupak, ovisno o brzini vašeg računala, ali također vam pruža najbolje metode za uklanjanje zlonamjernih datoteka.

Također vrijedi instalirati alat za uklanjanje zlonamjernog softvera koji otkriva zlonamjerni softver kao što je VPNFilter i uništava ga prije nego što izazove probleme.

Poput antivirusnog softvera, proces skeniranja zlonamjernog softvera može potrajati nekoliko sati ovisno o veličini tvrdog diska vašeg računala, kao i njegovoj brzini.

Kao i drugi virusi, također trebate ukloniti zlonamjerni softver VPNFilter sa svog usmjerivača. Da biste to učinili, morate resetirati ruter na tvornički zadane postavke.

Hard reset router zahtijeva da usmjerivač ponovno postavite ispočetka, uključujući stvaranje nove administratorske lozinke i postavljanje bežične mreže za sve uređaje. Trebat će neko vrijeme da to učinite ispravno.

Uvijek biste trebali promijeniti zadane vjerodajnice svog usmjerivača, kao i bilo kojeg IoT ili NAS uređaja (obavljanje ovog zadatka nije lako na IoT uređajima), ako je moguće. Osim toga, iako postoje dokazi da VPNFilter može zaobići neke vatrozide , pravilna instalacija i konfiguracija vatrozida će i dalje pomoći da se mnoge druge gadosti drže podalje od vaše mreže.

Najučinkovitiji način za uklanjanje malwarea VPNFilter je korištenje antivirusnog softvera

Postoji nekoliko ključnih načina na koje možete smanjiti rizik od ponovne zaraze VPNFilterom (ili bilo kojim drugim virusom), uključujući specifične savjete koji se odnose izravno na VPNFilter.

Ažurirani usmjerivač zaštićen je od zlonamjernog softvera VPNFilter kao i od drugih sigurnosnih prijetnji. Ne zaboravite ga ažurirati što je prije moguće.

Nemojte koristiti zadanu lozinku koju je postavio proizvođač usmjerivača. Stvorite vlastite lozinke koje su jače i manje je vjerojatno da će ih zlonamjernici napasti.

Održavajte svoje antivirusne i antimalware programe ažurnima. Redovito se objavljuju nove definicije virusa i one obavještavaju vaše računalo o novim prijetnjama od virusa i zlonamjernog softvera koje treba tražiti.

Važno je jasno znati izvor programa i aplikacija koje ste preuzeli. Manje renomirane stranice imaju mnogo dodataka koji vam ne trebaju, poput VPNFiltera.

Kada se banner pojavi dok pregledavate web stranicu, nemojte kliknuti na njega. Obično je najsigurniji način posjetiti drugu web stranicu, a ne web stranicu punu skočnih oglasa.

Zlonamjerni softver na usmjerivačima sve je popularniji. Ranjivosti zlonamjernog softvera i interneta stvari su posvuda, a sa sve većim brojem uređaja na mreži, situacija će se samo pogoršavati. Usmjerivač je središnja točka za podatke u vašem domu. Međutim, ne dobiva toliko sigurnosne pažnje kao drugi uređaji. Jednostavno rečeno, usmjerivači nisu tako sigurni kao što mislite.

Vidi više:

Kada Windows prikaže pogrešku "Nemate dopuštenje za spremanje na ovoj lokaciji", to će vas spriječiti u spremanju datoteka u željene mape.

Syslog Server važan je dio arsenala IT administratora, osobito kada je riječ o upravljanju zapisima događaja na centraliziranoj lokaciji.

Pogreška 524: Došlo je do isteka vremena je kod HTTP statusa specifičan za Cloudflare koji označava da je veza s poslužiteljem zatvorena zbog isteka vremena.

Šifra pogreške 0x80070570 uobičajena je poruka o pogrešci na računalima, prijenosnim računalima i tabletima s operativnim sustavom Windows 10. Međutim, pojavljuje se i na računalima s operativnim sustavima Windows 8.1, Windows 8, Windows 7 ili starijim.

Pogreška plavog ekrana smrti BSOD PAGE_FAULT_IN_NONPAGED_AREA ili STOP 0x00000050 je pogreška koja se često pojavljuje nakon instaliranja upravljačkog programa hardverskog uređaja ili nakon instaliranja ili ažuriranja novog softvera, au nekim slučajevima uzrok je pogreška zbog oštećene NTFS particije.

Interna pogreška Video Scheduler također je smrtonosna pogreška plavog ekrana, ova se pogreška često pojavljuje na Windows 10 i Windows 8.1. Ovaj članak će vam pokazati neke načine za ispravljanje ove pogreške.

Da biste ubrzali pokretanje sustava Windows 10 i smanjili vrijeme pokretanja, u nastavku su navedeni koraci koje morate slijediti kako biste uklonili Epic iz pokretanja sustava Windows i spriječili pokretanje programa Epic Launcher sa sustavom Windows 10.

Ne biste trebali spremati datoteke na radnu površinu. Postoje bolji načini za pohranu računalnih datoteka i održavanje radne površine urednom. Sljedeći članak pokazat će vam učinkovitija mjesta za spremanje datoteka u sustavu Windows 10.

Bez obzira na razlog, ponekad ćete morati prilagoditi svjetlinu zaslona kako bi odgovarala različitim uvjetima osvjetljenja i namjenama. Ako trebate promatrati detalje slike ili gledati film, morate povećati svjetlinu. Nasuprot tome, možda ćete htjeti smanjiti svjetlinu kako biste zaštitili bateriju prijenosnog računala.

Budi li se vaše računalo nasumično i pojavljuje li se prozor s natpisom "Provjeravam ažuriranja"? Obično je to zbog programa MoUSOCoreWorker.exe - Microsoftovog zadatka koji pomaže u koordinaciji instalacije Windows ažuriranja.