Često postavljana pitanja o zadanim lozinkama

U današnjem članku Quantrimang će sažeti neka često postavljana pitanja o zadanim lozinkama kako bi čitateljima pomogao odgovoriti na pitanja vezana uz ovaj problem.

Osiguravanje SSH veza pomaže vam u zaštiti vašeg Linux sustava i podataka. Administratori sustava i kućni korisnici također moraju osigurati računala okrenuta prema internetu. Evo 10 jednostavnih načina koji će vam pomoći da osigurate svoj SSH poslužitelj .

Neke osnove o SSH sigurnosti

SSH je skraćenica za Secure Shell. SSH protokol ili softverski alat omogućuje administratorima sustava i korisnicima sigurno povezivanje s udaljenim računalima pomoću tog protokola.

SSH protokol je šifrirani protokol dizajniran za pružanje sigurne veze preko nesigurne mreže kao što je Internet. SSH u Linuxu izgrađen je na prijenosnoj verziji projekta OpenSSH. Implementiran je u klasičnom modelu klijent-poslužitelj sa SSH poslužiteljem koji prihvaća veze od SSH klijenata. Klijent se koristi za povezivanje s poslužiteljem i izlaganje sesije udaljenim korisnicima. Poslužitelj prihvaća vezu i pokreće sesiju.

U svojoj zadanoj konfiguraciji, SSH poslužitelj će "osluškivati" dolazne veze na Transmission Control Protocol (TCP), port 22. Budući da je ovo standardiziran i popularan port, meta je prijetnji aktera i zlonamjernih robota.

Zlonamjerni akteri pokreću robote koji skeniraju nizove IP adresa u potrazi za otvorenim portovima. Zatim ispituje te portove u potrazi za ranjivostima koje se mogu iskoristiti. Potpuno je pogrešno misliti da sam ja siguran, da ima puno većih i boljih meta od mene za ciljanje negativaca. Ovi botovi ne biraju svoje mete na temelju nikakvih kriterija, oni samo traže način da prodru u sustav.

Bit ćete žrtva ako ne osigurate svoj sustav.

Sigurnosno trenje

Točka sigurnosnog trenja je svaka situacija u kojoj je glavni zadatak spriječen ili odgođen zbog sigurnosnih zahtjeva.

Sigurnosno trzanje uzrokuje nelagodu (na bilo kojoj razini) za korisnike i druge kada provodite sigurnosne mjere. Ljudi koji se tek upoznaju s računalnim sustavima mogli bi se brinuti hoće li zaista morati unijeti lozinku svaki put kada se prijave na glavno računalo. Za njih je to također oblik sigurnosnog trvenja.

Uvođenje sigurnosnih mjera često će uključivati neki oblik trvenja za neke ljude. Vlasnici tvrtki moraju platiti ove mjere. Korisnici računala će možda morati promijeniti navike ili zapamtiti različite podatke za provjeru autentičnosti, dodajući korake za uspješno povezivanje. Administratori sustava imat će dodatni posao za implementaciju i održavanje novih sigurnosnih mjera.

Zatezanje i zaključavanje operativnog sustava sličnog Linuxu ili Unixu može biti brzo. Sigurnosne mjere ovdje su skup koraka koje je lako slijediti i koji će poboljšati sigurnost računala bez potrebe za aplikacijama trećih strana i dubokom intervencijom vatrozida .

Koristite SSH protokol verzije 2

2006. SSH protokol je ažuriran s verzije 1 na verziju 2. Ovo je značajna nadogradnja. Postoje mnoge promjene i poboljšanja, posebno u enkripciji i sigurnosti, a verzija 2 nije unatrag kompatibilna s verzijom 1. Kako biste spriječili veze s klijentima verzije 1, možete navesti računala da prihvaćaju veze samo iz verzije 2.

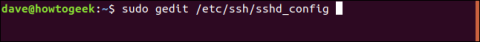

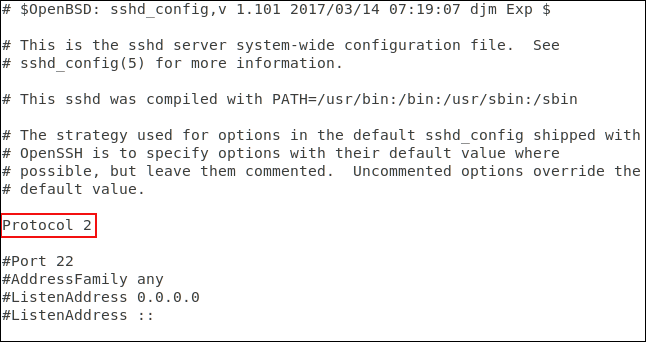

Da biste to učinili, uredite datoteku /etc/ssh/sshd_config pomoću sljedeće naredbe:

sudo gedit /etc/ssh/sshd_config

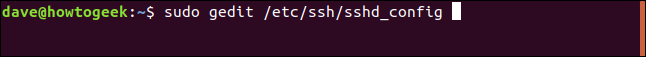

Dodajte sljedeći redak:

Protocol 2

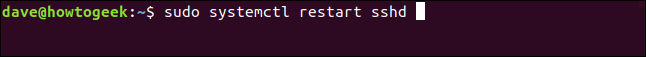

I spremite datoteku, a zatim ponovno pokrenite SSH daemon proces pomoću sljedeće naredbe:

sudo systemctl restart sshd

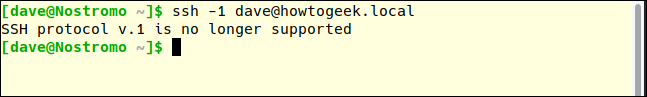

Isprobajte novu postavku na djelu prebacivanjem na drugi stroj i pokušajem SSH-a na testnom stroju. Koristit ćemo opciju -1 (protokol 1) kako bismo prisilili naredbu ssh da koristi verziju 1 protokola.

ssh -1 [email protected]

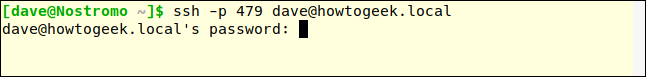

Zahtjev za povezivanje odbijen. Provjerite možete li se još uvijek povezati s protokolom 2. Koristit ćemo -2 (protokol 2) za testiranje.

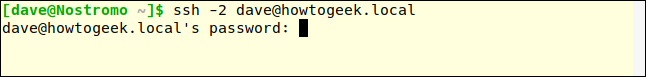

ssh -2 [email protected]

Činjenica da SSH poslužitelj traži lozinku pozitivan je znak da je veza uspostavljena i da ste u interakciji s poslužiteljem. Moderni SSH klijenti prema zadanim postavkama koriste protokol 2, ne moramo navoditi protokol 2 pod uvjetom da je klijent ažuran.

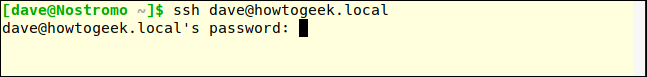

ssh [email protected]

Veza je prihvaćena.

Izbjegavajte izlaz 22

Port 22 je standardni port za SSH veze. Ako se koristi drugi priključak, on vašem sustavu dodaje malo sigurnosti kroz opskurnost (STO). Sigurnost kroz dvosmislenost nikada se ne bi trebala smatrati stvarnom sigurnosnom mjerom. Zapravo, neki pametniji napadački roboti ispituju sve otvorene priključke i odlučuju koju uslugu obavljaju, umjesto da se oslanjaju na jednostavnu pretragu popisa priključaka i pretpostavljaju da pružaju uslugu. Ali korištenje nestandardnog priključka može pomoći u smanjenju lošeg prometa na priključku 22.

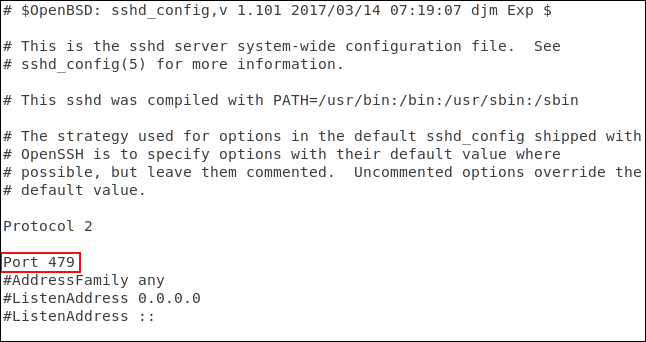

Za konfiguraciju nestandardnog priključka uredite konfiguracijsku datoteku SSH kao gore.

Izbrišite # na početku retka priključka i zamijenite 22 brojem po svom izboru. Spremite konfiguracijsku datoteku i ponovno pokrenite SSH demon.

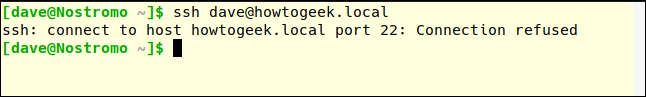

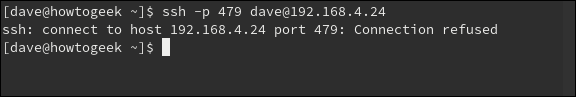

Na drugom računalu koristit ćemo naredbu ssh za spajanje na poslužitelj. Zadana ssh naredba koristi port 22:

ssh [email protected]

Veza odbijena. Pokušajte ponovno i navedite port 470 pomoću opcije –p (port):

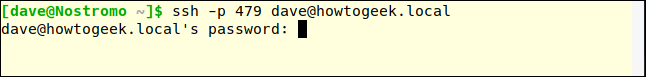

ssh -p 479 [email protected]

Veza potvrđena.

Povežite filtar pomoću TCP omotača

TCP Wrappers su lako razumljivi popisi za kontrolu pristupa. Omogućuje vam da odbijete i dopustite veze na temelju karakteristika zahtjeva za povezivanje kao što su IP adresa ili naziv glavnog računala. TCP Wrappers bi se trebali koristiti s ispravno konfiguriranim vatrozidom, a ne umjesto njega.

TCP Wrappers dolazi unaprijed instaliran na Ubuntu 18.04 LTS strojevima . Mora biti instaliran na Manjaro 18.10 i Fedora 30.

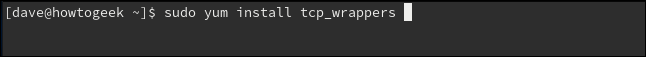

Za instalaciju na Fedoru upotrijebite sljedeću naredbu:

sudo yum install tcp_wrappers

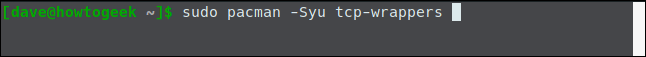

Za instalaciju na Manjaro koristite ovu naredbu:

sudo pacman -Syu tcp-wrappers

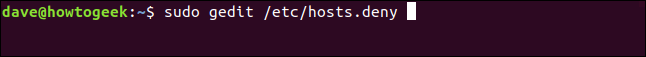

Uključene su dvije datoteke, jedna datoteka sadrži popis dopuštenih, a jedna datoteka sadrži popis zabranjenih. Uredite popis odbijenih pomoću sljedeće naredbe:

sudo gedit /etc/hosts.deny

Gornja naredba otvorit će gedit editor s datotekom koja se neće učitati u njemu.

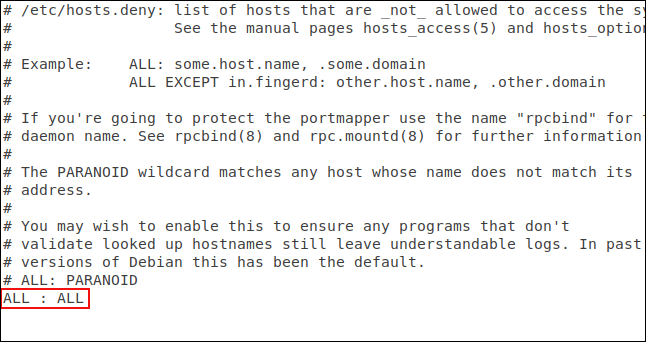

Morate dodati redak:

ALL : ALLI spremite datoteku. Ova linija će blokirati sav neovlašteni pristup. Sada moramo dati dopuštenja za veze koje želite prihvatiti. Da biste to učinili, morate urediti datoteku s dopuštenjima:

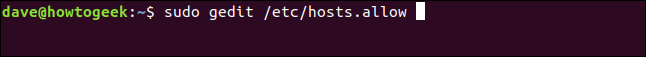

sudo gedit /etc/hosts.allow

Gornja naredba otvorit će gedit editor s datotekom za preuzimanje u njemu.

Dodali smo ime SSH demona, SSHD i IP adresu računala koje omogućuje uspostavljanje veze. Spremite datoteku i provjerite jesu li ograničenja i dopuštenja na snazi.

Prvo ćete se pokušati spojiti s računala koje nije u datoteci hosts.allow:

Veza odbijena. Pokušat ćemo se spojiti sa stroja s IP adresom 192.168.4.23:

Veza prihvaćena.

Primjer ovdje dopušta samo jednom stroju da se poveže. TCP omotači su prilično fleksibilni, podržavaju nazive hostova, zamjenske znakove i podmrežne maske za prihvaćanje veza s raspona IP adresa.

Odbijte zahtjeve za povezivanje bez lozinke

Iako nije dobro, administratori Linux sustava mogu kreirati korisničke račune bez lozinki. To znači da nije potrebna lozinka za daljinsko povezivanje s ovog računa. Ove veze će biti prihvaćene, ali neće biti provjerene.

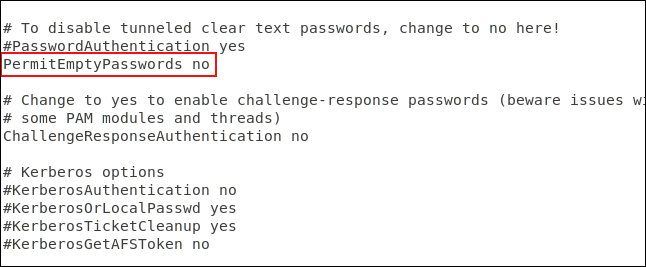

Zadana postavka za SSH prihvaća zahtjeve za povezivanje bez lozinke. Možemo ga jednostavno promijeniti i osigurati da su sve te veze provjerene.

Morate urediti SSH konfiguracijsku datoteku.

Pomičite se prema dolje u datoteci dok ne vidite redak koji kaže #PermitEmptyPasswords br . Izbrišite # na početku retka i spremite datoteku. Ponovno pokrenite SSH demon.

Koristite SSH ključeve umjesto lozinki

SSH ključevi pružaju siguran način prijave na SSH poslužitelj. Lozinke se mogu probiti, pogoditi ili brutalno forsirati . SSH ključevi nisu ranjivi na ove vrste napada.

Prilikom generiranja SSH ključa, stvarate par ključeva. Jedan je javni ključ, a drugi je privatni ključ. Javni ključ je instaliran na poslužiteljima na koje se želite spojiti. Privatni ključ sigurno se čuva na vašem računalu.

SSH ključevi omogućuju uspostavljanje veza bez lozinke, što je sigurnije od veza pomoću provjere autentičnosti lozinke.

Prilikom postavljanja zahtjeva za povezivanje, udaljeno računalo koristi kopiju javnog ključa za stvaranje šifrirane poruke koja se šalje natrag na računalo. Budući da je šifriran javnim ključem, računalo ga može dešifrirati privatnim ključem.

Računalo zatim izdvaja neke informacije iz poruke, šifrira ih i šalje natrag na poslužitelj. Ako ga poslužitelj može dešifrirati kopijom javnog ključa. Ako podaci u poruci odgovaraju onome što vam je poslužitelj poslao, veza će biti potvrđena.

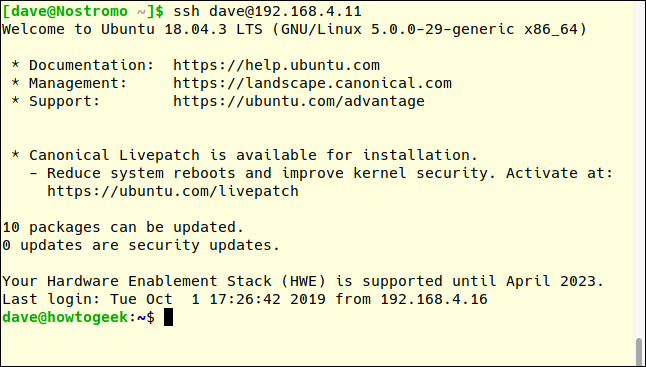

Ovdje korisnik pomoću SSH ključa uspostavlja vezu s poslužiteljem na adresi 192.168.4.11. Imajte na umu da se od njih ne traži unos lozinke.

ssh [email protected]

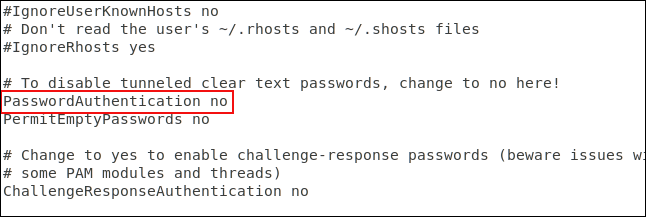

Potpuno onemogućite provjeru autentičnosti lozinke

Možete potpuno onemogućiti provjeru autentičnosti lozinke ako koristite SSH ključeve. Moramo urediti SSH konfiguracijsku datoteku.

Pomaknite se prema dolje po datoteci dok ne vidite redak koji počinje s #PasswordAuthentication da . Izbrišite # na početku retka, promijenite yes u ne i spremite datoteku. Ponovno pokrenite SSH demon.

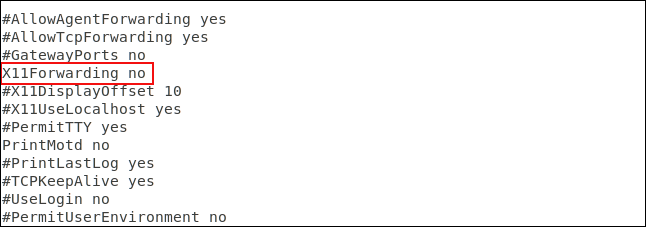

Onemogući X11 prosljeđivanje

X11 prosljeđivanje omogućuje udaljenim korisnicima pokretanje grafičkih aplikacija s vašeg poslužitelja preko SSH sesije, ali ga loši akteri lako iskorištavaju. Bolje ga je isključiti uređivanjem SSH konfiguracijske datoteke.

Pomičite datoteku prema dolje dok ne vidite redak #X11Prosljeđivanje br. , izbrišite # na početku retka i spremite datoteku. Ponovno pokrenite SSH demon.

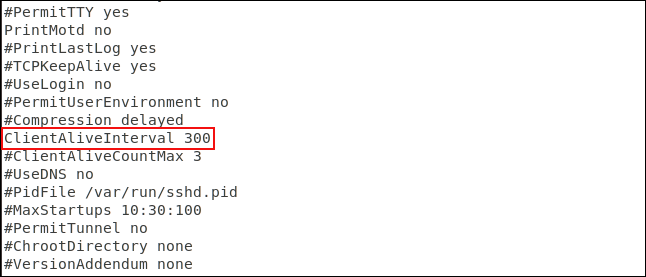

Postavite vrijednost čekanja u mirovanju

Ako se uspostavi SSH veza s računalom i na njemu nema aktivnosti neko vrijeme, to može predstavljati sigurnosni rizik.

Stoga biste trebali postaviti ograničenje vremenskog ograničenja. SSH veza će se prekinuti ako nema aktivnosti unutar vremenskog ograničenja. Još jednom, moramo urediti SSH konfiguracijsku datoteku.

Pomaknite se prema dolje po datoteci dok ne vidite redak koji počinje s #ClientAliveInterval 0 . Uklonite # na početku retka, promijenite broj 0 na željenu vrijednost. Obično ga ljudi postave na 300 sekundi, što je 5 minuta. Spremite datoteku i ponovno pokrenite SSH demon.

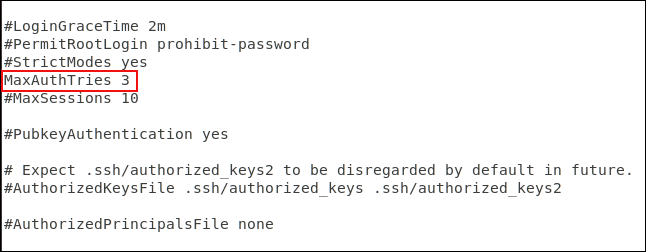

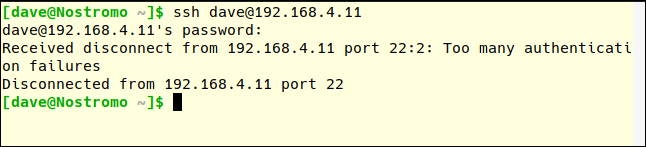

Postavite ograničenje broja unosa lozinke

Definiranje ograničenja broja potvrda može spriječiti pogađanje lozinke i napade grubom silom. Nakon navedenog broja zahtjeva za autentifikaciju, korisnik će biti isključen sa SSH poslužitelja. Prema zadanim postavkama ne postoji ograničenje broja pokušaja zaporke, ali to možete urediti u SSH konfiguracijskoj datoteci.

Pomaknite se prema dolje po datoteci dok ne vidite redak koji počinje s #MaxAuthTries 0 . Uklanjanje znaka # na početku retka mijenja broj na željenu vrijednost. Možete ga postaviti na 3. Spremite datoteku kada unosite promjene i ponovno pokrenite SSH demon.

To možete testirati pokušajem povezivanja i unosom pogrešne lozinke.

Imajte na umu da je broj MaxAuthTries veći od broja pokušaja koji su korisniku dopušteni. Nakon dva neuspjela pokušaja, prekidate vezu, što znači da je MaxAuthTries postavljen na 3.

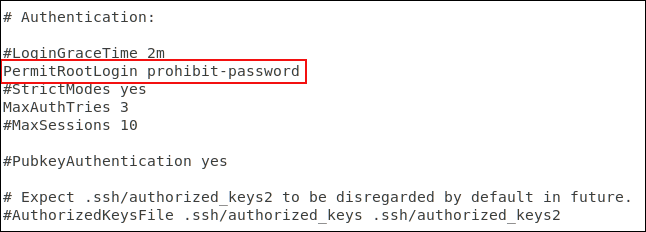

Onemogući root prijavu

Savjetuje se da se ne prijavljujete kao root, samo koristite kao normalan korisnik na Linuxu i koristite sudo za izvođenje radnji koje zahtijevaju root dopuštenja. Također ne biste trebali dopustiti root-u da se prijavi na SSH poslužitelj. Samo normalnim korisnicima dopušteno je povezivanje. Ako trebaju izvršiti zadatak na administrativnoj razini, također mogu koristiti sudo. Ako morate dopustiti root korisniku da se prijavi, možete ga prisiliti da koristi SSH ključ.

Uredite konfiguracijsku datoteku da biste onemogućili root prijavu.

Pomaknite se prema dolje po datoteci dok ne vidite redak koji počinje s #PermitRootLogin prohibit-password , izbrišite # na početku retka.

Spremite promjene i ponovno pokrenite SSH demon.

Posljednji korak

Naravno, ako ne trebate pokrenuti SSH na računalu, isključite ga sljedećom naredbom:

sudo systemctl stop sshd

sudo systemctl disable sshdŽelimo vam uspjeh!

U današnjem članku Quantrimang će sažeti neka često postavljana pitanja o zadanim lozinkama kako bi čitateljima pomogao odgovoriti na pitanja vezana uz ovaj problem.

Ono što vam treba je VPN - koji čini različite opcije jednostavnima, a CyberGhost VPN jedan je od najboljih VPN-ova kada je riječ o jednostavnosti.

Brojne najbolje sigurnosne prakse pojavile su se s porastom multicloud okruženja, a postoje i neki važni koraci koje bi sve organizacije trebale poduzeti dok razvijaju vlastite sigurnosne strategije.

U Microsoftovom operativnom sustavu Windows Vista DreamScene je omogućio postavljanje dinamičke pozadine za računala, ali osam godina kasnije još uvijek nije dostupan na Windows 10. Zašto je ovaj običaj godinama predstavljao vraćanje u prošlost i što možemo učiniti da to promijenimo?

Ako želimo spojiti dva prijenosna računala na mrežu, možemo koristiti mrežni kabel i zatim promijeniti IP adrese dvaju računala i to je to.

Kada Windows prikaže pogrešku "Nemate dopuštenje za spremanje na ovoj lokaciji", to će vas spriječiti u spremanju datoteka u željene mape.

Syslog Server važan je dio arsenala IT administratora, osobito kada je riječ o upravljanju zapisima događaja na centraliziranoj lokaciji.

Pogreška 524: Došlo je do isteka vremena je kod HTTP statusa specifičan za Cloudflare koji označava da je veza s poslužiteljem zatvorena zbog isteka vremena.

Šifra pogreške 0x80070570 uobičajena je poruka o pogrešci na računalima, prijenosnim računalima i tabletima s operativnim sustavom Windows 10. Međutim, pojavljuje se i na računalima s operativnim sustavima Windows 8.1, Windows 8, Windows 7 ili starijim.

Pogreška plavog ekrana smrti BSOD PAGE_FAULT_IN_NONPAGED_AREA ili STOP 0x00000050 je pogreška koja se često pojavljuje nakon instaliranja upravljačkog programa hardverskog uređaja ili nakon instaliranja ili ažuriranja novog softvera, au nekim slučajevima uzrok je pogreška zbog oštećene NTFS particije.