Kako popraviti Nemate dozvolu za spremanje na ovu lokaciju u sustavu Windows

Kada Windows prikaže pogrešku "Nemate dopuštenje za spremanje na ovoj lokaciji", to će vas spriječiti u spremanju datoteka u željene mape.

Zaštita poslužitelja danas je jedna od najvećih briga sigurnosnih timova. Slaba zaštita može otvoriti vrata napadačima za neovlašteni pristup poslužitelju putem nekih vrsta zlonamjernog softvera. Danas su kibernetički kriminalci agresivniji nego ikad. Postavite zaštitu poslužitelja pomoću ovih osnovnih koraka kako biste spriječili napadače!

SSH ključ: element koji morate imati za zaštitu poslužitelja

Također poznati kao Secure Shell , SSH ključevi su kriptografski mrežni protokol. SSH ključevi pružaju višu razinu sigurnosti od običnih lozinki.

To je zato što se SSH ključevi mogu puno bolje oduprijeti Brute Force napadu . Zašto? Zato što ga je gotovo nemoguće dekodirati. Nasuprot tome, obična lozinka može se probiti u bilo kojem trenutku.

Kada se generiraju SSH ključevi, postoje dvije vrste ključeva: privatni ključ i javni ključ. Privatni ključ pohranjuje administrator, dok se javni ključ može dijeliti s drugim korisnicima.

Za razliku od tradicionalnih lozinki na poslužitelju, SSH ključevi imaju dugačak niz bitova ili znakova. Kako bi ih probio, napadač će provesti neko vrijeme pokušavajući dešifrirati pristup isprobavajući različite kombinacije. To se događa jer se ključevi (javni i privatni) moraju podudarati da bi se otključao sustav.

SSH ključ je obavezan element za zaštitu poslužitelja

Postavite vatrozid

Posjedovanje vatrozida jedna je od osnovnih mjera zaštite poslužitelja. Vatrozid je bitan jer kontrolira dolazni i odlazni promet na temelju niza sigurnosnih parametara.

Ovi sigurnosni parametri vrijede ovisno o vrsti vatrozida koji koristite. Postoje tri vrste vatrozida na temelju njihove tehnologije: filtriranje paketa, filtriranje proxyja i vatrozid s praćenjem stanja. Svaka od ovih usluga pruža drugačiji način pristupa poslužitelju.

Na primjer, vatrozid za filtriranje jedan je od najjednostavnijih mehanizama za zaštitu poslužitelja. U osnovi, provjerava IP adresu, izvorni port, odredišnu IP adresu, odredišni port i vrstu protokola: IP, TCP, UDP, ICMP. Zatim usporedite te podatke s navedenim pristupnim parametrima i ako odgovaraju, pristup poslužitelju je dopušten.

Proxy filtar postavlja se kao posrednik između dvije strane koje komuniciraju. Na primjer, klijentsko računalo zahtijeva pristup web stranici. Ovaj klijent mora stvoriti sesiju s proxy poslužiteljem za autentifikaciju i provjeru pristupa korisnika Internetu prije kreiranja druge sesije za pristup web stranici.

Što se tiče vatrozida s praćenjem stanja, on kombinira tehnologiju proxyja i filtera paketa. Zapravo, to je vatrozid koji se najčešće koristi za zaštitu poslužitelja, budući da omogućuje primjenu sigurnosnih pravila pomoću UFC vatrozida, nftables i CSF vatrozida.

Ukratko, korištenje vatrozida kao alata za zaštitu poslužitelja pomoći će vam u zaštiti sadržaja, autentifikaciji pristupa i kontroli dolaznog i odlaznog prometa putem unaprijed postavljenih sigurnosnih parametara.

Postavite VPN

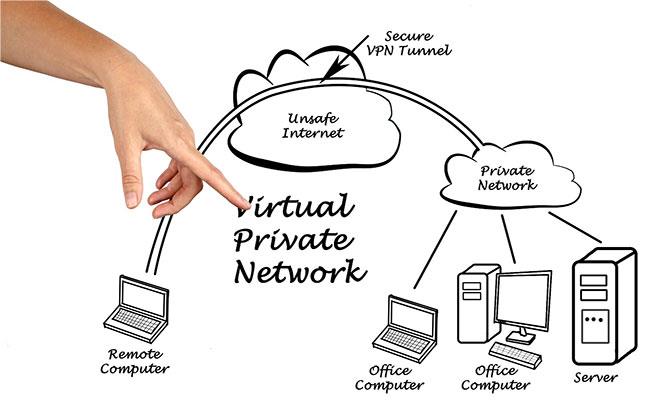

Postavljanje VPN-a (virtualne privatne mreže) neophodno je za pristup informacijama udaljenih poslužitelja prema sigurnosnim parametrima privatne mreže. U osnovi, VPN funkcionira kao virtualni kabel između računala i poslužitelja.

Ovaj virtualni kabel stvara tunel kroz koji prolaze šifrirane informacije. Na taj način će informacije koje se razmjenjuju između poslužitelja i ovlaštenog računala biti zaštićene od bilo kakvog upada.

VPN-ovi stvaraju sigurnosne protokole za filtriranje odlaznih i dolaznih podataka

Zaštita poslužitelja pojačana je VPN-om jer kontrolira pristup određenim priključcima putem privatne mreže. To znači da javni pristup poslužitelju ostaje blokiran, a samo korisnici s pristupom privatnoj mreži mogu razmjenjivati informacije s poslužiteljem.

Ukratko, VPN-ovi pružaju sigurnosne protokole za zaštitu informacija koje prolaze kroz poslužitelj i stvaranje sigurne veze putem enkripcije podataka.

Enkripcija pomoću SSL i TLS

SSL i TSL enkripcija alternativa je ako ne želite koristiti VPN tunel. SSL (Secure Sockets Layer) je digitalni certifikat koji štiti prijenos informacija.

S druge strane, TSL (Transport Layer Security) je druga generacija nakon SSL-a. TLS uspostavlja sigurno okruženje između korisnika i poslužitelja za razmjenu informacija. To čini pomoću HTTP, POP3, IMAP, SMTP, NNTP i SSH protokola.

Korištenjem SSL-a i TSL-a putem KPI-ja (Infrastruktura javnih ključeva) možete stvarati, upravljati i potvrđivati certifikate. Također možete definirati sustave s određenim korisnicima za šifriranje komunikacije.

Drugim riječima, kada postavite autorizacijski certifikat, možete pratiti identitet svakog korisnika spojenog na vašu privatnu mrežu i šifrirati njihov promet kako biste spriječili presretanje komunikacije i ojačali zaštitu vašeg poslužitelja.

Kada Windows prikaže pogrešku "Nemate dopuštenje za spremanje na ovoj lokaciji", to će vas spriječiti u spremanju datoteka u željene mape.

Syslog Server važan je dio arsenala IT administratora, osobito kada je riječ o upravljanju zapisima događaja na centraliziranoj lokaciji.

Pogreška 524: Došlo je do isteka vremena je kod HTTP statusa specifičan za Cloudflare koji označava da je veza s poslužiteljem zatvorena zbog isteka vremena.

Šifra pogreške 0x80070570 uobičajena je poruka o pogrešci na računalima, prijenosnim računalima i tabletima s operativnim sustavom Windows 10. Međutim, pojavljuje se i na računalima s operativnim sustavima Windows 8.1, Windows 8, Windows 7 ili starijim.

Pogreška plavog ekrana smrti BSOD PAGE_FAULT_IN_NONPAGED_AREA ili STOP 0x00000050 je pogreška koja se često pojavljuje nakon instaliranja upravljačkog programa hardverskog uređaja ili nakon instaliranja ili ažuriranja novog softvera, au nekim slučajevima uzrok je pogreška zbog oštećene NTFS particije.

Interna pogreška Video Scheduler također je smrtonosna pogreška plavog ekrana, ova se pogreška često pojavljuje na Windows 10 i Windows 8.1. Ovaj članak će vam pokazati neke načine za ispravljanje ove pogreške.

Da biste ubrzali pokretanje sustava Windows 10 i smanjili vrijeme pokretanja, u nastavku su navedeni koraci koje morate slijediti kako biste uklonili Epic iz pokretanja sustava Windows i spriječili pokretanje programa Epic Launcher sa sustavom Windows 10.

Ne biste trebali spremati datoteke na radnu površinu. Postoje bolji načini za pohranu računalnih datoteka i održavanje radne površine urednom. Sljedeći članak pokazat će vam učinkovitija mjesta za spremanje datoteka u sustavu Windows 10.

Bez obzira na razlog, ponekad ćete morati prilagoditi svjetlinu zaslona kako bi odgovarala različitim uvjetima osvjetljenja i namjenama. Ako trebate promatrati detalje slike ili gledati film, morate povećati svjetlinu. Nasuprot tome, možda ćete htjeti smanjiti svjetlinu kako biste zaštitili bateriju prijenosnog računala.

Budi li se vaše računalo nasumično i pojavljuje li se prozor s natpisom "Provjeravam ažuriranja"? Obično je to zbog programa MoUSOCoreWorker.exe - Microsoftovog zadatka koji pomaže u koordinaciji instalacije Windows ažuriranja.