Πώς το κακόβουλο λογισμικό εκμεταλλεύεται την ανάλυση οθόνης για να αποφύγει τον εντοπισμό

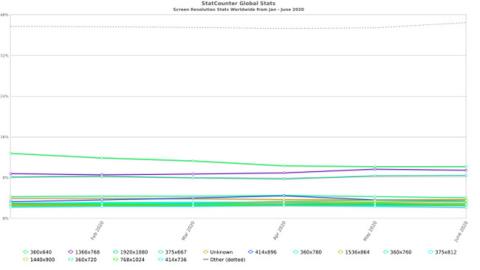

Πρόσφατα, η κοινότητα ανάπτυξης κακόβουλου λογισμικού έχει εφαρμόσει μια νέα στρατηγική για την αποφυγή εντοπισμού: Ελέγξτε την ανάλυση οθόνης. Ας διερευνήσουμε γιατί η ανάλυση οθόνης έχει σημασία για κακόβουλο λογισμικό και τι σημαίνει για εσάς.