Υπάρχουν πολλά ενδιαφέροντα και συναρπαστικά gadget στο Internet of Things (IoT) , αλλά πολλές από αυτές τις επιλογές δεν έχουν σωστές ρυθμίσεις ασφαλείας. Αυτό δημιουργεί ένα πρόβλημα που ονομάζεται σκιώδες IoT, στο οποίο οι χρήστες ενδέχεται να επιτρέψουν ακούσια χάκερ σε εταιρικά δίκτυα.

Ας εξερευνήσουμε τι είναι το shadow IoT και πώς μπορεί να εμπλακείτε κατά λάθος σε αυτό το πρόβλημα.

Τι είναι το Shadow IoT;

Το Shadow IoT μπορεί να ακούγεται σαν μια παράνομη αγορά για έξυπνες οικιακές συσκευές, αλλά η πραγματικότητα είναι ακόμα πιο τρομακτική. Τότε είναι που οι χρήστες τοποθετούν συσκευές στο δίκτυο μιας επιχείρησης χωρίς να το πουν σε κανέναν.

Το Shadow IT είναι όταν οι χρήστες τοποθετούν συσκευές στο επιχειρηματικό δίκτυο χωρίς να το πουν σε κανέναν

Μια επιχείρηση πρέπει να γνωρίζει τι συνδέεται με το δίκτυό της. Οι εταιρείες πρέπει να προστατεύουν τα περιουσιακά τους στοιχεία από παραβιάσεις ασφάλειας, επομένως πρέπει να παρακολουθούν στενά τι είναι συνδεδεμένο για να αποτρέψουν την είσοδο χάκερ.

Τις τελευταίες δεκαετίες ή δύο, αυτό ήταν εύκολο. Το εταιρικό δίκτυο έχει μόνο σταθμούς εργασίας γύρω από το γραφείο, επομένως δεν χρειάζεται να ανησυχείτε για την εισαγωγή εξωτερικών συσκευών.

Στις μέρες μας, ωστόσο, οι εργαζόμενοι συχνά φέρνουν τις δικές τους συσκευές στο γραφείο και τις συνδέουν στο εταιρικό δίκτυο. Αυτές οι συσκευές περιλαμβάνουν smartphone, προσωπικούς φορητούς υπολογιστές, βραχιόλια γυμναστικής και ακόμη και φορητές κονσόλες παιχνιδιών στα διαλείμματα.

Τώρα, οι διαχειριστές δικτύου έχουν μεγαλύτερο πρόβλημα να αντιμετωπίσουν. Οι άνθρωποι μπορούν να φέρουν εξωτερικές συσκευές και να τις συνδέσουν στο δίκτυο χωρίς να το γνωρίζει ο διαχειριστής. Αυτό ανοίγει την πόρτα για επιθέσεις από άγνωστες πηγές.

Πόσο κακό είναι το σκιερό πρόβλημα IT;

Φυσικά, αυτή η απειλή εμφανίζεται μόνο εάν ο εργαζόμενος φέρει πραγματικά τη συσκευή στη δουλειά. Εάν κανείς δεν το κάνει αυτό, το σκιώδες πρόβλημα IoT θα λυθεί αυτόματα. Πόσες συσκευές λοιπόν συνδέονται κρυφά στο δίκτυο χωρίς να το γνωρίζει ο διαχειριστής;

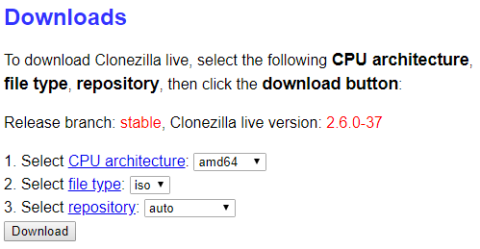

Για να απαντήσουμε σε αυτήν την ερώτηση, ας δούμε την έκθεση του Infoblox, What's Lurking in the Shadows 2020 . Αυτή η αναφορά στοχεύει να ανακαλύψει πόσες σκιώδεις συσκευές IoT υπάρχουν στο δίκτυο μιας εταιρείας και ποιες χώρες έχουν τον μεγαλύτερο αριθμό.

Η έκθεση ζητά από εταιρείες σε διάφορες χώρες να εντοπίσουν σκιώδεις συσκευές IoT στα δίκτυά τους. Κατά μέσο όρο, το 20% αυτών των εταιρειών δεν βρήκε τίποτα, το 46% βρήκε από 1 έως 20 άγνωστες συσκευές και το 29% βρήκε από 21 έως 50 συσκευές. Ένας μικρός αριθμός επιχειρήσεων βρήκε πάνω από 50 συσκευές που χρησιμοποιούν το δίκτυό τους χωρίς να το γνωρίζουν.

Γιατί το σκιώδες IoT προκαλεί ανησυχία;

Λοιπόν, γιατί είναι κακό για τους εργαζόμενους να φέρνουν τις δικές τους συσκευές στη δουλειά; Γιατί η ύπαρξη «κρυφών» συσκευών στο δίκτυο προκαλεί προβλήματα;

Οι κακώς κατασκευασμένες συσκευές IoT θα έχουν πολλές ευπάθειες ασφαλείας που μπορούν εύκολα να αξιοποιηθούν

Το κύριο πρόβλημα είναι ότι δεν υπάρχει καμία εγγύηση ότι αυτές οι κρυφές συσκευές έχουν ασφαλιστεί σωστά. Οι κακώς κατασκευασμένες συσκευές IoT θα έχουν πολλές ευπάθειες ασφαλείας που μπορούν εύκολα να αξιοποιηθούν. Ως αποτέλεσμα, εάν ένας ιός έχει εισέλθει σε μία από αυτές τις συσκευές, μπορεί να εξαπλωθεί ενώ είναι συνδεδεμένος στο δίκτυο.

Όχι μόνο αυτό, αυτές οι συσκευές συχνά διατηρούν τη σύνδεση ανοιχτή σε περίπτωση που κάποιος χρήστης ή υπηρεσία θέλει να έχει πρόσβαση σε αυτήν. Και αυτό είναι που συχνά επιθυμούν οι χάκερ.

Όταν ένας υπάλληλος συνδέει μια εκμεταλλεύσιμη συσκευή στο εταιρικό δίκτυο, δημιουργεί ένα σημείο εισόδου για τους χάκερ. Οι χάκερ σαρώνουν πάντα το Διαδίκτυο για ανοιχτές θύρες και αν βρουν τη μη ασφαλή συσκευή ενός υπαλλήλου, μπορούν να προσπαθήσουν να τη διαρρήξουν.

Εάν ένας χάκερ βρει τρόπο να διεισδύσει στη συσκευή ενός υπαλλήλου, μπορεί να τον χρησιμοποιήσει ως σκαλοπάτι για να εξαπολύσει επιθέσεις στο εσωτερικό δίκτυο της εταιρείας. Εάν αυτό είναι επιτυχές, οι χάκερ θα έχουν ευνοϊκές συνθήκες για να διανείμουν ransomware , να έχουν πρόσβαση σε πληροφορίες που πρέπει να περιοριστούν ή να προκαλούν ζημιά.

Ποιες συσκευές IoT είναι ασφαλείς στη χρήση;

Το μεγάλο πρόβλημα με τις συσκευές IoT είναι ότι καμία από αυτές δεν είναι πραγματικά αβλαβής για το δίκτυο. Όπως ακριβώς έχουν αποδείξει οι χάκερ με την πάροδο του χρόνου, εάν μια συσκευή μπορεί να συνδεθεί στο Διαδίκτυο, είναι πιθανό να χακαριστεί, όσο απλή και αν είναι η συσκευή.

Για παράδειγμα, είναι εύκολο να φανταστεί κανείς τι θα μπορούσε να κάνει ένας χάκερ με ένα σύστημα οικιακής κάμερας παρακολούθησης. Ωστόσο, μια απλή συσκευή όπως ένας έξυπνος λαμπτήρας πρέπει να είναι ασφαλής. Τελικά, τι μπορούν να κάνουν οι χάκερ με τους έξυπνους λαμπτήρες;

Αποδεικνύεται ότι οι χάκερ μπορούν να κάνουν σχεδόν τα πάντα. Μια πρόσφατη μελέτη διαπίστωσε ότι οι λαμπτήρες Philips Hue θα μπορούσαν να χρησιμοποιηθούν για την επίθεση σε ένα οικιακό δίκτυο. Αυτό το hack απέδειξε ότι μια συσκευή IoT δεν είναι πραγματικά «ανοσία» σε επιθέσεις. Οι χάκερ γίνονται όλο και πιο τρομακτικοί! Δεν είναι επίσης η πρώτη φορά που χάκερ εκμεταλλεύονται μια συσκευή IoT που είναι «πολύ απλή για να χακάρει».

Τι μπορείτε να κάνετε για να καταπολεμήσετε το σκιώδες IoT;

Ο καλύτερος τρόπος για να αντιμετωπίσετε το σκιώδες IoT είναι να μην ακολουθήσετε την τρέλα του IoT.

Ο καλύτερος τρόπος για να αντιμετωπίσετε το σκιώδες IoT είναι να μην ακολουθήσετε την τρέλα του IoT

Ενώ μια τοστιέρα συνδεδεμένη στο Διαδίκτυο ακούγεται πρωτότυπη και συναρπαστική, δημιουργεί ένα άλλο σημείο εισόδου για τους χάκερ για να επιτεθούν στο δίκτυό σας. Επομένως, είναι καλύτερο να κολλήσετε με συσκευές "τούβλου". Θα είναι πιο δύσκολο για τους χάκερ να κάνουν jailbreak μια συσκευή αν δεν είναι online!

Εάν δεν μπορείτε να ζήσετε χωρίς συσκευή IoT, μπορείτε να τη χρησιμοποιήσετε με δεδομένα κινητής τηλεφωνίας. Εάν η συσκευή μπορεί να συνδεθεί σε δεδομένα κινητής τηλεφωνίας, μετατρέψτε το τηλέφωνό σας σε hotspot και συνδέστε τη συσκευή σε αυτό. Μετακινώντας συσκευές εκτός του εταιρικού δικτύου, η απειλή για την ασφάλεια εξαφανίζεται.

Όταν επιστρέφετε στο σπίτι, χρησιμοποιήστε ξεχωριστό δίκτυο για συσκευές IoT, διατηρώντας ξεχωριστούς υπολογιστές και τηλέφωνα στο κύριο δίκτυο. Εάν το κάνετε αυτό, οι συσκευές του σπιτιού σας θα είναι ασφαλείς στο κύριο δίκτυο (οι χάκερ IoT δεν μπορούν να τις αγγίξουν). Μπορεί να μην χρειαστεί να αγοράσετε νέο δρομολογητή. απλά δημιουργήστε ένα δίκτυο επισκεπτών στο υπάρχον δίκτυό σας και συνδέστε τις συσκευές IoT σε αυτό.

Εάν είστε ιδιοκτήτης επιχείρησης, σκεφτείτε να χρησιμοποιήσετε ένα διαφορετικό δίκτυο για τα τηλέφωνα και τις βοηθητικές υπηρεσίες των υπαλλήλων σας. Εάν το κάνετε αυτό, τυχόν χάκερ που εισέρχονται σε συσκευές υπαλλήλων δεν μπορούν να έχουν πρόσβαση στο κύριο δίκτυο όπου βρίσκονται ευαίσθητα δεδομένα.