Η κλοπή, ο εκβιασμός και η πλαστοπροσωπία είναι διαδεδομένες στο διαδίκτυο, με χιλιάδες ανθρώπους να πέφτουν θύματα διαφόρων απατών και επιθέσεων κάθε μήνα. Μια τέτοια μέθοδος επίθεσης χρησιμοποιεί έναν τύπο ransomware που ονομάζεται LockBit 3.0. Από πού προέρχεται λοιπόν αυτό το ransomware, πώς χρησιμοποιείται και τι μπορείτε να κάνετε για να προστατευθείτε;

Από πού προέρχεται το LockBit 3.0;

LockBit 3.0

Το LockBit 3.0 (γνωστό και ως LockBit Black) είναι μια οικογένεια ransomware που γεννήθηκε από την οικογένεια ransomware LockBit. Πρόκειται για μια ομάδα προγραμμάτων ransomware που ανακαλύφθηκαν για πρώτη φορά τον Σεπτέμβριο του 2019, μετά το πρώτο κύμα επιθέσεων. Αρχικά, το LockBit ονομαζόταν ".abcd virus", αλλά εκείνη την εποχή δεν ήταν γνωστό ότι οι δημιουργοί και οι χρήστες του LockBit θα συνέχιζαν να δημιουργούν νέες εκδόσεις του αρχικού προγράμματος ransomware.

Η οικογένεια ransomware του LockBit εξαπλώνεται, αλλά στοχεύονται μόνο ορισμένα θύματα - κυρίως εκείνα που έχουν την οικονομική δυνατότητα να πληρώσουν μεγάλα λύτρα. Όσοι χρησιμοποιούν LockBit ransomware αγοράζουν συχνά πρόσβαση στο Remote Desktop Protocol (RDP) στον σκοτεινό ιστό , ώστε να μπορούν να έχουν πρόσβαση στις συσκευές των θυμάτων πιο απομακρυσμένα και εύκολα.

Οι χειριστές του LockBit έχουν στοχεύσει πολλούς οργανισμούς σε όλο τον κόσμο από την πρώτη του χρήση, συμπεριλαμβανομένων του Ηνωμένου Βασιλείου, των ΗΠΑ, της Ουκρανίας και της Γαλλίας. Αυτή η οικογένεια κακόβουλων προγραμμάτων χρησιμοποιεί ένα μοντέλο Ransomware-as-a-Service (RaaS), στο οποίο οι χρήστες μπορούν να πληρώσουν τους χειριστές για να αποκτήσουν πρόσβαση σε έναν συγκεκριμένο τύπο ransomware. Αυτό συνήθως περιλαμβάνει κάποια μορφή εγγραφής. Μερικές φορές, οι χρήστες μπορούν ακόμη και να ελέγξουν τα στατιστικά στοιχεία για να δουν εάν η χρήση του LockBit ransomware ήταν επιτυχής ή όχι.

Μόλις το 2021 το LockBit έγινε ένα δημοφιλές ransomware, μέσω του LockBit 2.0 (ο προκάτοχος του τρέχοντος στελέχους ransomware). Σε αυτό το σημείο, οι συμμορίες που χρησιμοποιούν αυτό το ransomware αποφάσισαν να υιοθετήσουν ένα μοντέλο διπλού εκβιασμού. Αυτό περιλαμβάνει τόσο κρυπτογράφηση όσο και εξαγωγή (ή μεταφορά) των αρχείων του θύματος σε άλλη συσκευή. Αυτή η πρόσθετη μέθοδος επίθεσης κάνει την όλη κατάσταση πιο τρομακτική για το στοχευόμενο άτομο ή οργανισμό.

Ο πιο πρόσφατος τύπος LockBit ransomware που εντοπίστηκε είναι το LockBit 3.0. Πώς λειτουργεί λοιπόν το LockBit 3.0 και πώς χρησιμοποιείται σήμερα;

Τι είναι το LockBit 3.0;

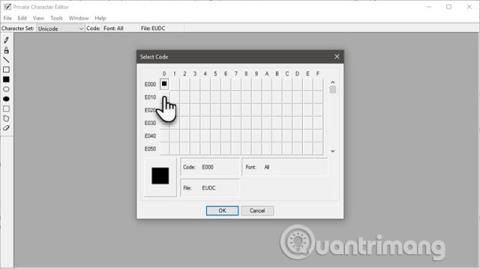

Το LockBit 3.0 μπορεί να κρυπτογραφήσει και να εξαγάγει όλα τα αρχεία στη μολυσμένη συσκευή

Στα τέλη της άνοιξης του 2022, ανακαλύφθηκε μια νέα έκδοση της ομάδας ransomware LockBit: LockBit 3.0. Ως πρόγραμμα ransomware, το LockBit 3.0 μπορεί να κρυπτογραφήσει και να εξαγάγει όλα τα αρχεία σε μια μολυσμένη συσκευή, επιτρέποντας στους εισβολείς να κρατούν όμηρα τα δεδομένα του θύματος μέχρι να πληρωθούν τα λύτρα που ζητήθηκαν. Αυτό το ransomware τρέχει αχαλίνωτο και προκαλεί μεγάλη ανησυχία.

Η ροή μιας τυπικής επίθεσης LockBit 3.0 είναι:

1. Το LockBit 3.0 μολύνει τη συσκευή του θύματος, κρυπτογραφεί αρχεία και επισυνάπτει την κρυπτογραφημένη επέκταση αρχείου "HLjkNskOq".

2. Στη συνέχεια, απαιτείται ένα κλειδί ορίσματος γραμμής εντολών που ονομάζεται "-pass" για την εκτέλεση κρυπτογράφησης.

3. Το LockBit 3.0 δημιουργεί πολλά διαφορετικά νήματα για την εκτέλεση πολλαπλών εργασιών ταυτόχρονα, έτσι ώστε η κρυπτογράφηση δεδομένων να μπορεί να ολοκληρωθεί σε λιγότερο χρόνο.

4. Το LockBit 3.0 καταργεί ορισμένες υπηρεσίες ή δυνατότητες για να κάνει τη διαδικασία κρυπτογράφησης και φιλτραρίσματος πολύ πιο εύκολη.

5. Ένα API χρησιμοποιείται για να περιέχει την πρόσβαση στη βάση δεδομένων του διαχειριστή ελέγχου υπηρεσίας.

6. Η ταπετσαρία του υπολογιστή του θύματος αλλάζει, ώστε να γνωρίζει ότι δέχεται επίθεση.

Εάν τα θύματα δεν πληρώσουν τα λύτρα εντός της επιτρεπόμενης χρονικής περιόδου, οι εισβολείς του LockBit 3.0 θα πουλήσουν τα δεδομένα που έκλεψαν στον σκοτεινό ιστό σε άλλους εγκληματίες του κυβερνοχώρου. Αυτό μπορεί να είναι καταστροφικό τόσο για το θύμα όσο και για τον οργανισμό.

Τη στιγμή της γραφής, το LockBit 3.0 εκμεταλλεύεται κυρίως το Windows Defender για την ανάπτυξη του Cobalt Strike . Αυτό το λογισμικό μπορεί επίσης να προκαλέσει μια αλυσίδα μολύνσεων από κακόβουλο λογισμικό σε πολλές συσκευές.

Κατά τη διάρκεια αυτής της διαδικασίας, γίνεται εκμετάλλευση του εργαλείου γραμμής εντολών MpCmdRun.exe έτσι ώστε ο εισβολέας να μπορεί να αποκρυπτογραφήσει και να εκκινήσει προειδοποιήσεις. Αυτό γίνεται εξαπατώντας το σύστημα ώστε να δώσει προτεραιότητα και να φορτώσει ένα κακόβουλο DLL (Dynamic-Link Library).

Το εκτελέσιμο αρχείο MpCmdRun.exe χρησιμοποιείται από το Windows Defender για σάρωση για κακόβουλο λογισμικό, προστατεύοντας έτσι τη συσκευή από επιβλαβή αρχεία και προγράμματα. Το Cobalt Strike μπορεί να παρακάμψει τα μέτρα ασφαλείας του Windows Defender, επομένως έχει γίνει πολύ χρήσιμο για εισβολείς ransomware.

Αυτή η τεχνική είναι επίσης γνωστή ως sideloading και επιτρέπει σε κακούς ηθοποιούς να κλέβουν δεδομένα από μολυσμένες συσκευές.

Πώς να αποτρέψετε το LockBit 3.0 ransomware;

Το LockBit 3.0 είναι μια αυξανόμενη ανησυχία, ειδικά μεταξύ μεγάλων οργανισμών με πολλά δεδομένα που μπορούν να κρυπτογραφηθούν και να διεξαχθούν. Είναι σημαντικό να βεβαιωθείτε ότι αποφεύγετε αυτού του είδους την επικίνδυνη επίθεση.

Για να το κάνετε αυτό, θα πρέπει πρώτα να βεβαιωθείτε ότι χρησιμοποιείτε εξαιρετικά ισχυρούς κωδικούς πρόσβασης και έλεγχο ταυτότητας δύο παραγόντων σε όλους τους λογαριασμούς σας. Αυτό το επιπλέον επίπεδο ασφάλειας μπορεί να κάνει πιο δύσκολο για τους εγκληματίες του κυβερνοχώρου να σας επιτεθούν με ransomware. Για παράδειγμα, εξετάστε τις επιθέσεις ransomware Protocol Remote Desktop. Σε μια τέτοια περίπτωση, ο εισβολέας θα σαρώσει το Διαδίκτυο για ευάλωτες συνδέσεις RDP. Επομένως, εάν η σύνδεσή σας προστατεύεται με κωδικό πρόσβασης και χρησιμοποιεί 2FA, είναι πολύ λιγότερο πιθανό να στοχοποιηθείτε.

Επιπλέον, θα πρέπει να διατηρείτε πάντα ενημερωμένα το λειτουργικό σύστημα και το πρόγραμμα προστασίας από ιούς στη συσκευή σας. Οι ενημερώσεις λογισμικού μπορεί να είναι χρονοβόρες και ενοχλητικές, αλλά υπάρχει ένας λόγος που υπάρχουν. Τέτοιες ενημερώσεις συνοδεύονται συχνά από διορθώσεις σφαλμάτων και πρόσθετες λειτουργίες ασφαλείας για τη διατήρηση της προστασίας της συσκευής και των δεδομένων σας, επομένως μην χάσετε την ευκαιρία να ενημερώσετε τη συσκευή σας.

Ένα άλλο σημαντικό μέτρο που πρέπει να λάβετε για να αποφύγετε επιθέσεις ransomware είναι η δημιουργία αντιγράφων ασφαλείας αρχείων. Μερικές φορές οι εισβολείς ransomware θα αποκρύψουν σημαντικές πληροφορίες που χρειάζεστε για διάφορους λόγους, επομένως η δημιουργία αντιγράφων ασφαλείας θα μετριάσει σε κάποιο βαθμό τη ζημιά. Τα αντίγραφα εκτός σύνδεσης, όπως αυτά που είναι αποθηκευμένα σε USB sticks, μπορεί να είναι ανεκτίμητα όταν κλαπούν ή διαγραφούν δεδομένα από τη συσκευή σας.

Μέτρα μετά τη μόλυνση με ransomware

Ενώ οι παραπάνω προτάσεις μπορούν να σας προστατεύσουν από το LockBit ransomware, εξακολουθεί να είναι δυνατή η μόλυνση. Επομένως, εάν ανακαλύψετε ότι ο υπολογιστής σας έχει μολυνθεί από τον ιό LockBit 3.0, είναι σημαντικό να μην ενεργήσετε βιαστικά. Υπάρχουν βήματα που μπορείτε να ακολουθήσετε για να αφαιρέσετε το ransomware από τη συσκευή σας, τα οποία θα πρέπει να ακολουθήσετε προσεκτικά.

Θα πρέπει επίσης να ενημερώσετε τις αρχές εάν πέσετε θύμα επίθεσης ransomware. Αυτό βοηθά τους ενδιαφερόμενους φορείς να κατανοήσουν καλύτερα και να αντιμετωπίσουν ορισμένους τύπους ransomware.

Κανείς δεν γνωρίζει πόσες φορές ακόμη θα χρησιμοποιηθεί το LockBit 3.0 ransomware για την απειλή και την εκμετάλλευση των θυμάτων. Γι' αυτό είναι σημαντικό να προστατεύετε τις συσκευές και τους λογαριασμούς σας με κάθε δυνατό τρόπο, ώστε τα ευαίσθητα δεδομένα σας να παραμένουν ασφαλή.