Ερευνητές ασφαλείας αποκάλυψαν πρόσφατα μια νέα τεχνική hacking WiFi που διευκολύνει τον εντοπισμό των κωδικών πρόσβασης WiFi των πιο σύγχρονων δρομολογητών του σήμερα. Ανακαλύφθηκε από τον Jens Steube (με το παρατσούκλι "Atom") - προγραμματιστή του διάσημου εργαλείου hacking κωδικού πρόσβασης Hashcat - κατά την ανάλυση του νέου προτύπου ασφαλείας WPA3 που κυκλοφόρησε, αυτή η μέθοδος στοχεύει το πρωτόκολλο ασύρματου δικτύου WPA /WPA2 με δυνατότητα περιαγωγής που βασίζεται στο PMKID (Pairwise Master Key Identifier ).

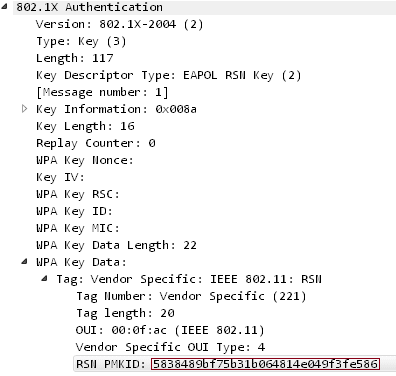

Αυτή η νέα μέθοδος παραβίασης WiFi επιτρέπει στους εισβολείς να ανακτήσουν τον κωδικό πρόσβασης σύνδεσης PSK (Pre-shared Key) για να εισβάλουν σε δίκτυα WiFi και να παρακολουθήσουν δραστηριότητες στο Διαδίκτυο. Προηγουμένως, ένας εισβολέας έπρεπε να περιμένει κάποιον να συνδεθεί στο δίκτυο και να λάβει τη χειραψία ελέγχου ταυτότητας 4 κατευθύνσεων EAPOL - ένα πρωτόκολλο ελέγχου ταυτότητας δικτύου. Ωστόσο, με τη νέα μέθοδο, δεν χρειάζεται πλέον ο χρήστης να βρίσκεται στο δίκτυο προορισμού, πρέπει να γίνει μόνο στο RSN IE (Robust Security Network Information Element) χρησιμοποιώντας ένα μόνο EAPOL (Extensible Authentication Protocol over LAN) μετά αποστολή αιτήματος από το σημείο πρόσβασης. .

Το Robust Security Network είναι ένα πρωτόκολλο που δημιουργεί μια ασφαλή ανταλλαγή μέσω ενός ασύρματου δικτύου 802.11 και χρησιμοποιεί ένα PMKID - το κλειδί που απαιτείται για τη δημιουργία μιας σύνδεσης μεταξύ του πελάτη και του σημείου πρόσβασης.

Πώς να χακάρετε το Wi-Fi χρησιμοποιώντας το PMKID

Βήμα 1: Ο εισβολέας χρησιμοποιεί ένα εργαλείο όπως το hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 ή νεότερη έκδοση) για να ζητήσει το PMKID από το σημείο πρόσβασης προορισμού και να τοποθετήσει το πλαίσιο που έλαβε σε ένα αρχείο.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Βήμα 2: Χρησιμοποιώντας το εργαλείο hcxcaptool (https://github.com/ZerBea/hcxtools), η έξοδος (μορφή pcapng) του πλαισίου μετατρέπεται σε μορφή κατακερματισμού εγκεκριμένη από τη Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Βήμα 3: Χρησιμοποιήστε το εργαλείο διάρρηξης κωδικού πρόσβασης Hashcat (https://github.com/hashcat/hashcat) (v4.2.0 ή νεότερη έκδοση) για να λάβετε τον κωδικό πρόσβασης WPA PSK και τελειώσατε.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?l?lt!'

Αυτός είναι ο κωδικός πρόσβασης του ασύρματου δικτύου προορισμού, ο χρόνος που χρειάζεται εξαρτάται από το μήκος και την πολυπλοκότητα του κωδικού πρόσβασης.

"Προς το παρόν δεν γνωρίζουμε σε πόσους προμηθευτές ή δρομολογητές θα λειτουργήσει αυτή η μέθοδος, αλλά πιστεύουμε ότι θα λειτουργήσει σε δίκτυα 802.11i/p/q/r με ενεργοποιημένη την εναλλαγή δικτύου. (δηλαδή στους περισσότερους δρομολογητές σήμερα) ", είπε ο Steube.

Δεδομένου ότι η παραβίαση κωδικού πρόσβασης συμβαίνει μόνο όταν το δίκτυο έχει ενεργοποιήσει τη μεταφορά και απαιτεί από τον εισβολέα να δοκιμάσει πολλούς λανθασμένους κωδικούς πρόσβασης, οι χρήστες ενθαρρύνονται να προστατεύουν το δίκτυο χρησιμοποιώντας κωδικούς πρόσβασης που είναι δύσκολο να μαντέψουν. Αυτός ο τύπος hack επίσης δεν λειτουργεί με το πρωτόκολλο ασφαλείας ασύρματου δικτύου νέας γενιάς WPA3 λόγω του "πρωτόκολλου νέας δημιουργίας κλειδιών που ονομάζεται ταυτόχρονος έλεγχος ταυτότητας ίσων (SAE)".

Δείτε περισσότερα: