Δεν υπάρχει εύκολος τρόπος να προσδιορίσετε εάν χρησιμοποιείτε υπολογιστή μολυσμένο με trojan απομακρυσμένης πρόσβασης (RAT) ή καθαρό υπολογιστή. Επομένως, το να γνωρίζετε πώς να αποτρέπετε επιθέσεις trojan απομακρυσμένης πρόσβασης θα σας βοηθήσει να αποφύγετε τη μόλυνση του υπολογιστή σας με κακόβουλο λογισμικό RAT.

Ας μάθουμε λοιπόν τι είναι μια επίθεση RAT, γιατί οι φορείς απειλών πραγματοποιούν αυτές τις επιθέσεις και πώς να τις αποτρέψουμε.

Τι είναι το Remote Access Trojan (RAT);

Το Remote Access Trojan (RAT) είναι ένας τύπος κακόβουλου λογισμικού που επιτρέπει στους εισβολείς να ελέγχουν εξ αποστάσεως τον υπολογιστή σας.

Με ένα RAT, οι εισβολείς μπορούν να κάνουν ό,τι θέλουν στο μηχάνημά σας, συμπεριλαμβανομένης της προβολής και λήψης αρχείων, λήψης στιγμιότυπων οθόνης, εγγραφής πλήκτρων, κλοπής κωδικών πρόσβασης, ακόμη και αποστολής εντολών στον υπολογιστή σας για να εκτελέσετε συγκεκριμένες ενέργειες.

Επειδή οι RAT δίνουν στους επιτιθέμενους σχεδόν πλήρη έλεγχο σε μολυσμένα μηχανήματα, οι φορείς απειλών τους χρησιμοποιούν για κακόβουλες δραστηριότητες όπως κατασκοπεία, οικονομική κλοπή και έγκλημα στον κυβερνοχώρο.

Γιατί οι χάκερ εκτελούν επιθέσεις RAT;

Ένας εισβολέας μπορεί να έχει πλήρη διαχειριστικό έλεγχο στον υπολογιστή-στόχο με τη βοήθεια ενός προγράμματος RAT. Ως αποτέλεσμα, ένας εισβολέας μπορεί εύκολα:

- Εγκατάσταση ransomware ή άλλων προγραμμάτων κακόβουλου λογισμικού στον υπολογιστή σας.

- Διαβάστε, πραγματοποιήστε λήψη, διαγραφή, επεξεργασία ή εμφύτευση δεδομένων στο σύστημά σας.

- Ελέγξτε την κάμερα web και το μικρόφωνό σας.

- Παρακολουθήστε τις διαδικτυακές σας δραστηριότητες εκμεταλλευόμενοι τα keyloggers .

- Κλέψτε εμπιστευτικές πληροφορίες, όπως αριθμούς κοινωνικής ασφάλισης, ονόματα χρήστη, κωδικούς πρόσβασης και πληροφορίες πιστωτικών καρτών.

- Τραβήξτε στιγμιότυπα οθόνης απομακρυσμένων υπολογιστών.

- Διατηρήστε επιθέσεις κατανεμημένης άρνησης υπηρεσίας (DDOS) εγκαθιστώντας RAT σε πολλούς υπολογιστές και χρησιμοποιώντας αυτούς τους υπολογιστές για να πλημμυρίσετε τους διακομιστές-στόχους με ψεύτικη κίνηση.

Σήμερα, οι φορείς απειλών χρησιμοποιούν επίσης RAT για την εξόρυξη κρυπτονομισμάτων. Επειδή ένα πρόγραμμα trojan απομακρυσμένης πρόσβασης μπορεί να μεταμφιεστεί ως νόμιμο πρόγραμμα, μπορεί εύκολα να εγκατασταθεί στον υπολογιστή σας χωρίς να το γνωρίζετε.

Πώς εγκαθίσταται το RAT στον υπολογιστή;

Πώς λοιπόν μπορεί να εγκατασταθεί ένας RAT σε έναν υπολογιστή; Όπως κάθε άλλο πρόγραμμα κακόβουλου λογισμικού, τα trojans απομακρυσμένης πρόσβασης μπορούν να εισέλθουν στον υπολογιστή σας με πολλούς τρόπους.

Τα trojan απομακρυσμένης πρόσβασης μπορούν να συνοδεύουν φαινομενικά νόμιμες λήψεις που ζητούνται από τον χρήστη από κακόβουλους ιστότοπους, όπως βιντεοπαιχνίδια, εφαρμογές λογισμικού, εικόνες, αρχεία torrent, πρόσθετα κ.λπ.

Τα δημιουργημένα συνημμένα email, τα email phishing και οι σύνδεσμοι ιστού σε κακόβουλους ιστότοπους μπορούν επίσης να στείλουν προγράμματα RAT σε υπολογιστές.

Τα δημοφιλή, μακροχρόνια trojan απομακρυσμένης πρόσβασης περιλαμβάνουν το Back Orifice, το Poison-Ivy, το SubSeven και το Havex.

Πώς να αποτρέψετε τις επιθέσεις RAT

Ακολουθούν μερικοί αποδεδειγμένοι τρόποι που μπορούν να σας προστατεύσουν από επιθέσεις RAT.

1. Εγκαταστήστε ένα πρόγραμμα προστασίας από κακόβουλο λογισμικό

Παρόλο που οι RAT μπορεί να είναι δύσκολο να εντοπιστούν και να αφαιρεθούν, ένας από τους καλύτερους τρόπους προστασίας από αυτούς είναι η εγκατάσταση ενός προγράμματος προστασίας από κακόβουλο λογισμικό.

Τα προγράμματα κατά του κακόβουλου λογισμικού έχουν σχεδιαστεί για τον εντοπισμό και την αφαίρεση κακόβουλου λογισμικού, συμπεριλαμβανομένων των RAT.

Η εγκατάσταση ενός προγράμματος κατά του κακόβουλου λογισμικού μπορεί να σας βοηθήσει να διατηρήσετε τον υπολογιστή σας ασφαλή από RAT και άλλα κακόβουλα προγράμματα.

Επιπλέον, θα πρέπει επίσης να φροντίσετε να διατηρείτε ενημερωμένο το πρόγραμμα προστασίας από κακόβουλο λογισμικό, καθώς νέες απειλές εμφανίζονται συνεχώς.

2. Ενισχύστε τον έλεγχο πρόσβασης

Ένας από τους πιο αποτελεσματικούς τρόπους αποτροπής επιθέσεων RAT είναι η ενίσχυση του ελέγχου πρόσβασης. Αυτό καθιστά πιο δύσκολη την πρόσβαση μη εξουσιοδοτημένων χρηστών σε δίκτυα και συστήματα.

Για παράδειγμα, ισχυρά μέτρα ελέγχου ταυτότητας, όπως ο έλεγχος ταυτότητας δύο παραγόντων και οι αυστηρότερες διαμορφώσεις τείχους προστασίας, μπορούν να βοηθήσουν να διασφαλιστεί ότι μόνο εξουσιοδοτημένοι χρήστες έχουν πρόσβαση σε συσκευές και δεδομένα. Κάτι τέτοιο θα μειώσει τη ζημιά που μπορεί να προκαλέσει η μόλυνση από SV.

3. Εφαρμόστε το ελάχιστο προνόμιο

Όταν πρόκειται για την πρόληψη των RAT, μία από τις βασικές αρχές που πρέπει να ακολουθήσετε είναι η αρχή του ελάχιστου προνομίου (POLP).

Με απλά λόγια, αυτή η αρχή δηλώνει ότι οι χρήστες πρέπει να έχουν μόνο την ελάχιστη ποσότητα επισκεψιμότητας που απαιτείται για την εκτέλεση των εργασιών τους. Αυτό περιλαμβάνει τόσο δικαιώματα όσο και προνόμια.

Εφαρμόζοντας αυστηρά την αρχή του ελάχιστου προνομίου, οι οργανισμοί μπορούν να μειώσουν σημαντικά την πιθανότητα ο RAT να πάρει τον πλήρη έλεγχο ενός υπολογιστή.

Επιπλέον, εάν τηρείται σωστά η αρχή του ελάχιστου προνομίου, υπάρχει περιορισμός στο τι μπορεί να κάνει ένας εισβολέας RAT στον υπολογιστή.

4. Παρακολούθηση για ασυνήθιστη συμπεριφορά εφαρμογής

Οι RAT συχνά συνδέονται με απομακρυσμένους διακομιστές για να λαμβάνουν εντολές από εισβολείς. Επομένως, μπορεί να δείτε ασυνήθιστη δραστηριότητα δικτύου όταν έχετε RAT στο σύστημά σας.

Έτσι, ένας τρόπος για να βοηθήσετε στην αποφυγή μολύνσεων από RAT είναι η παρακολούθηση της συμπεριφοράς των εφαρμογών στο σύστημα.

Για παράδειγμα, μπορεί να δείτε εφαρμογές που συνδέονται με ασυνήθιστες θύρες ή διευθύνσεις IP που δεν χρησιμοποιούνται από την εφαρμογή. Μπορεί επίσης να δείτε εφαρμογές που μεταδίδουν μεγάλες ποσότητες δεδομένων, όταν συνήθως δεν μεταδίδουν τόσα πολλά δεδομένα.

Η παρακολούθηση αυτών των τύπων ασυνήθιστων συμπεριφορών μπορεί να σας βοηθήσει να εντοπίσετε αρουραίους προτού προκαλέσουν οποιαδήποτε ζημιά.

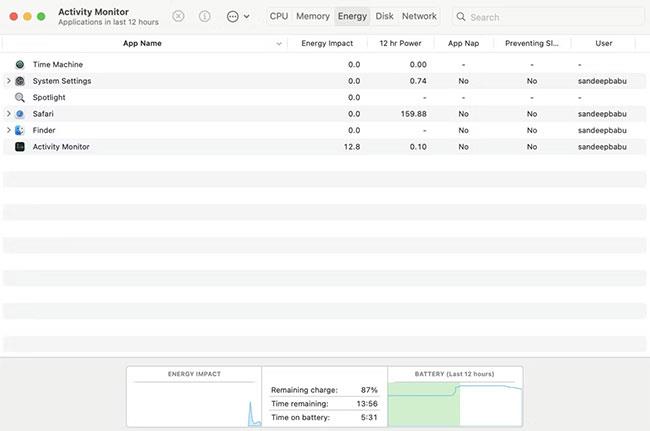

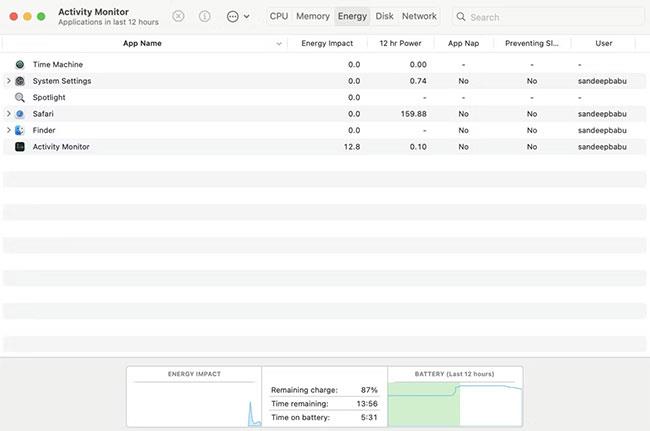

Απλώς ανοίξτε τη Διαχείριση εργασιών σε υπολογιστή με Windows ή Παρακολούθηση δραστηριότητας σε Mac για να ελέγξετε εάν εκτελούνται εφαρμογές εν αγνοία σας.

5. Χρησιμοποιήστε ένα σύστημα ανίχνευσης εισβολής

Θα πρέπει να παρακολουθείτε συνεχώς την κυκλοφορία του δικτύου σας με τη βοήθεια ενός αξιόπιστου συστήματος ανίχνευσης εισβολής (IDS).

Οι δύο κύριοι τύποι συστημάτων ανίχνευσης εισβολής περιλαμβάνουν:

- Ένα σύστημα ανίχνευσης εισβολής που βασίζεται σε κεντρικό υπολογιστή (HIDS) είναι εγκατεστημένο σε μια συγκεκριμένη συσκευή.

- Τα συστήματα ανίχνευσης εισβολής που βασίζονται σε δίκτυο (NIDS) παρακολουθούν την κυκλοφορία του δικτύου σε πραγματικό χρόνο

Η χρήση και των δύο τύπων συστημάτων ανίχνευσης εισβολής δημιουργεί ένα σύστημα διαχείρισης πληροφοριών ασφαλείας και συμβάντων (SIEM) που μπορεί να αποκλείσει οποιαδήποτε εισβολή λογισμικού που παρακάμπτει τα τείχη προστασίας και τα προγράμματα κατά του λογισμικού.

6. Ενημερώστε το λειτουργικό σας σύστημα, το πρόγραμμα περιήγησης και άλλο λογισμικό που χρησιμοποιείται συνήθως

Οι φορείς απειλών συχνά εκμεταλλεύονται ευπάθειες σε απαρχαιωμένα λειτουργικά συστήματα και λογισμικό για να αποκτήσουν πρόσβαση στις συσκευές των θυμάτων.

Διατηρώντας ενημερωμένα το λειτουργικό σας σύστημα, το πρόγραμμα περιήγησης ιστού και άλλα προγράμματα που χρησιμοποιούνται συνήθως, μπορείτε να συμβάλετε στο κλείσιμο τυχόν κενού ασφαλείας που θα μπορούσαν να χρησιμοποιήσουν οι εισβολείς για να μολύνουν τον υπολογιστή σας με RAT. .

Θα πρέπει επίσης να εγκαταστήσετε τυχόν ενημερώσεις ασφαλείας για το λογισμικό προστασίας από ιούς και το λογισμικό τείχους προστασίας μόλις γίνουν διαθέσιμες.

7. Εφαρμόστε το μοντέλο Zero-Trust

Το μοντέλο ασφαλείας Zero-Trust επιβάλλει αυστηρή ταυτότητα και έλεγχο ταυτότητας για πρόσβαση στο δίκτυο.

Οι αρχές του μοντέλου Zero-Trust περιλαμβάνουν τη συνεχή παρακολούθηση και τον έλεγχο ταυτότητας, τα λιγότερα προνόμια για τους χρήστες και τις συσκευές, τον αυστηρό έλεγχο της πρόσβασης στη συσκευή και τον αποκλεισμό της πλευρικής κίνησης.

Έτσι, η υιοθέτηση ενός μοντέλου Zero-Trust μπορεί να σας βοηθήσει να αποτρέψετε επιθέσεις RAT. Αυτό συμβαίνει επειδή οι επιθέσεις RAT χρησιμοποιούν συχνά πλευρική κίνηση για να μολύνουν άλλες συσκευές στο δίκτυο και να αποκτήσουν πρόσβαση σε ευαίσθητα δεδομένα.

8. Συμμετοχή σε εκπαίδευση στον κυβερνοχώρο

Οι ύποπτοι σύνδεσμοι και οι κακόβουλοι ιστότοποι είναι οι κύριες αιτίες διανομής κακόβουλου λογισμικού.

Αν δεν θέλετε να γίνετε θύμα, μην ανοίγετε ποτέ συνημμένα email. Και θα πρέπει πάντα να κατεβάζετε προγράμματα λογισμικού, εικόνες και βιντεοπαιχνίδια από τους αρχικούς ιστότοπους.

Επιπλέον, θα πρέπει να παρακολουθείτε τακτικά εκπαίδευση στον κυβερνοχώρο για να μάθετε για τις πιο πρόσφατες τεχνικές για τον εντοπισμό απειλών κακόβουλου λογισμικού.

Η εκπαίδευση των εργαζομένων στις βέλτιστες πρακτικές ασφάλειας στον κυβερνοχώρο για την αποφυγή επιθέσεων Phishing και Κοινωνικής Μηχανικής μπορεί να βοηθήσει τους οργανισμούς να αποτρέψουν τις μολύνσεις από RAT.

Με κακόβουλο λογισμικό, η πρόληψη είναι καλύτερη από τη θεραπεία. Παρέχετε εκπαίδευση ευαισθητοποίησης σχετικά με την ασφάλεια σε άτομα και οργανισμούς για την πρόληψη επιθέσεων RAT.