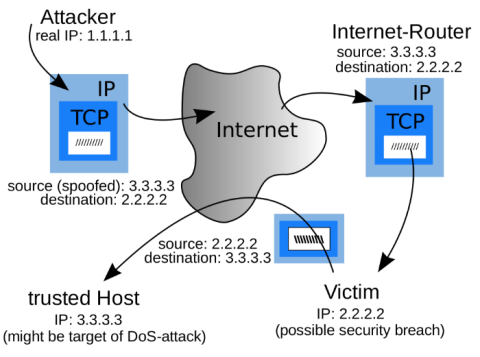

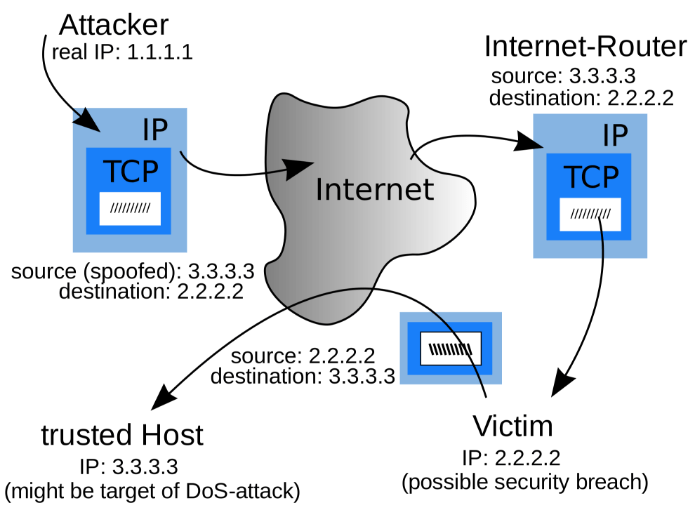

For at få adgang til dit netværk skal den eksterne computer "vinde" en betroet IP-adresse på netværket. Så angriberen skal bruge en IP-adresse, der er inden for rammerne af dit netværk. Eller alternativt kan en hacker bruge en ekstern, men betroet IP-adresse på dit netværk.

1. Hvad er IP-spoofing?

Når en computer uden for dit netværk "foregiver" at være en betroet computer i systemet, kaldes denne handling fra angriberen IP-spoofing.

For at få adgang til dit netværk skal den eksterne computer "vinde" en betroet IP-adresse på netværket. Så angriberen skal bruge en IP-adresse, der er inden for rammerne af dit netværk. Eller alternativt kan en hacker bruge en ekstern, men betroet IP-adresse på dit netværk.

IP-adresser kan have tillid til systemet, fordi de har særlige privilegier på vigtige ressourcer på netværket.

Hvad er nogle forskellige måder at angribe IP-spoofing på?

- Angribe data eller etablere kommandoer, der findes på datastrømmen, der konverteres mellem en klient og serverapplikationen.

- Angreb på data eller kommandoer i en peer-to-peer netværksforbindelse.

Angriberen skal dog også ændre routingtabellen på netværket. Ændring af routingtabellen på netværket giver en hacker mulighed for at få tovejskommunikation. Til dette formål "målretter" angriberen alle routingtabeller til falske IP-adresser.

Når routingtabellen har ændret sig, begynder angriberne at modtage alle de data, der er overført fra netværket til den falske IP-adresse. Disse bedragere kan endda reagere på datapakker som en betroet bruger.

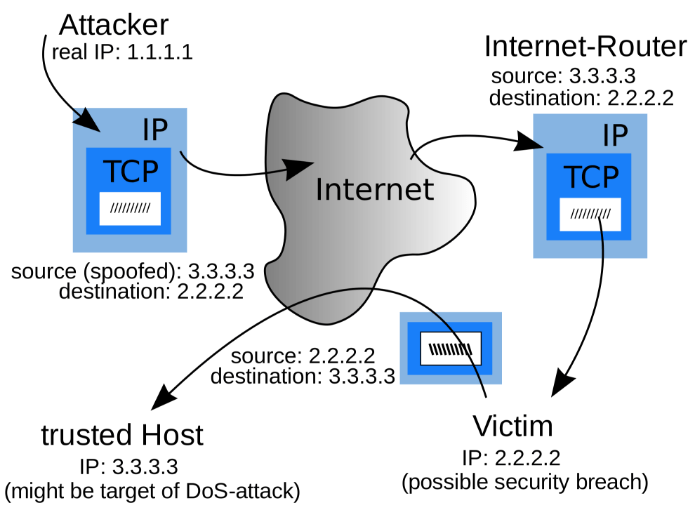

2. Denial of Service (DOS) (denial of service-angreb)

Du kan tænke på et lammelsesangreb (DoS) som den ændrede version af IP-adressespoofing. I modsætning til IP-spoofing behøver angriberen i et DoS-angreb (denial of service) ikke at bekymre sig om at modtage noget svar fra den server, de er rettet mod.

Angriberen vil oversvømme systemet med mange anmodninger, hvilket får systemet til at blive "optaget" med at svare på anmodninger.

Hvis de angribes på denne måde, vil de målrettede værter modtage en TCP SYN og svare med en SYN-ACK. Efter at have sendt en SYN-ACK, venter angriberen på et svar for at fuldføre TCP-håndtrykket - en proces, der aldrig sker.

Derfor vil angriberen, mens han venter på et svar, bruge systemressourcer, og selv serveren vil ikke have ret til at svare på andre legitime anmodninger.

Se nogle flere artikler nedenfor:

Ønsker du har sjove øjeblikke!