Top bedste gratis og betalte Syslog Server-software til Windows

Syslog Server er en vigtig del af en IT-administrators arsenal, især når det kommer til at administrere hændelseslogfiler på en central placering.

Problemet med anonymitet og omgåelse af kontrol fra myndighedernes side på internettet har været kendt i ret lang tid. Mange virtuelle værktøjer og netværk er designet til at tjene dette formål. Blandt dem er Tor, I2P og VPN populær software og virtuelle private netværk i dag. Lad os finde ud af detaljer om disse 3 netværk med Wiki.SpaceDesktop og se hvilket der er sikrere!

Navnet Tor kommer fra navnet på et gratis softwareprojekt: The Onion Router. Tor-softwaren dirigerer webtrafik gennem et verdensomspændende system af forbindelsesrelæ-"knudepunkter". Dette kaldes onion routing protocol, fordi dine data skal gå gennem mange lag.

Udover lagene krypterer Tor også al netværkstrafik, inklusive IP-adressen på den næste node. Krypterede data passerer gennem flere tilfældigt udvalgte relæer, hvor kun ét lag indeholder IP-adressen for noden, der dekrypteres under transit.

Den endelige relæknude afkoder hele pakken og sender dataene til den endelige destination uden at afsløre kildens IP-adresse.

Sådan bruger du Tor

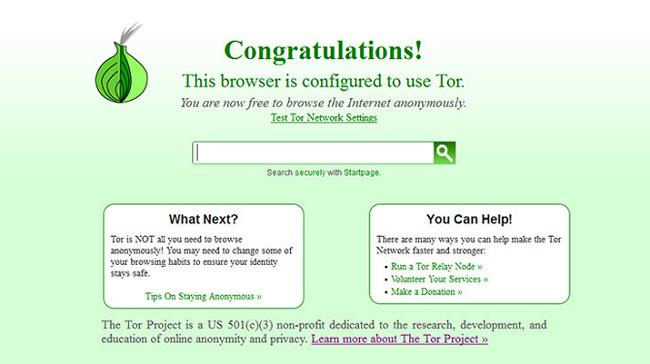

Brug af Tor Browser er den eneste måde at bruge denne software på. Download og installer browseren som du ville gøre med anden software. Opsætningen fortsætter, når du åbner Tor Browser for første gang. Så surfer du på nettet som normalt. Det vil være lidt langsommere end normalt, fordi det vil tage noget tid at sende data gennem flere relæer.

Hvorfor bruge Tor?

Tor Browser krypterer alle datatransmissioner. Som sådan er der mange mennesker, der bruger det, såsom kriminelle, hackere/crackere, offentlige myndigheder og mange andre. Faktisk startede Tor livet som et US Naval Research and DARPA (US Defense Advanced Projects Agency) projekt.

Tor Browser er også et af de mest direkte links til det mørke web (ikke at forveksle med det dybe web).

Beskytter Tor privatlivets fred?

Svaret er ja. Tors design beskytter privatlivets fred fra bunden og op. Hvis du kun bruger Tor Browser til at surfe på internettet, vil du ikke advare nogen eller nogen steder. National Security Agencys (NSA) XKeyscore-program registrerer alle brugere, der besøger Tor-websteder og downloader Tor Browser.

Tor krypterer kun data, der sendes og modtages i Tor-browseren (eller anden browser, der bruger Tor-software). Det krypterer ikke netværksaktivitet for hele dit system.

I2P

The Invisible Internet Project (I2P - invisible Internet project) er en routingprotokol for hvidløg (groft oversat som routingprotokol for hvidløg). Dette er en variation af løgrouting-protokollen, der bruges af Tor.

I2P er et anonymt computernetværk. Hvidløgs routingprotokol koder flere beskeder sammen for at analysere datatrafik, samtidig med at netværkstrafikhastigheden øges. Hver krypteret meddelelse har sin egen leveringsinstruktion, og hvert termineringspunkt fungerer som en kryptografisk bekræftelseskode.

Hver I2P-klientrouter bygger en række indgående og udgående 'tunnelforbindelser' - et direkte peer-to-peer-netværk (P2P). Den store forskel mellem I2P og andre P2P-netværk, du brugte, er valget af hver tunnel. Længden af tunnelen samt listen over routere, der deltager i tunnelen, bestemmes af den igangsættende part.

Sådan bruger du I2P

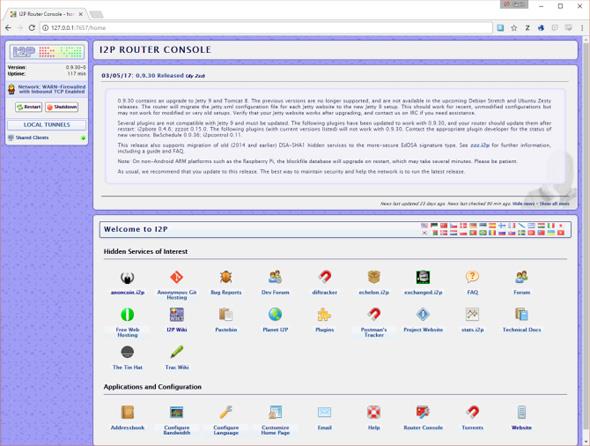

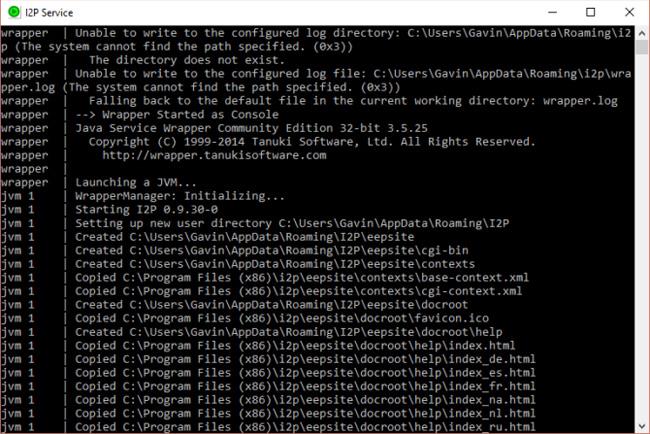

Den enkleste måde at bruge I2P på er at downloade og installere den officielle installationspakke. Når det er installeret, skal du åbne Start I2P . Dette åbner et lokalt gemt websted i Internet Explorer, I2P's standardbrowser (du kan ændre denne indstilling senere). Dette er I2P Router Console, eller med andre ord, en virtuel router, der bruges til at vedligeholde din I2P-forbindelse. Du kan også se I2P Service-kommandovinduet, men ignorer det og lad det køre i baggrunden.

I2P Service kan tage et par minutter at komme op at køre, især under den første opstart. Tag dig tid til at konfigurere dine båndbreddeindstillinger.

I2P giver brugerne mulighed for at oprette og hoste skjulte websteder kaldet "eepsites". Hvis du vil have adgang til et eepsite, skal du konfigurere din browser til at bruge en specifik I2P-proxy.

Hvorfor bruge I2P?

I2P og Tor giver begge lignende browseroplevelser. Afhængigt af I2P-båndbreddekonfigurationen vil den sandsynligvis være lidt hurtigere end Tor Browser og køre komfortabelt fra din nuværende browser. I2P er fuld af skjulte tjenester, de fleste af dem hurtigere end Tor-baserede applikationer. Et stort plus for I2P, hvis du er frustreret over at bruge Tor-netværket.

I2P kører sammen med din almindelige internetforbindelse og krypterer din browsertrafik. I2P er dog ikke det bedste værktøj til anonym web-browsing. Det begrænsede antal outproxies (hvor din trafik genføjes almindelig internettrafik) betyder, at den er mindre anonym, når den bruges på denne måde.

Beskytter I2P brugernes privatliv?

Selvfølgelig vil I2P beskytte brugernes privatliv meget godt, medmindre du bruger det til at surfe på nettet regelmæssigt. For når du bruger det regelmæssigt, vil I2P optage betydelige ressourcer for at isolere din webtrafik. I2P bruger en P2P-model til at sikre dataindsamling og statistik. Desuden krypterer routingprotokollen for hvidløg flere meddelelser sammen, hvilket gør trafikanalyse meget mere kompliceret.

De I2P-tunneler, vi nævnte ovenfor, er ensrettede: data flyder kun i én retning, én tunnel ind og én tunnel ud. Dette giver stor anonymitet for alle jævnaldrende. I2P krypterer kun data sendt og modtaget gennem en konfigureret browser. Det krypterer ikke netværksaktivitet for hele systemet.

VPN

Til sidst vil jeg nævne Virtual Private Network (VPN). VPN-netværk fungerer helt anderledes end Tor og I2P. I stedet for udelukkende at fokusere på kryptering af browsertrafik, krypterer VPN'er al indgående og udgående netværkstrafik. Derfor er det for brugere, der ønsker at få adgang til det regelmæssigt, fordi det nemt kan beskytte deres data.

Hvordan fungerer VPN?

Normalt, når du sender en anmodning (for eksempel ved at klikke på et link i en webbrowser eller aktivere Skype til et videoopkald), sendes din anmodning til den angivne datalagringsserver, og den giver dig feedback. Dataforbindelser er ofte ikke sikre, alle med tilstrækkelig computerviden kan få adgang til dem (især hvis du bruger HTTP-standarden i stedet for HTTPS ).

En VPN opretter forbindelse til en forudbestemt server (eller servere), og skaber en direkte forbindelse kaldet en "tunnel" (selvom VPN'er bruges ofte, ses dette udtryk ikke ofte). Den direkte forbindelse mellem systemet og VPN-serveren vil blive krypteret, ligesom alle dine data.

VPN'er tilgås via en klient, som du installerer på din computer. De fleste VPN'er bruger offentlig nøglekryptering. Når du åbner VPN-klienten og logger på med dine legitimationsoplysninger, udveksler den en offentlig nøgle, der bekræfter forbindelsen og beskytter din netværkstrafik.

Hvorfor skal du bruge VPN?

VPN'er krypterer din netværkstrafik. Alt relateret til internetforbindelsen på dit system vil være sikkert. VPN bliver mere og mere populært, det er især nyttigt i:

I lighed med Tor og I2P vil en VPN også beskytte dit privatliv. Der er dog mange gratis VPN-tjenesteudbydere, men de beskytter ikke så grundigt, som du tror.

En VPN er dog stadig en fantastisk browser, der nemt genvinder privatlivets fred uden at ændre fra din browser eller dine normale browservaner og internetbrug.

Sammenlign Tor, I2P og VPN

Hvis du vil surfe på nettet i privat tilstand, skal du gå til det mørke web, vælge Tor.

Hvis du vil have adgang til skjulte tjenester og skjulte meddelelsesværktøjer inden for et distribueret netværk af peers, skal du vælge I2P.

Til sidst, hvis du ønsker at kryptere al indgående og udgående netværkstrafik, skal du vælge en VPN.

VPN'er bidrager i øjeblikket med en betydelig del i sikkerhedsteknologi, så alle bør overveje og lære omhyggeligt.

Foretrækker du at bruge Tor, I2P eller VPN? Hvordan beskytter du dine onlineaktiviteter? Fortæl os venligst din mening ved at kommentere nedenfor!

Se mere:

Syslog Server er en vigtig del af en IT-administrators arsenal, især når det kommer til at administrere hændelseslogfiler på en central placering.

Fejl 524: En timeout opstod er en Cloudflare-specifik HTTP-statuskode, der angiver, at forbindelsen til serveren blev lukket på grund af en timeout.

Fejlkode 0x80070570 er en almindelig fejlmeddelelse på computere, bærbare computere og tablets, der kører operativsystemet Windows 10. Den vises dog også på computere, der kører Windows 8.1, Windows 8, Windows 7 eller tidligere.

Blue screen of death fejl BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 er en fejl, der ofte opstår efter installation af en hardwareenhedsdriver eller efter installation eller opdatering af en ny software, og i nogle tilfælde skyldes årsagen, at fejlen skyldes en korrupt NTFS-partition.

Video Scheduler Internal Error er også en dødbringende blå skærm-fejl, denne fejl opstår ofte på Windows 10 og Windows 8.1. Denne artikel vil vise dig nogle måder at rette denne fejl på.

For at få Windows 10 til at starte hurtigere og reducere opstartstiden er nedenstående trin, du skal følge for at fjerne Epic fra Windows Startup og forhindre Epic Launcher i at starte med Windows 10.

Du bør ikke gemme filer på skrivebordet. Der er bedre måder at gemme computerfiler og holde dit skrivebord ryddeligt. Den følgende artikel viser dig mere effektive steder at gemme filer på Windows 10.

Uanset årsagen, bliver du nogle gange nødt til at justere skærmens lysstyrke, så den passer til forskellige lysforhold og formål. Hvis du har brug for at observere detaljerne i et billede eller se en film, skal du øge lysstyrken. Omvendt vil du måske også sænke lysstyrken for at beskytte din bærbare computers batteri.

Vågner din computer tilfældigt og dukker et vindue op, hvor der står "Søger efter opdateringer"? Normalt skyldes dette programmet MoUSOCoreWorker.exe - en Microsoft-opgave, der hjælper med at koordinere installationen af Windows-opdateringer.

Denne artikel forklarer, hvordan man bruger PuTTY-terminalvinduet på Windows, hvordan man konfigurerer PuTTY, hvordan man opretter og gemmer konfigurationer, og hvilke konfigurationsmuligheder der skal ændres.