Denne artikel er i serien: Oversigt over sårbarheder på Intel, AMD, ARM-chips: Meltdown og Spectre . Vi inviterer dig til at læse alle artiklerne i serien for at få information og tage skridt til at beskytte din enhed mod disse to alvorlige sikkerhedssårbarheder.

En række softwareopdateringer til beskyttelse mod Meltdown og Spectre er blevet frigivet af udviklere. Det vil dog stadig påvirke hele fremtiden for processorchipindustrien.

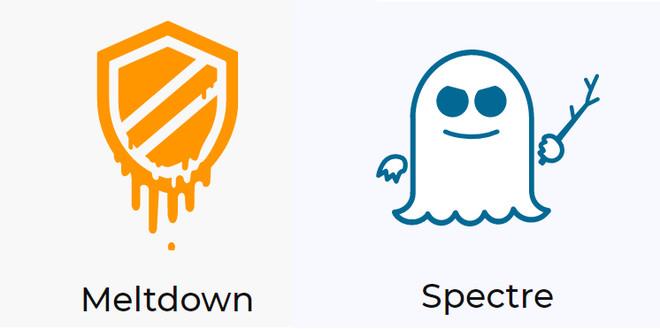

De to søgeord "Meltdown" og "Spectre" er de mest populære ting i Silicon Valley. Det er to nye metoder, som hackere bruger til at angribe Intel- , AMD- og ARM- processorer . Google var det første firma, der opdagede det, og netop i dag afslørede de officielt alle detaljerne for offentligheden.

Meltdown og Spectre udnytter begge en grundlæggende sikkerhedssårbarhed i ovennævnte chips, som teoretisk kunne bruges til at "læse følsom information i et systems hukommelse, såsom adgangskoder, nøgle til at åbne krypteret indhold eller enhver følsom information," meddelte Google officielt i dens FAQ (ofte stillede spørgsmål).

Det første du bør vide er, at næsten alle pc'er, bærbare, tablets og smartphones er påvirket af denne sikkerhedssårbarhed, uanset hvilket land den kommer fra, hvilken virksomhed det er, eller hvilket operativsystem den kører på. Men denne sårbarhed er ikke let at udnytte: den kræver mange specifikke faktorer for at være effektive, herunder at have malware, der allerede kører på computeren. Men sikkerhedssårbarheder kan ikke beroliges baseret på teori.

Konsekvenserne vil ikke kun påvirke en individuel enhed. Denne sårbarhed kan forårsage, at hele servere, datacentre eller cloud computing-platforme bliver brudt ind af skurke. I værste fald, hvor specifikke elementer er til stede, kan Meltdown og Spectre bruges af brugerne selv, til at stjæle information fra andre brugere.

I øjeblikket er patcherne udgivet, men det er også et tveægget sværd: det vil gøre gamle maskiner mærkbart langsommere, især gamle pc'er, bærbare computere osv.

Lige nu, er brugere i fare?

Her er nogle gode nyheder: Intel og Google siger, at de ikke har set nogen Meltdown- eller Spectre-angreb gå ud af kontrol. Store virksomheder som Intel, Amazon, Google, Apple og Microsoft udstedte straks rettelser.

Men som nævnt ovenfor har de alle konsekvensen af at bremse enheden noget, nogle rapporter siger at enhedens ydeevne er faldet med op til 30% efter installation af den nye opdatering. Intel tilføjede, at afhængigt af den påtænkte brug af maskinen, vil den bremse mere eller mindre.

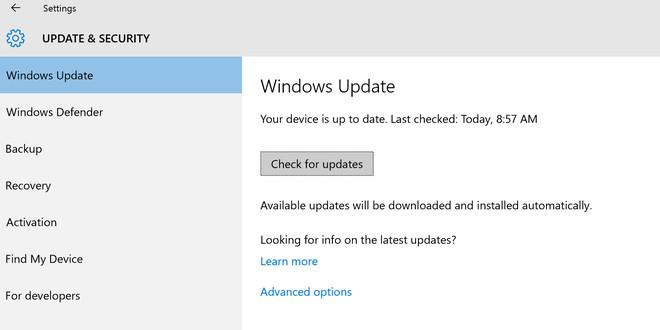

Tidligere angreb Meltdown kun Intel-processorer, men for nylig indrømmede AMD også at have en lignende sikkerhedssårbarhed. Nu kan du ifølge Googles råd beskytte dit system med de seneste softwareopdateringer. Både Linux og Windows 10 operativsystemer har fået deres første opdateringer.

Spectre er tværtimod mange gange farligere end Meltdown. Google sagde, at de var i stand til at eliminere Spectre-angreb på processorchips fra Intel, ARM og AMD, men ifølge dem er der ingen enkel, effektiv løsning.

Det er dog meget svært at drage fordel af Spectre-sikkerhedssårbarheden, så i øjeblikket er ingen stor virksomhed for bekymret over potentialet for et storstilet angreb. Sagen er, at Spectre-sårbarheden udnytter den måde, processorchippen fungerer på, så for helt at eliminere Spectre, har vi brug for en helt ny generation af hardware.

Det er også derfor, den fik navnet Spectre. "Fordi det ikke er let at rette, vil det forfølge os i et stykke tid," står der tydeligt i FAQ-sektionen om Meltdown og Spectre.

Hvad er karakteren af Meltdown og Spectre?

De er ikke "bugs" i systemet. De er MÅDER til at angribe selve den måde, Intel, ARM eller AMD processorer fungerer på. Denne fejl blev opdaget af Googles Project Zero cybersikkerhedslaboratorium.

De studerede omhyggeligt ovenstående chips og fandt en fejl i designet, en fatal fejl, som Meltdown og Spectre kan drage fordel af, og væltede de normale sikkerhedsmetoder for disse processorer.

Specifikt er det "spekulativ udførelse", en behandlingsteknik, der er brugt i Intel-chips siden 1995, og som også er en almindelig databehandlingsmetode på ARM- og AMD-processorer. . Med spekulativ praksis vil chippen dybest set gætte, hvad du er ved at gøre. Hvis de gætter rigtigt, er de et skridt foran dig, hvilket vil få dig til at føle, at maskinen kører mere jævnt. Gætter de forkert, bliver data smidt væk og gættet igen fra begyndelsen.

Project Zero fandt ud af, at der er to vigtige måder at narre selv de mest sikre, omhyggeligt designede applikationer til at lække information, som processoren selv har udledt. Med den rigtige type malware kan skurke få den kasserede information, information der burde være ekstremt hemmelig.

Med et cloud computing-system er disse to angrebsmetoder endnu farligere. På den lagrer et enormt netværk af brugere data. Hvis kun ET link - én bruger bruger et usikret system, er risikoen for dataeksponering af HVER anden bruger meget høj.

Så hvad kan vi gøre for at undgå at blive det link?

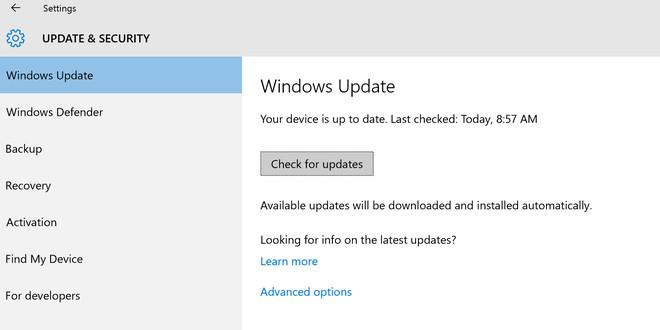

Den første og bedste ting at gøre lige nu er at sikre, at alle dine sikkerhedsrettelser er opdaterede. Store operativsystemer har allerede udgivet opdateringer til disse to Meltdown- og Spectre-sårbarheder. Specifikt er Linux , Android, Apples MacOS og Microsofts Windows 10 alle blevet opdateret. Opdater venligst din enhed med det samme.

Samtidig fortalte Microsoft også Business Insider, at de skyndte sig at komme med en løsning til deres Azure cloud platform. Google Cloud opfordrer også brugere til hurtigt at opdatere deres operativsystemer.

Dybest set få alle dine enheder op til den seneste opdatering. Vent lidt længere, store virksomheder vil frigive nye opdateringer til disse to farlige sårbarheder.

Derudover skal du huske, at Meltdown og Spectre kræver ondsindet kode for at fungere, så download ikke noget - software, mærkelige filer - fra en kilde, der ikke er tillid til.

Hvorfor er min enhed langsom efter en opdatering?

Meltdown og Spectre drager fordel af måden "kerner" - de centrale elementer, kernerne i operativsystemet - interagerer med processoren på. I teorien fungerer disse to ting uafhængigt af hinanden, netop for at forhindre angreb som Meltdown og Spectre i at finde sted. Google har dog bevist, at sådanne nuværende sikkerhedsløsninger ikke er nok.

Derfor skal udviklere af operativsystemer isolere kernen og processoren. Grundlæggende tvinger de dem til at tage en omvej, hvilket kræver lidt mere processorkraft fra maskinen og naturligvis vil maskinen bremse en smule.

Microsoft siger, at Intel-processorer, der er ældre end den to år gamle Skylake-model, vil være mærkbart langsommere. Du skal dog ikke bekymre dig for meget om din enheds behandlingshastighed, da dette muligvis kun er midlertidigt. Efter at Google har annonceret disse to sikkerhedssårbarheder, vil udviklere – både software og operativsystemer, arbejde på at finde mere effektive løsninger.

Konsekvenserne af denne hændelse?

Intel hævder, at Meltdown og Spectre ikke vil sænke deres aktiekurs, da de er ret svære at implementere, og derudover er der ikke dokumenteret nogen angreb (som fællesskabet er klar over).

Google minder dog alle om, at Spectre stadig "hjemsøger" os i lang tid. Teknikken "spekulativ praksis" har været en hjørnesten i processorer i to årtier nu. For at erstatte en sådan platform skal hele processorforsknings- og udviklingsindustrien bruge ressourcer på at skabe en ny, mere sikker platform i fremtiden. Spectre vil få den fremtidige generation af processorer til at få et helt andet ansigt end det, vi ser i dag, de sidste to 20 år.

For at nå dertil skal vi stadig vente længe. Computerbrugere "udskifter" ikke længere deres systemer regelmæssigt, hvilket betyder, at gamle computere står over for en høj risiko for informationslæk. Brugere af mobilenheder står også over for den samme risiko, da antallet af uopdaterede mobilenheder er utallige. Det bliver lettere for Spectre at udvælge mål, da systemer, der ikke er blevet opdateret, er isolerede.

Dette er ikke verdens undergang, men det vil være afslutningen på Intel-, ARM- og AMD-processorernes æra og enden på processordesign og -fremstillingspraksis.

Ifølge genk

Se mere: