Trådløs sikkerhed er ekstremt vigtig. Langt de fleste af os forbinder en mobil enhed, såsom en smartphone, tablet, bærbar computer eller anden enhed, til en router på forskellige tidspunkter i løbet af dagen. Derudover forbinder Internet of Things -enheder også til internettet ved hjælp af WiFi.

De er altid i en aktiv tilstand, altid "lytter" og har altid brug for høj sikkerhed. Det er derfor, WiFi-krypteringstrin er yderst nødvendige. Der er en række forskellige måder at sikre WiFi-forbindelser på . Men hvordan ved brugerne, hvilken WiFi-sikkerhedsstandard der er bedst? Den følgende artikel hjælper dig med at besvare dette spørgsmål.

WEP, WPA, WPA2 og WPA3 - Hvilken er den bedste form for sikkerhed?

Typer af WiFi-sikkerhed

De mest almindelige typer af WiFi-sikkerhed er WEP, WPA og WPA2.

Sammenlign WEP og WPA

Wired Equivalent Privacy (WEP) er den ældste og mindst sikre WiFi-krypteringsmetode. Den måde, WEP beskytter WiFi-forbindelser på, er forfærdelig, så hvis du bruger WEP, skal du ændre denne type sikkerhed med det samme.

Desuden, hvis du bruger en gammel router , der kun understøtter WEP, bør brugerne også opgradere den for bedre sikkerhed og forbindelse.

Hvorfor? Crackers (crackere er mennesker, der er gode til computere, men kun bruger deres talenter til at tjene private interesser ulovligt) har fundet en måde at bryde WEP-kryptering på, og dette gøres nemt ved hjælp af frit tilgængelige værktøjer. I 2005 fremsatte FBI et offentligt argument for at bruge gratis værktøjer til at øge offentlighedens bevidsthed. Næsten alle kan gøre det. Som følge heraf opgav WiFi Alliance officielt WEP-standarden i 2004.

Indtil videre skal brugerne bruge WPA-versionen.

Definitioner af WPA og WPA2

Den tidligere usikre WEP-standard var forløberen til WiFi Protected Access (WPA). WPA er blot et springbræt til WPA2.

Da WEP blev usikker, udviklede WiFi Alliance WPA for at give netværksforbindelser et ekstra lag af sikkerhed, før WPA2 blev udviklet og introduceret. WPA2-sikkerhedsstandarder har altid været ønskværdige mål. Men i 2018 dukkede WPA2 også op

WPA3

I øjeblikket bruger de fleste routere og WiFi-forbindelser WPA2, fordi det stadig er sikkert mod mange sårbarheder i krypteringsstandarden.

Den seneste opgradering til WiFi Protected Access - WPA3 er dog ankommet. WPA3 har adskillige vigtige forbedringer af moderne trådløs sikkerhed, herunder:

- Beskyttelse mod Brute Force-angreb : WPA3 vil beskytte brugere, selvom de bruger svage adgangskoder, mod Brute Force-angreb .

- Offentligt netværkssikkerhed : WPA3 tilføjer kryptering af personlige data, i teorien, kryptering af brugerens forbindelse til det trådløse adgangspunkt, uanset om det er med adgangskode eller ej.

- Internet of Things-sikkerhed : WPA3 kommer på et tidspunkt, hvor udviklere af Internet of Things-enheder er under et enormt pres for at forbedre den underliggende sikkerhed.

- Stærkere kryptering : WPA3 tilføjer meget stærkere 192-bit kryptering, hvilket forbedrer sikkerheden markant.

WPA3 er endnu ikke kommet ind på forbrugerroutermarkedet, selvom det forventes, at dette skulle være sket inden udgangen af 2018. Overgangen fra WEP til WPA og fra WPA til WPA2 tog lang tid, så der er ikke noget at bekymre sig om i øjeblikket .

Desuden skal producenterne frigive enheder, der er bagudkompatible med rettelser, en proces, der kan tage måneder eller endda år.

Sammenlign WPA, WPA2 og WPA3

Udtrykket WiFi Protected Access gentages op til 3 gange. WPA og WPA2 er velkendte, men WPA3 virker lidt mærkeligt, men det vil snart dukke op på routere. Så hvad er forskellen mellem disse 3 typer sikkerhed? Og hvorfor er WPA3 bedre end WPA2?

WPA er sårbar over for angreb

WPA har næsten "ingen chance", når den placeres på vægten med de to andre konkurrenter. På trods af at WPA besidder stærk offentlig nøglekryptering og bruger 256-bit WPA-PSK (Pre-Shared Key), har WPA stadig nogle sårbarheder "nedarvet" fra den gamle WEP-standard (som begge har en fælles sårbar strømkrypteringsstandard, RC4).

Sårbarhederne fokuserer på indførelsen af Temporal Key Integrity Protocol (TKIP).

TKIP i sig selv er et stort skridt fremad, da det bruger et nøglesystem pr. pakke til at beskytte hver datapakke, der sendes mellem enheder. Desværre skal TKIP WPA-implementeringer også tage højde for ældre WEP-enheder.

Det nye TKIP WPA-system "genbruger" nogle aspekter af det sårbare WEP-system, og selvfølgelig er de samme sårbarheder også dukket op i den nye standard.

WPA2 erstatter WPA

WPA2 erstattede officielt WPA i 2006. Men ikke desto mindre var WPA kortvarigt "toppunktet" for WiFi-kryptering.

WPA2 bringer endnu en sikkerheds- og krypteringsopgradering, især introduktionen af Advanced Encryption Standard (AES) til forbruger-WiFi-netværk. AES er betydeligt stærkere end RC4 (fordi RC4 er blevet "knækket" mange gange) og er den sikkerhedsstandard, der anvendes på mange onlinetjenester på nuværende tidspunkt.

WPA2 introducerer også Counter Cipher Mode med Block Chaining Message Authentication Code Protocol, eller CCMP for kort, for at erstatte nutidens sårbare TKIP.

TKIP forbliver en del af WPA2-standarden og giver funktionalitet til kun WPA-enheder.

KRACK WPA2-angreb

KRACK-angrebet var den første sårbarhed fundet i WPA2. Key Reinstallation Attack (KRACK) er et direkte angreb på WPA2-protokollen og svækker desværre enhver WiFi-forbindelse, der bruger WPA2.

I det væsentlige svækker KRACK et nøgleaspekt af WPA2's fire-vejs håndtryk , hvilket gør det muligt for hackere at opsnappe og manipulere genereringen af nye krypteringsnøgler under den sikre forbindelsesproces.

Men selvom KRACK har så kraftige skader, er chancerne for, at nogen bruger dette værktøj til at angribe et hjemmenetværk, meget små.

WPA3: WiFi Alliances svar

WPA3 var lidt sent, men tilbyder meget højere sikkerhed. For eksempel giver WPA3-Personal kryptering til brugere, selvom hackere har "knækket" adgangskoden efter at have oprettet forbindelse til netværket.

Ydermere kræver WPA3, at alle forbindelser bruger Protected Management Frames (PMF). PMF forbedrer i det væsentlige beskyttelsen af privatlivets fred med yderligere sikkerhedsmekanismer til at sikre data.

128-bit AES-standarden forbliver den samme for WPA3 (et vidnesbyrd om dens "varige" sikkerhed). WPA3-Enterprise-forbindelser kræver dog stadig 198-bit AES. WPA3-Personal-brugere vil også have mulighed for at bruge høj-intensitet 198-bit AES.

For at opdage flere nye funktioner i WPA3, se venligst artiklen: Lær om WPA3, den seneste WiFi-sikkerhedsstandard i dag .

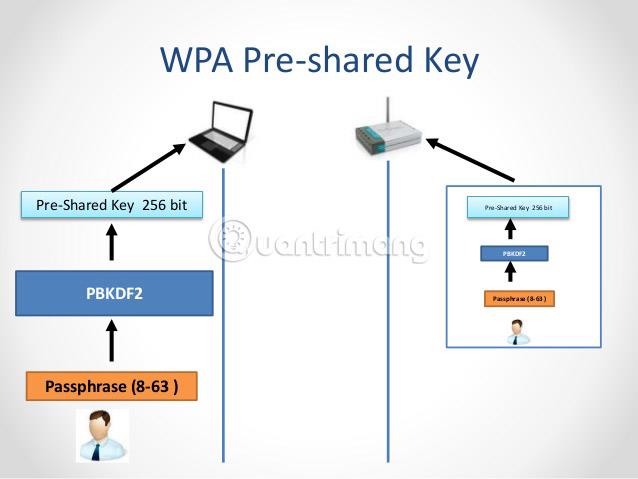

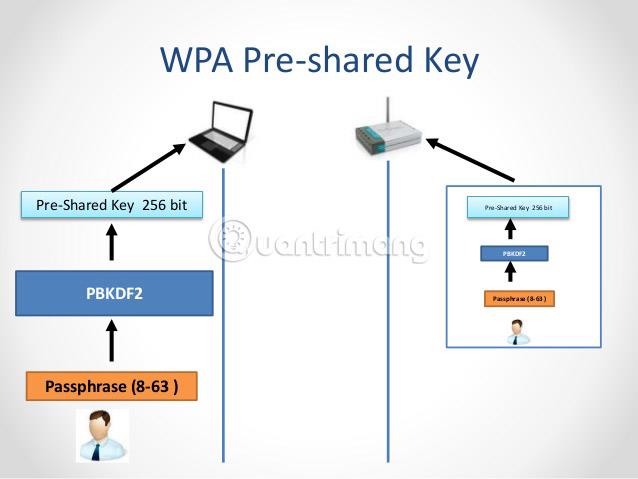

Hvad er WPA2 Pre-Shared Key?

WPA2-PSK står for Pre-Shared Key, også kendt som Personal mode, specifikt til små kontornetværk og hjemmenetværk.

Trådløse routere krypterer netværkstrafik med en nøgle. Med WPA-Personal er denne nøgle den WiFi-adgangssætning, der er sat op på routeren. Før en enhed kan oprette forbindelse til netværket og "forstå" kryptering, skal brugeren indtaste en adgangssætning på den.

Den praktiske svaghed ved WPA2-Personlig kryptering er den svage adgangssætning. Da mange mennesker ofte bruger svage adgangskoder til onlinekonti, er det ikke usædvanligt for dem at bruge tilsvarende svage adgangssætninger til at sikre deres trådløse netværk. Reglen er at bruge stærke adgangskoder til at sikre netværket, ellers kan WPA2 ikke hjælpe meget.

Hvad er WPA3 SAE?

Ved brug af WPA3 vil brugerne bruge en ny nøgleudvekslingsprotokol kaldet Simultaneous Authentication of Equals (SAE). SAE, også kendt som Dragonfly Key Exchange Protocol, en mere sikker nøgleudvekslingsmetode, der adresserer KRACK-sårbarheden.

Specifikt er det modstandsdygtigt over for offline dekrypteringsangreb ved at give Forward-hemmelighed (som er en del af kommunikationsprocessen mellem browseren og serveren over HTTPS-protokollen). Videresend hemmeligholdelse forhindrer angribere i at dekryptere en tidligere optaget internetforbindelse, selvom de kender WPA3-adgangskoden.

Ligeledes bruger WPA3 SAE en peer-to-peer-forbindelse til at etablere udveksling og eliminerer muligheden for, at en ondsindet mellemmand opsnapper nøgler.

Hvad er WiFi Easy Connect?

WiFi Easy Connect er en ny tilslutningsstandard designet til at forenkle levering og konfiguration af WiFi-enheder.

Hvor WiFi Easy Connect giver stærk offentlig nøglekryptering for hver enhed, der føjes til netværket, selv applikationer med ringe eller ingen brugergrænseflade, såsom smarte hjem og IoT-produkter.

For eksempel vil en bruger i et hjemmenetværk udpege en enhed som et centralt konfigurationspunkt. Det centrale konfigurationspunkt skal være en medieenhed, såsom en smartphone eller tablet.

Multimedieenheden bruges derefter til at scanne QR-koden , som igen kører WiFi Easy Connect-protokollen som designet af WiFi Alliance.

Scanning af en QR-kode (eller indtastning af en IoT-enhedsspecifik kode) giver den tilsluttede enhed samme sikkerhed og kryptering som andre enheder på netværket, selvom direkte konfiguration ikke er mulig. WiFi Easy Connect, kombineret med WPA3, vil øge sikkerheden for IoT-netværk og smarte hjemmeenheder.

WiFi-sikkerhed er ekstremt vigtig

I skrivende stund er WPA2 stadig den mest sikre WiFi-krypteringsmetode, da den tager højde for KRACK-sårbarheden. Selvom KRACK bestemt er et problem, især for virksomhedsnetværk, er det usandsynligt, at den gennemsnitlige bruger vil støde på denne type angreb (medmindre du selvfølgelig er en stor chance).

WEP er let revnet, så det bør ikke bruges til noget formål. Desuden, hvis du har enheder, der kun kan bruge WEP-sikkerhed, bør du overveje at udskifte dem for at øge netværkssikkerheden.

Det er også vigtigt at bemærke, at WPA3 ikke på magisk vis dukker op og sikrer alle enheder på et øjeblik. Det er en lang proces at introducere en ny WiFi-krypteringsstandard og anvende den bredt.

Succesraten for dette afhænger af, om netværksudstyrsproducenter generelt og routerproducenter i særdeleshed anvender WPA3 på deres produkter.

Indtil videre bør du fokusere på at beskytte dit netværk med WPA2.

Held og lykke!

Se mere: