Sikring af SSH- forbindelser hjælper dig med at beskytte dit Linux-system og dine data. Systemadministratorer og hjemmebrugere skal også sikre computere med internetadgang. Her er 10 nemme måder at hjælpe dig med at sikre din SSH-server .

Nogle grundlæggende oplysninger om SSH-sikkerhed

SSH står for Secure Shell. SSH-protokollen eller softwareværktøjet giver systemadministratorer og brugere mulighed for at oprette sikre forbindelser til fjerncomputere ved hjælp af denne protokol.

SSH-protokollen er en krypteret protokol designet til at give en sikker forbindelse over et usikkert netværk såsom internettet. SSH i Linux er bygget på den bærbare version af OpenSSH-projektet. Det er implementeret i en klassisk klient-server-model med en SSH-server, der accepterer forbindelser fra SSH-klienter. Klienten bruges til at oprette forbindelse til serveren og eksponere sessionen for fjernbrugere. Serveren accepterer forbindelsen og starter sessionen.

I sin standardkonfiguration vil SSH-serveren "lytte" efter indgående forbindelser på Transmission Control Protocol (TCP), port 22. Da dette er en standardiseret og populær port, er den et mål for aktørers trusler og ondsindede bots.

Ondsindede aktører lancerer bots, der scanner rækker af IP-adresser på udkig efter åbne porte. Det undersøger derefter disse porte for udnyttelige sårbarheder. At tænke, jeg er sikker, der er mange større og bedre mål end mig for skurke at målrette, er helt forkert. Disse bots vælger ikke deres mål baseret på nogen kriterier, de leder bare efter en måde at trænge ind i systemet på.

Du bliver et offer, hvis du ikke sikrer dit system.

Sikkerhedsfriktion

Et sikkerhedsfriktionspunkt er enhver situation, hvor hovedopgaven forhindres eller forsinkes på grund af sikkerhedskrav.

Sikkerhedsfriktion forårsager ubehag (på ethvert niveau) for brugere og andre, når du implementerer sikkerhedsforanstaltninger. Folk, der er nye til computersystemer, kan bekymre sig om, hvorvidt de rent faktisk bliver nødt til at indtaste en adgangskode, hver gang de logger ind på mainframen. For dem er dette også en form for sikkerhedsfriktion.

Indførelse af sikkerhedsforanstaltninger vil ofte omfatte en form for friktion for nogle mennesker. Virksomhedsejere skal betale for disse tiltag. Computerbrugere skal muligvis ændre vaner eller huske forskellige godkendelsesoplysninger og tilføje trin for at oprette forbindelse. Systemadministratorer vil have yderligere arbejde at gøre for at implementere og vedligeholde de nye sikkerhedsforanstaltninger.

Det kan være hurtigt at stramme og låse et Linux- eller Unix-lignende operativsystem. Sikkerhedsforanstaltningerne her er et sæt trin, der er nemme at følge, der vil forbedre computersikkerheden uden behov for tredjepartsapplikationer og dyb firewall- intervention .

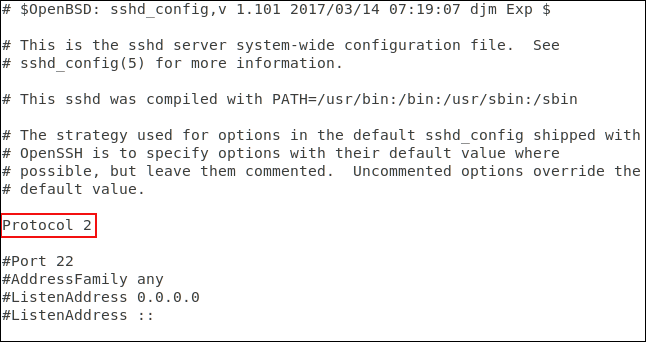

Brug SSH-protokol version 2

I 2006 blev SSH-protokollen opdateret fra version 1 til version 2. Dette er en væsentlig opgradering. Der er mange ændringer og forbedringer, især inden for kryptering og sikkerhed, og version 2 er ikke bagudkompatibel med version 1. For at forhindre forbindelser fra version 1-klienter kan du angive, at computere kun accepterer forbindelser fra version 2.

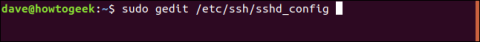

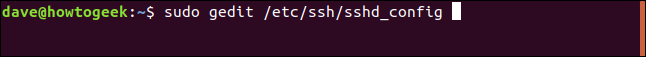

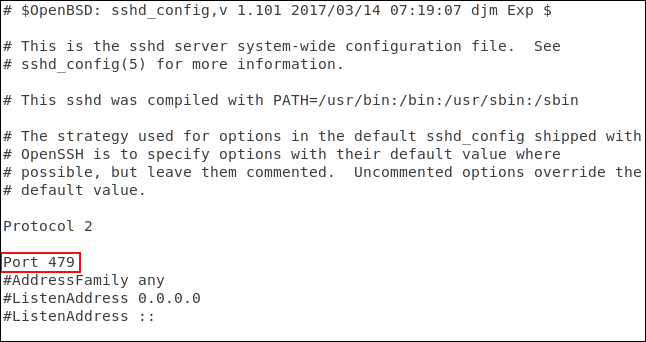

For at gøre dette skal du redigere filen /etc/ssh/sshd_config ved at bruge følgende kommando:

sudo gedit /etc/ssh/sshd_config

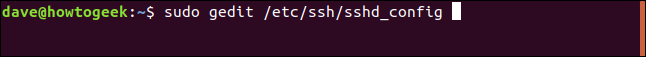

Tilføj følgende linje:

Protocol 2

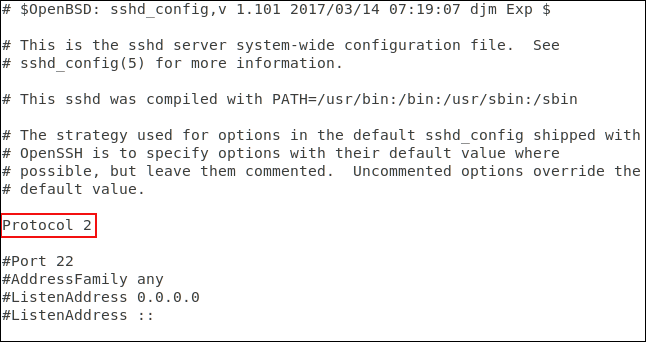

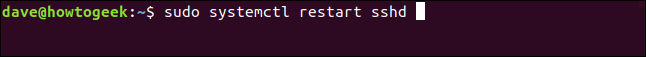

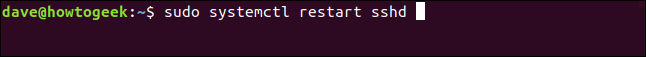

Og gem filen, og genstart derefter SSH-dæmonprocessen ved hjælp af følgende kommando:

sudo systemctl restart sshd

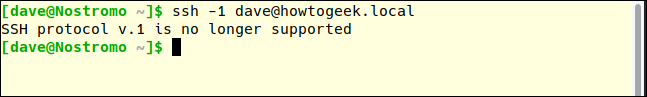

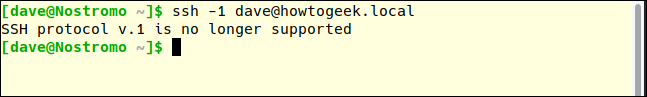

Test den nye opsætning i aktion ved at skifte til en anden maskine og prøve at SSH ind i testmaskinen. Vi vil bruge muligheden -1 (protokol 1) til at tvinge ssh-kommandoen til at bruge protokolversion 1.

ssh -1 [email protected]

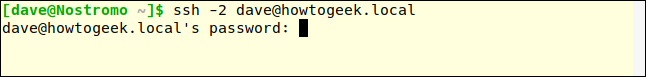

Anmodning om forbindelse afvist. Sørg for, at du stadig kan oprette forbindelse til protokol 2. Vi bruger -2 (protokol 2) til at teste.

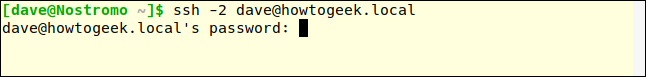

ssh -2 [email protected]

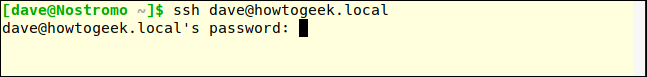

Det faktum, at SSH-serveren beder om en adgangskode, er et positivt tegn på, at forbindelsen er oprettet, og at du interagerer med serveren. Moderne SSH-klienter vil som standard bruge protokol 2, vi behøver ikke at angive protokol 2, forudsat at klienten er opdateret.

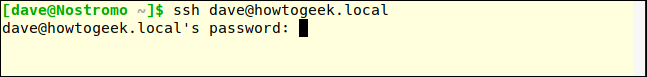

ssh [email protected]

Forbindelsen er blevet accepteret.

Undgå port 22

Port 22 er standardporten til SSH-forbindelser. Hvis en anden port bruges, tilføjer den en smule Security Through Obscurity (STO) til dit system. Sikkerhed gennem tvetydighed bør aldrig betragtes som en reel sikkerhedsforanstaltning. Faktisk undersøger nogle smartere angrebsbots alle åbne porte og beslutter, hvilken service de udfører, i stedet for at stole på en simpel søgeliste over porte og antage, at de leverer en service. Men brug af en ikke-standard port kan hjælpe med at reducere dårlig trafik på port 22.

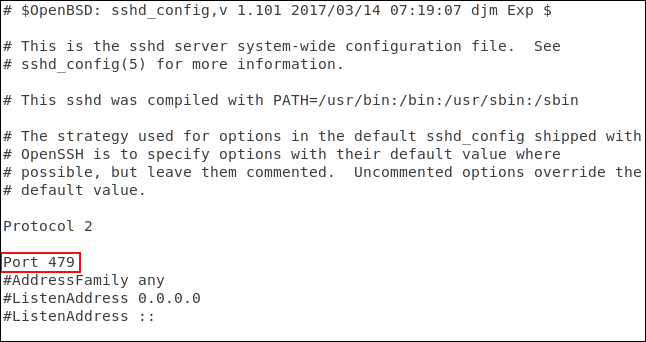

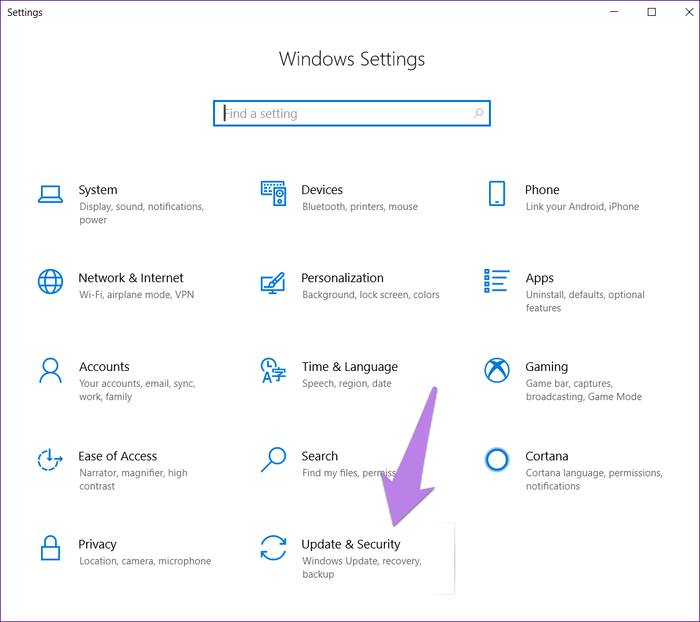

For at konfigurere en ikke-standard port skal du redigere SSH-konfigurationsfilen som ovenfor.

Slet # i begyndelsen af portlinjen og erstat 22 med nummeret efter eget valg. Gem konfigurationsfilen og genstart SSH-dæmonen.

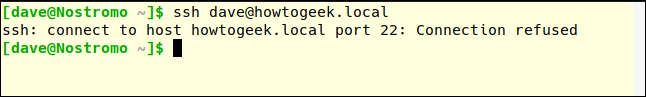

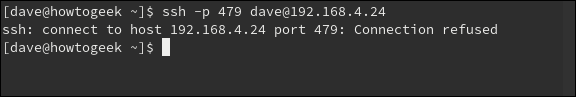

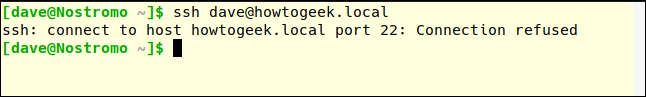

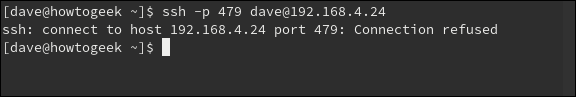

På en anden computer vil vi bruge ssh-kommandoen til at oprette forbindelse til serveren. Standard ssh-kommandoen bruger port 22:

ssh [email protected]

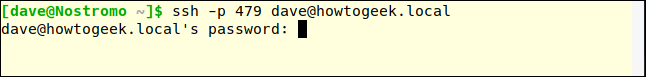

Tilslutning afvist. Prøv igen og angiv port 470 ved hjælp af –p (port) mulighed:

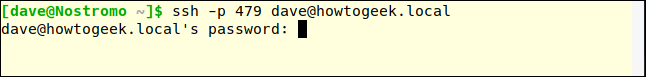

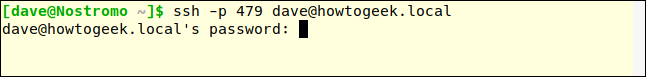

ssh -p 479 [email protected]

Forbindelsen bekræftet.

Tilslut filteret med TCP Wrappers

TCP Wrappers er en letforståelig adgangskontrolliste. Det giver dig mulighed for at afvise og tillade forbindelser baseret på karakteristika for forbindelsesanmodningen, såsom IP-adresse eller værtsnavn. TCP Wrappers bør bruges sammen med, ikke i stedet for, en korrekt konfigureret firewall.

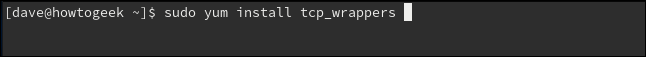

TCP Wrappers leveres forudinstalleret på Ubuntu 18.04 LTS- maskiner . Det skal installeres på Manjaro 18.10 og Fedora 30.

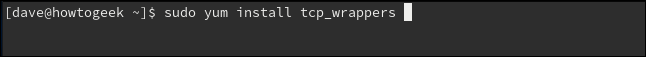

For at installere på Fedora, brug følgende kommando:

sudo yum install tcp_wrappers

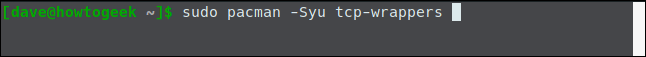

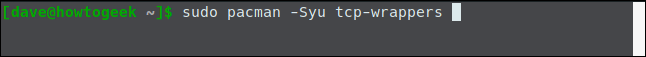

For at installere på Manjaro, brug denne kommando:

sudo pacman -Syu tcp-wrappers

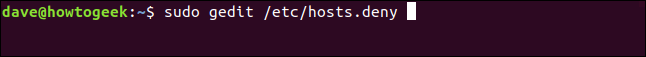

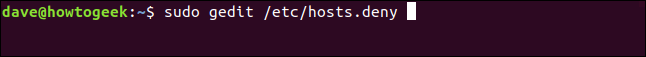

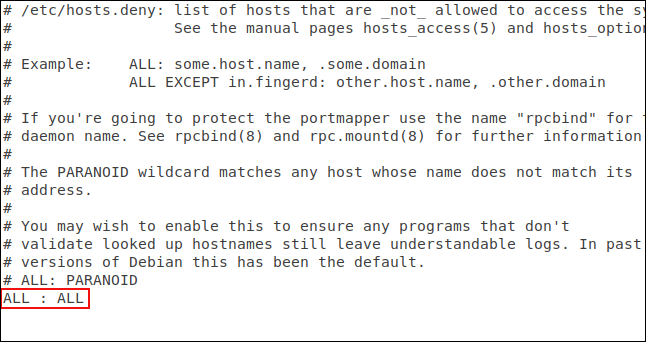

Der er to filer inkluderet, en fil indeholder tilladelseslisten og en fil indeholder afvisningslisten. Rediger afvisningslisten ved hjælp af følgende kommando:

sudo gedit /etc/hosts.deny

Ovenstående kommando åbner gedit-editoren med filen, der nægter at indlæse i den.

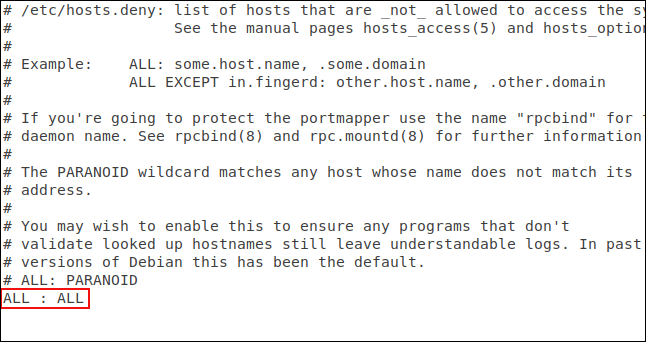

Du skal tilføje linjen:

ALL : ALL

Og gem filen. Denne linje vil blokere al uautoriseret adgang. Nu skal vi give tilladelser til de forbindelser, du vil acceptere. For at gøre det skal du redigere tilladelsesfilen:

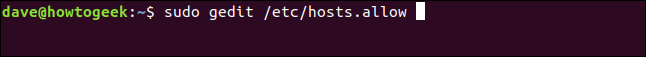

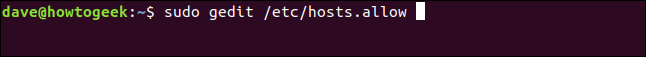

sudo gedit /etc/hosts.allow

Ovenstående kommando åbner gedit-editoren med den downloadbare fil i den.

Vi har tilføjet SSH-dæmonens navn, SSHD, og IP-adressen på den computer, der gør det muligt at oprette forbindelse. Gem filen og se, om begrænsningerne og tilladelserne er i kraft.

Først vil du prøve at oprette forbindelse fra en computer, der ikke er i filen hosts.allow:

Tilslutning afvist. Vi vil forsøge at oprette forbindelse fra en maskine med IP-adressen 192.168.4.23:

Forbindelse accepteret.

Eksemplet her tillader kun at tilslutte én maskine. TCP-indpakninger er ret fleksible, det understøtter værtsnavne, jokertegn og undernetmasker til at acceptere forbindelser fra IP-adresseområder.

Afvis forbindelsesanmodninger uden adgangskode

Selvom det ikke er godt, kan Linux-systemadministratorer oprette brugerkonti uden adgangskoder. Det betyder, at der ikke kræves adgangskode til fjernforbindelser fra denne konto. Disse forbindelser vil blive accepteret, men ikke godkendt.

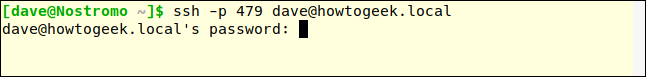

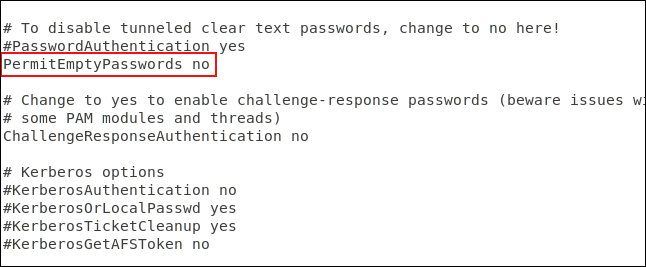

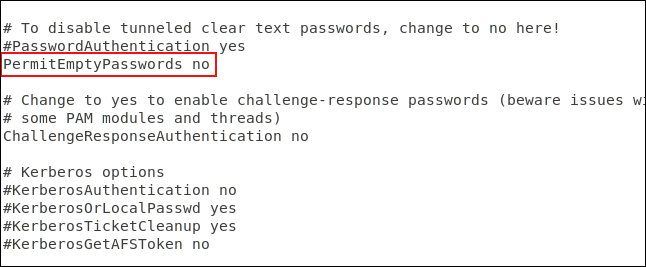

Standardindstillingen for SSH accepterer forbindelsesanmodninger uden adgangskode. Vi kan nemt ændre det og sørge for, at alle disse forbindelser er godkendt.

Du skal redigere SSH-konfigurationsfilen.

Rul ned i filen, indtil du ser linjen, der siger #PermitEmptyPasswords no . Slet # i begyndelsen af linjen, og gem filen. Genstart SSH-dæmonen.

Brug SSH-nøgler i stedet for adgangskoder

SSH-nøgler giver en sikker måde at logge ind på en SSH-server. Adgangskoder kan blive knækket, gættet eller brute-forced . SSH-nøgler er ikke sårbare over for disse typer angreb.

Når du genererer en SSH-nøgle, opretter du et nøglepar. Den ene er den offentlige nøgle, og den anden er den private nøgle. Den offentlige nøgle er installeret på de servere, du vil oprette forbindelse til. Den private nøgle opbevares sikkert på din computer.

SSH-nøgler gør det muligt at oprette forbindelser uden adgangskode, hvilket er mere sikkert end forbindelser, der bruger adgangskodegodkendelse.

Når du foretager en forbindelsesanmodning, bruger fjerncomputeren en kopi af den offentlige nøgle til at oprette en krypteret besked sendt tilbage til computeren. Da den er krypteret med den offentlige nøgle, kan computeren dekryptere den med den private nøgle.

Computeren udtrækker derefter nogle oplysninger fra beskeden, krypterer den og sender den tilbage til serveren. Hvis serveren kan dekryptere den med en kopi af den offentlige nøgle. Hvis oplysningerne i meddelelsen stemmer overens med det, serveren sendte dig, vil forbindelsen blive bekræftet.

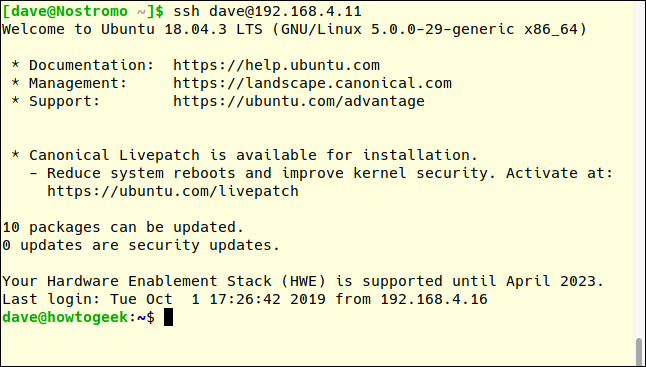

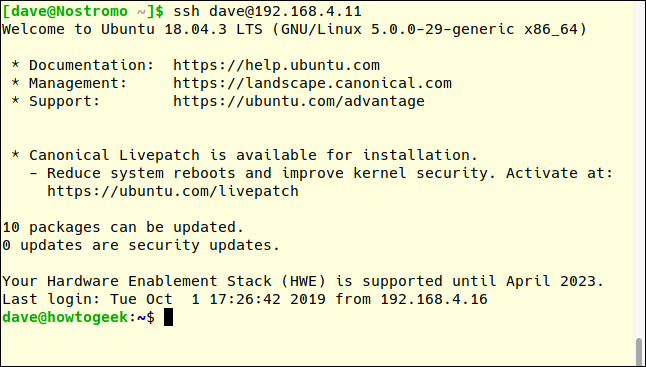

Her oprettes forbindelsen til serveren på 192.168.4.11 af brugeren med SSH-nøglen. Bemærk, at de ikke bliver bedt om at indtaste en adgangskode.

ssh [email protected]

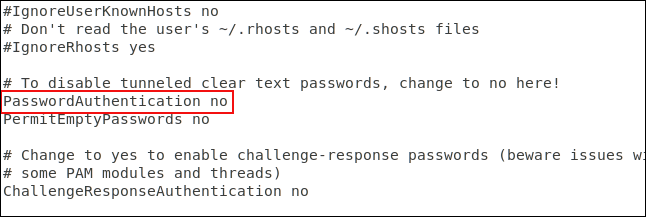

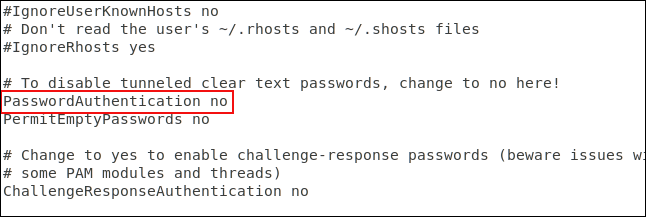

Deaktiver adgangskodegodkendelse fuldstændigt

Du kan helt deaktivere adgangskodegodkendelse, hvis du bruger SSH-nøgler. Vi skal redigere SSH-konfigurationsfilen.

Rul ned i filen, indtil du ser linjen, der begynder med #PasswordAuthentication yes . Slet # i begyndelsen af linjen, skift ja til nej og gem filen. Genstart SSH-dæmonen.

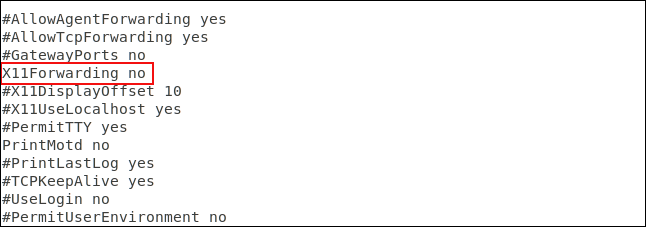

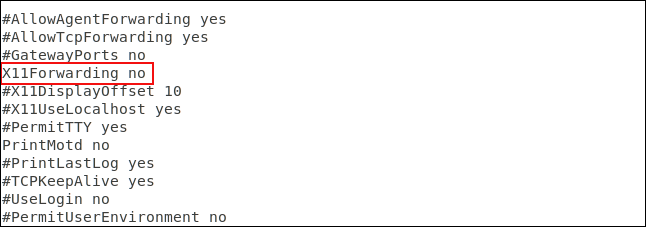

Deaktiver X11-videresendelse

X11-videresendelse giver fjernbrugere mulighed for at køre grafiske applikationer fra din server over en SSH-session, men udnyttes let af dårlige aktører. Det er bedre at slå det fra ved at redigere SSH-konfigurationsfilen.

Rul ned i filen, indtil du ser linjen #X11Videresendelse nej , slet # i begyndelsen af linjen og gem filen. Genstart SSH-dæmonen.

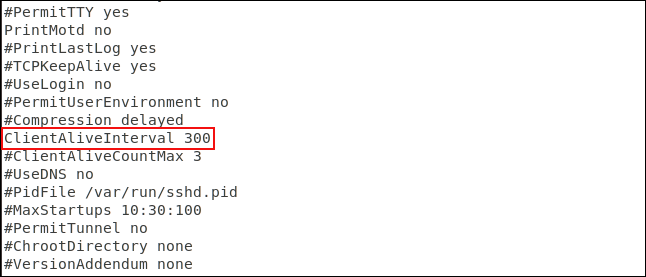

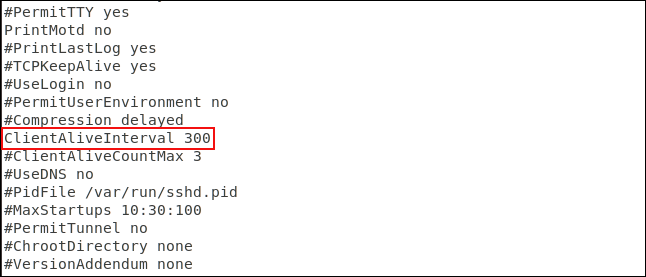

Indstil værdi for inaktiv timeout

Hvis der etableres en SSH-forbindelse med en computer, og der ikke er aktivitet på den i en periode, kan dette udgøre en sikkerhedsrisiko.

Derfor bør du sætte en timeout-grænse. SSH-forbindelsen afbrydes, hvis der ikke er aktivitet inden for tidsfristen. Endnu en gang skal vi redigere SSH-konfigurationsfilen.

Rul ned i filen, indtil du ser linjen, der begynder med #ClientAliveInterval 0 . Fjern # i begyndelsen af linjen, skift tallet 0 til den ønskede værdi. Normalt sætter folk den til 300 sekunder, hvilket er 5 minutter. Gem filen og genstart SSH-dæmonen.

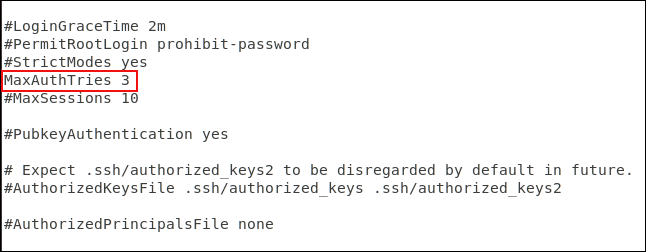

Indstil en grænse for antallet af adgangskodeindtastninger

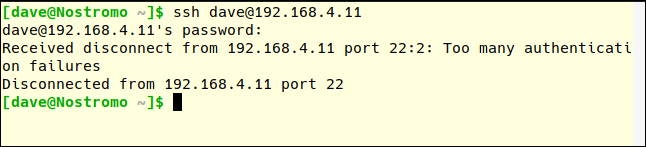

At definere en grænse for antallet af bekræftelser kan hjælpe med at forhindre gættekoder og brute-force-angreb. Efter det angivne antal godkendelsesanmodninger vil brugeren blive afbrudt fra SSH-serveren. Som standard er der ingen grænse for antallet af adgangskodeforsøg, men du kan redigere det i SSH-konfigurationsfilen.

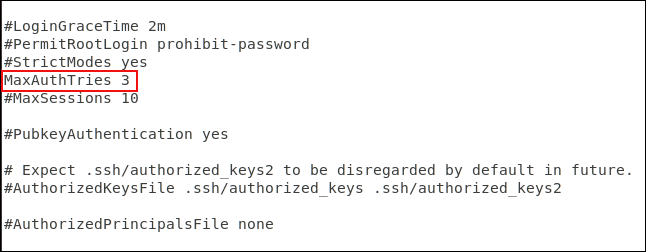

Rul ned i filen, indtil du ser linjen, der starter med #MaxAuthTries 0 . Fjernelse af # i begyndelsen af linjen ændrer tallet til den ønskede værdi. Du kan indstille den til 3. Gem filen, når du foretager ændringer, og genstart SSH-dæmonen.

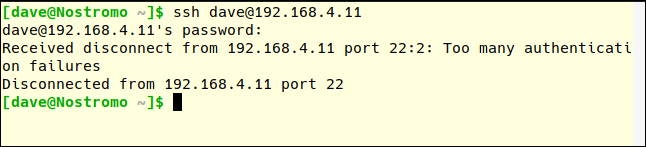

Du kan teste dette ved at prøve at oprette forbindelse og indtaste den forkerte adgangskode.

Bemærk, MaxAuthTries-tallet er mere end det antal forsøg, som brugeren har tilladelse til. Efter to mislykkede forsøg afbrydes du, hvilket betyder, at MaxAuthTries er sat til 3.

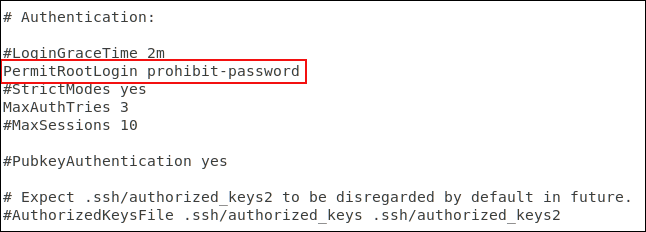

Deaktiver root-login

Du rådes til ikke at logge ind som root, bare bruge som en normal bruger på Linux og bruge sudo til at udføre handlinger, der kræver root-tilladelser. Du bør heller ikke tillade root at logge ind på SSH-serveren. Kun normale brugere har tilladelse til at oprette forbindelse. Hvis de skal udføre en opgave på administrativt niveau, kan de også bruge sudo. Hvis du skal tillade root-brugeren at logge på, kan du tvinge dem til at bruge en SSH-nøgle.

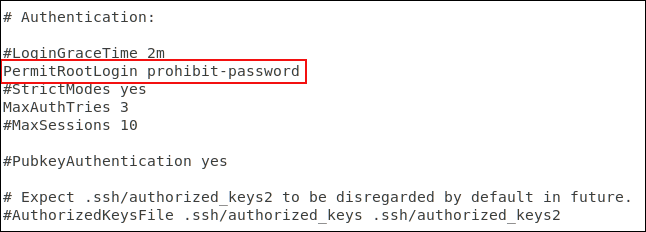

Rediger konfigurationsfilen for at deaktivere root-login.

Rul ned i filen, indtil du ser linjen, der begynder med #PermitRootLogin prohibit-password , slet # i begyndelsen af linjen.

- Hvis du vil forhindre root i at logge ind, skal du udskifte prohibit-password med no.

- Hvis du tillader root at logge ind, men tvinger brugen af en SSH-nøgle, skal du lade prohibit-password være intakt.

Gem ændringer og genstart SSH-dæmonen.

Sidste skridt

Selvfølgelig, hvis du ikke har brug for SSH kørende på din computer, skal du slukke den med følgende kommando:

sudo systemctl stop sshd

sudo systemctl disable sshd

Ønsker dig succes!