Processen med at identificere nye og nye cybersikkerhedstrusler slutter aldrig - og i juni 2023 opdagede BitDefender Labs et stykke malware-målretningssystemer, der bruger netværksforbindelser. fjernskrivebordsforbindelse fra 2022.

Hvis du bruger Remote Desktop Protocol (RDP) , er det vigtigt at afgøre, om du er et mål, og om dine data er blevet stjålet. Heldigvis er der flere metoder, du kan bruge til at forhindre infektion og fjerne RDStealer fra din pc.

Hvad er RDStealer? Hvordan blev du målrettet?

RDStealer er malware, der forsøger at stjæle legitimationsoplysninger og data ved at inficere en RDP-server og overvåge dens fjernforbindelser. RDStealer er implementeret med Logutil, en bagdør , der bruges til at inficere fjernskriveborde og tillade vedvarende adgang gennem RDStealer-installationen på klientsiden.

Hvis malwaren registrerer, at en ekstern maskine er forbundet til serveren, og Client Drive Mapping (CDM) er aktiveret, vil malwaren scanne indholdet på maskinen og lede efter filer såsom fortrolige databaser. KeePass-adgangskode, browsergemt adgangskode og SSH privat nøgle. Den indsamler også tastetryk og udklipsholderdata.

RDStealer kan målrette dit system, uanset om det er server- eller klientsiden. Når RDStealer inficerer et netværk, opretter den ondsindede filer i mapper såsom "%WinDir%\System32" og "%PROGRAM-FILES%" , der typisk udelukkes under systemdækkende malware-scanninger.

Ifølge Bitdefender spredes malwaren gennem flere vektorer. Ud over CDM-angrebsvektoren kan RDStealer-infektioner stamme fra inficerede webreklamer, ondsindede vedhæftede filer i e-mail og Social Engineering- kampagner . Gruppen ansvarlig for RDStealer ser ud til at være særlig sofistikeret, så nye angrebsvektorer - eller forbedrede former for RDStealer - kan dukke op i fremtiden.

Hvis du bruger fjernskrivebord via RDP, er din sikreste indsats at antage, at RDStealer har inficeret dit system. Selvom virussen er for smart til let at blive identificeret manuelt, kan du forhindre RDStealer ved at forbedre sikkerhedsprotokollerne på din server og klientsystemer og ved at udføre scanninger af hele systemets virus uden unødvendige undtagelser.

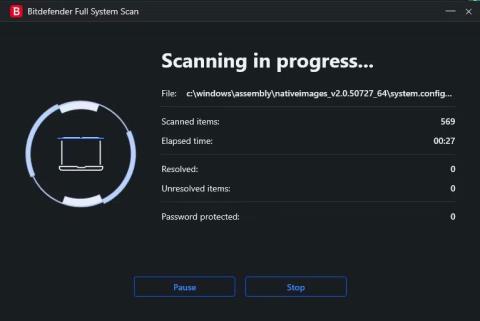

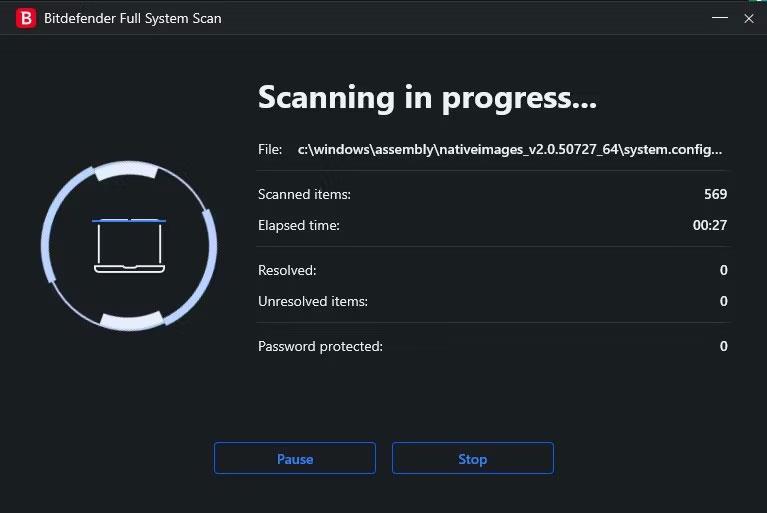

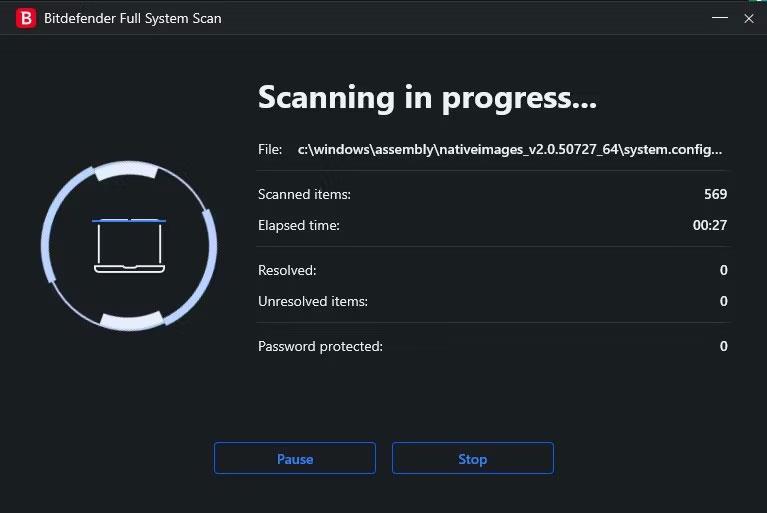

Udfør en fuld systemscanning i Bitdefender

Du er særligt sårbar over for RDStealer, hvis du bruger et Dell-system, da det ser ud til specifikt at målrette mod computere fremstillet af Dell. Malwaren er bevidst designet til at skjule sig selv i mapper såsom "Program Files\Dell\CommandUpdate" og bruge kommando-og-kontrol-domæner såsom "dell-a[.]ntp-update[. ]com".

Beskyt fjernskrivebordet mod RDSealer

Det vigtigste, du kan gøre for at beskytte dig mod RDSealer, er at være forsigtig, når du surfer på nettet. Selvom der ikke er mange detaljer om, hvordan RDStealer spredes ud over RDP-forbindelser, skal man være forsigtig med at undgå næsten enhver infektionsvektor.

Brug multifaktorgodkendelse

Du kan forbedre sikkerheden for RDP-forbindelser ved at implementere bedste praksis såsom multi-factor authentication (MFA). Ved at kræve en sekundær godkendelsesmetode for hvert login kan du forhindre mange typer af RDP-angreb. Andre bedste praksisser, såsom implementering af netværksniveaugodkendelse (NLA) og brug af VPN'er , kan også gøre dit system mindre attraktivt og sårbart over for kompromittering.

Krypter og sikkerhedskopier data

RDStealer stjæler effektivt data - og udover almindelig tekst fundet i udklipsholderen og hentet fra keylogging, søger den også i filer såsom KeePass Password Databases. Selvom der ikke er nogen positive sider ved stjålne data, kan du være sikker på, at stjålne data er svære at håndtere, hvis du er omhyggelig med at kryptere dine filer.

Kryptering af filer er en forholdsvis enkel opgave med de rigtige instruktioner. Det er også ekstremt effektivt til at beskytte filer, da hackere skal igennem en vanskelig proces for at dekryptere krypterede filer. Selvom det er muligt at dekryptere filer, er der større sandsynlighed for, at hackere bevæger sig videre til lettere mål – og som følge heraf er du fuldstændig kompromisløs. Udover kryptering bør du også jævnligt sikkerhedskopiere dine data for at undgå at miste adgang senere.

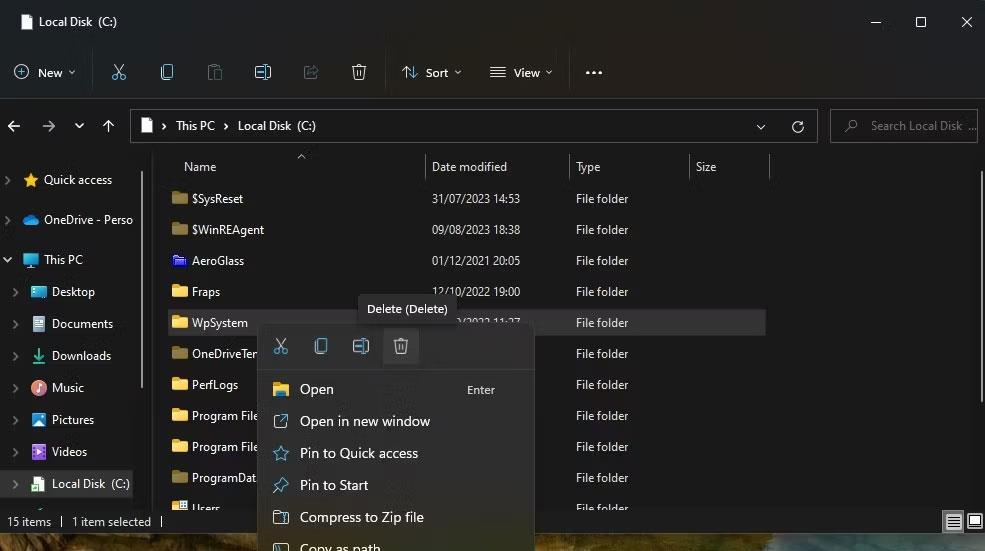

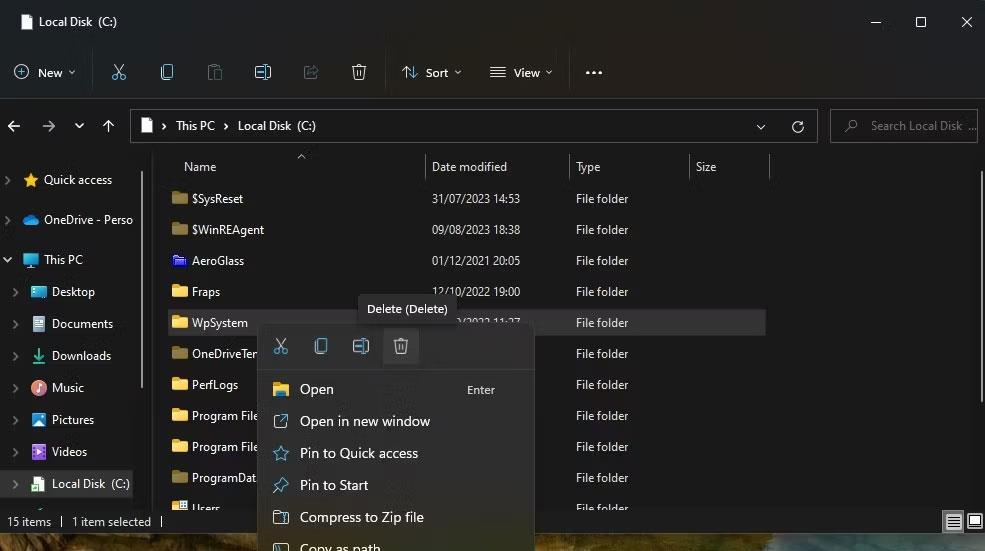

Konfigurer antivirussoftware korrekt

Det er også vigtigt at konfigurere antivirussoftware korrekt, hvis du vil beskytte dit system. RDStealer udnytter det faktum, at mange brugere vil udelukke hele mapper i stedet for specifikt foreslåede filer ved at oprette ondsindede filer i disse mapper. Hvis du vil have din antivirussoftware til at finde og fjerne RDStealer, skal du ændre undtagelserne til kun at inkludere specifikt anbefalede filer.

Administrer antivirus-undtagelser i Bitdefender

Til reference opretter RDStealer ondsindede filer i mapper (og deres respektive undermapper), herunder:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\sikkerhed\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md lagringssoftware\md konfigurationsværktøj\

Du bør justere dine virusscanningsekskluderinger i henhold til retningslinjerne anbefalet af Microsoft. Ekskluder kun de specifikke filtyper og mapper på listen, og udelad ikke overordnede mapper. Bekræft, at din antivirussoftware er opdateret, og gennemfør en komplet systemscanning.

Opdater de seneste sikkerhedsnyheder

Selvom Bitdefender-udviklingsteamet har gjort det muligt for brugere at beskytte deres systemer mod RDStealer, er det ikke den eneste malware, du skal bekymre dig om - og der er altid muligheden for, at den vil udvikle sig på nye måder og overraske. Et af de vigtigste skridt, du kan tage for at beskytte dine systemer, er at holde dig informeret om de seneste nyheder om nye cybersikkerhedstrusler.