Hackere bruger mange forskellige måder at forblive anonyme på, mens de hacker , men det skal siges, at fuldstændig anonymitet er utænkeligt, men hackere kan være sikre og anonyme til en vis grad og sikre omvendt sporing. Det er meget vanskeligt. Nedenfor er nogle metoder til at hjælpe hackere med at forblive anonyme, mens de bryder ind i visse systemer.

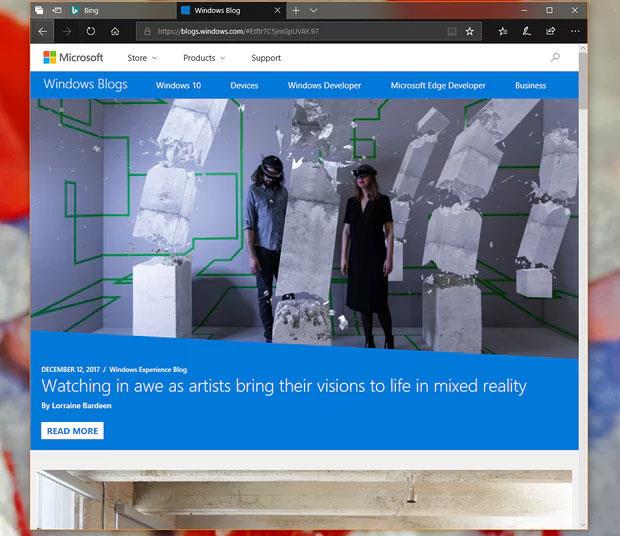

1. Brug ikke Windows

Windows er fuld af sårbarheder, der kan udnyttes. Hver måned udgiver Microsoft sikkerhedsrettelser med de seneste rettelser. Disse sårbarheder kan tillade spyware at infiltrere og helt omgå alle dine anonymitetsbestræbelser. Enhver hacker, der ønsker at forblive anonym, undgår Windows som pesten. I stedet bruger de sikre open source-operativsystemer, såsom Tails og Whonix.

2. Forbind ikke direkte til internettet

Undgå, at folk sporer din rigtige IP-adresse ved at bruge VPN- og TOR -tjenester .

VPN giver brugerne mulighed for at oprette en privat tunnel. Enhver, der forsøger at spionere fra internettet, kan kun se adressen på VPN-serveren, som kan være en server placeret i et hvilket som helst land i den verden, du vælger.

TOR er et helt netværk af noder, der dirigerer din trafik. Hver knude i transmissionsstien kender kun IP'en for den forrige knude. Endelig passerer trafik gennem det almindelige internet fra en af disse knudepunkter, kaldet et udgangspunkt. Den mest idiotsikre tilgang er at kombinere de to og bruge en VPN, før du går ind i TOR.

Derudover bruger hackere også proxy-kæder, som gør det muligt for hackere at dirigere deres trafik gennem en række proxy-servere og forblive anonyme ved at gemme sig bag dem. Faktisk får det proxyserverne til at videresende hackerens anmodning, så det ser ud til, at anmodningen kommer fra proxyserveren og ikke fra hackerens servere. Hackere får faktisk trafik til at gå gennem proxyer og dermed ændres deres IP flere gange og den originale IP vises ikke.

3. Brug ikke en rigtig e-mailadresse

Brug i stedet anonyme e-mail-tjenester eller remailere. Anonyme e-mail-tjenester giver dig mulighed for at sende e-mail til nogen uden at efterlade spor, især hvis det kombineres med VPN- eller TOR-adgang. Remailer er en tjeneste, hvor du kan bruge din rigtige e-mail-konto til at sende e-mails, og den vil videresende den besked i anonym tilstand. Nogle remailere kan endda sende e-mails igen, men dette kan være en "slå dig på ryggen" handling. Det kan registrere din fysiske adresse, men remaileren kan tilføje yderligere lag af anonymitet for sikkerheden.

4. Brug ikke Google

Google sporer alt, hvad du gør for at vise deres annoncer, som brugerne kan klikke på. Der er mange måder at udnytte denne nyttige søgemaskine på uden at efterlade din identitet, såsom StartPage-tjenesten til google-resultater uden at gemme IP-adresser, cookies eller søgeresultater. DuckDuckGo er også en lignende tjeneste.

Derudover er Tor Browser også et smart valg. Når du bruger denne browser, får trafik- eller datapakker, der stammer fra computeren, at passere gennem et bestemt punkt kaldet en node. I løbet af hele processen med at anmode om et bestemt websted, vil IP-adressen blive ændret mange gange, og det er umuligt at bestemme din IP-adresse på grund af de krypteringslag, som browseren har skabt. Derfor kan hackere surfe anonymt på internettet. Derudover giver Tor-browseren dig også adgang til Dark Web eller skjult web.

5. Brug ikke offentlig Wifi

Der er to problemer her, det ene er, at unikke MAC-adresser vil blive opdaget af routere i offentligheden, selvom du kan undgå dette ved at bruge MAC-spoofing. Hvis du nogensinde bliver sporet tilbage til din rigtige MAC-adresse, kan den originale computer findes, plus butikkens CCTV kan optage billeder, og din identitet vil blive sporet. For det andet er Wifi-angreb meget almindelige, man-in-the-middle-angrebsteknikker via Wifi vil afsløre alle dine anonymitetsbestræbelser. Andre hackere skal dog være på det samme fysiske Wifi-netværk for at kende din identitet.

6. Brug Macchanger

MAC står for Media Access Control. At skifte Mac er en af de ting, hackere skal gøre for at forblive anonyme. Hver enhed har en unik MAC-adresse leveret af de respektive producenter. Datapakkerne, der overføres, har en kilde-MAC-adresse og en destinations-MAC-adresse. Nu, hvis datapakken opsnappes eller spores, kan MAC-adressen identificeres, og hackeren kan nemt spores. Derfor ændrer hackere ofte deres MAC-adresser, før de udfører angreb.

Rigtige hackere kan tilføje flere sikkerhedslag for at anonymisere deres aktiviteter. De seks måder ovenfor er dog de mest nyttige.

Se mere: