Malware na routerech, síťových zařízeních a internetu věcí je stále častější. Většina z nich infikuje zranitelná zařízení a patří k velmi výkonným botnetům. Směrovače a zařízení internetu věcí (IoT) jsou vždy napájené, vždy online a čekají na pokyny. A botnety toho využívají k útoku na tato zařízení.

Ale ne každý malware ( malware ) je stejný.

VPNFilter je destruktivní malware, který útočí na směrovače, zařízení internetu věcí a dokonce i na některá zařízení připojená k síti (NAS). Jak zjistíte, zda jsou vaše zařízení infikována malwarem VPNFilter? A jak to můžete odstranit? Pojďme se na VPNFilter podívat blíže prostřednictvím následujícího článku.

Co je Malware VPNFilter? Jak to odstranit?

Co je VPNFilter?

VPNFilter je sofistikovaná modulární varianta malwaru, která primárně cílí na síťová zařízení od řady výrobců a také na zařízení NAS. VPNFilter byl původně nalezen na síťových zařízeních Linksys , MikroTik, NETGEAR a TP-Link a také na zařízeních QNAP NAS s přibližně 500 000 infekcemi v 54 zemích.

Výzkumný tým VPNFilter, Cisco Talos, nedávno aktualizoval podrobnosti týkající se tohoto malwaru, které ukazují, že síťová zařízení od výrobců, jako jsou ASUS, D-Link, Huawei, Ubiquiti, UPVEL a ZTE, aktuálně vykazují známky infekce VPNFilterem. V době psaní tohoto článku však nebyla ovlivněna žádná síťová zařízení Cisco.

Tento malware je na rozdíl od většiny ostatních malwarů zaměřených na IoT, protože přetrvává i po restartování systému, což ztěžuje jeho odstranění. Zvláště zranitelná jsou zařízení, která používají svá výchozí přihlašovací pověření nebo zranitelnosti zero-day (neznámé zranitelnosti počítačového softwaru), které nejsou pravidelně aktualizovány firmwarem .

Co dokáže VPNFilter?

VPNFilter je „multimodulový, multiplatformní“, který může poškodit a zničit zařízení. Kromě toho se také může stát znepokojivou hrozbou, protože shromažďuje uživatelská data. VPNFilter funguje v několika fázích.

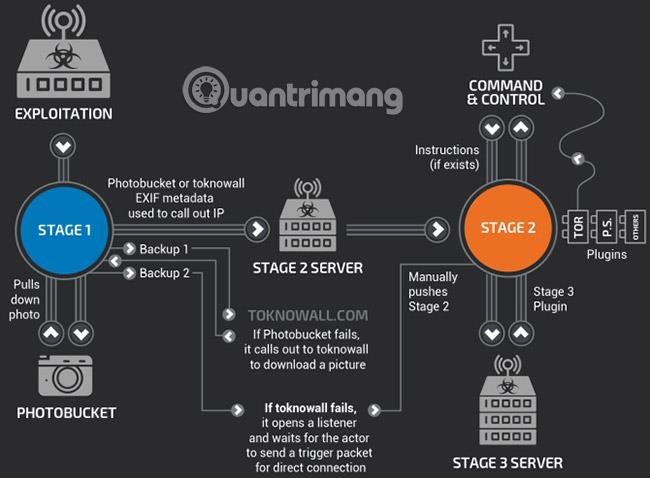

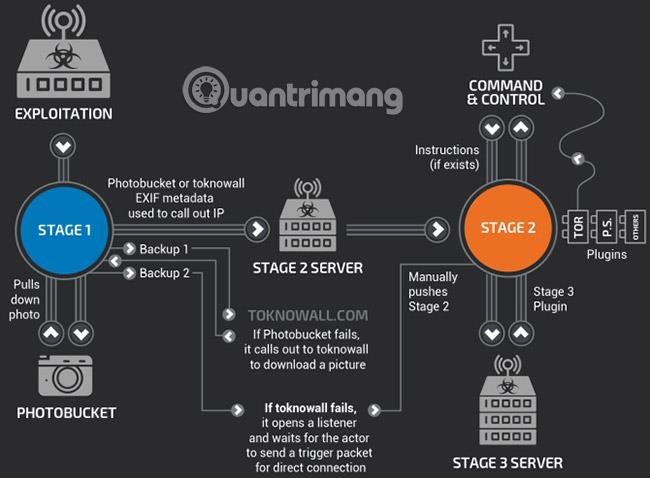

Fáze 1 : VPNFilter ve fázi 1 vytvoří místo přistání na zařízení, kontaktuje server velení a řízení (C&C) za účelem stažení dalších modulů a čeká na pokyny. Fáze 1 má také několik vestavěných nepředvídaných událostí pro umístění fáze 2 C&C v případě změn infrastruktury během implementace. Malware VPNFilter fáze 1 může také přežít restartování, což z něj činí velmi nebezpečnou hrozbu.

Fáze 2 : VPNFilter ve fázi 2 po restartu nepřetrvává, ale v této fázi má mnoho funkcí. Fáze 2 může shromažďovat osobní údaje, provádět příkazy a zasahovat do správy zařízení. Navíc v praxi existují různé verze fáze 2. Některé verze jsou vybaveny destruktivním modulem, který přepíše oddíl firmwaru zařízení a poté se restartuje, aby bylo zařízení nepoužitelné (v podstatě deaktivuje malware). konfigurace routeru, zařízení IoT nebo NAS ).

Fáze 3 : Moduly VPNFilter ve fázi 3 fungují jako zásuvné moduly pro fázi 2 a rozšiřují funkčnost VPNFilter. Modul, který funguje jako sniffer paketů , shromažďuje příchozí provoz na zařízení a krade přihlašovací údaje. Jiný typ umožňuje malwaru stupně 2 bezpečnou komunikaci pomocí Tor . Cisco Talos také našel modul, který do provozu procházejícího zařízením vstřikoval škodlivý obsah, což znamená, že hackeři by mohli dále využívat další připojená zařízení prostřednictvím routerů, IoT nebo NAS zařízení.

Moduly VPNFilter navíc „umožňují krádež přihlašovacích údajů k webu a monitorování protokolů Modbus SCADA“.

Extrahujte IP adresu serveru

Další zajímavou (ale ne nově objevenou) funkcí malwaru VPNFilter je jeho použití online služeb pro sdílení fotografií k nalezení IP adresy jeho C&C serveru. Analýza Talos zjistila, že malware ukazuje na sérii adres URL Photobucket. Malware stáhne první obrázek z referenční galerie URL a extrahuje IP adresu serveru skrytou v metadatech obrázku.

IP adresa „je extrahována z 6 celočíselných hodnot zeměpisné šířky a délky GPS v informacích EXIF “. Pokud se to nezdaří, malware 1. fáze se vrátí do své běžné domény (toknowall.com – více o tom níže), aby si stáhl obrázek a pokusil se o stejný proces.

Cílené je čichání paketů

Talosova aktualizační zpráva ukazuje některé zajímavé podrobnosti o modulu VPNFilter packet sniffing. Namísto toho, aby do všeho zasahoval, má přísná pravidla, která cílí na konkrétní typy provozu. Konkrétně se provoz z průmyslového řídicího systému (SCADA) pomocí TP-Link R600 VPN připojuje k předdefinovanému seznamu IP adres (indikujících pokročilé znalosti sítí) a požadovanému provozu, stejně jako datové pakety o velikosti 150 bajtů resp. větší.

Craig William, senior technologický vedoucí a manažer globálního dosahu ve společnosti Talos, řekl Ars: „VPNFilter hledá velmi specifické věci. Nesnaží se shromáždit co největší návštěvnost. Snaží se získat pouze některé velmi malé věci, jako jsou přihlašovací údaje a hesla. Nemáme o tom mnoho informací, kromě toho, že víme, že je to velmi cílené a extrémně sofistikované. Stále se snažíme zjistit, na koho tuto metodu aplikují.“

Odkud VPNFilter pochází?

VPNFilter je považován za dílo státem sponzorované hackerské skupiny. Infekce VPNFilter byla původně objevena na Ukrajině a mnoho zdrojů se domnívá, že jde o práci hackerské skupiny Fancy Bear podporované Ruskem.

K odpovědnosti za tento malware se však nepřihlásila žádná země ani skupina hackerů. Vzhledem k podrobným a cíleným pravidlům malwaru pro protokoly SCADA a dalších průmyslových systémů se zdá nejpravděpodobnější teorie, že software je podporován národním státem.

FBI se však domnívá, že VPNFilter je produktem Fancy Bear. V květnu 2018 zabavila FBI doménu – ToKnowAll.com – o které se předpokládá, že byla použita k instalaci a ovládání malwaru VPNFilter fáze 2 a fáze 3. Zabavení této domény bylo pravděpodobné. Určitě to pomohlo zastavit okamžité šíření VPNFilter, ale problém zcela nevyřešil. Bezpečnostní služba Ukrajiny (SBU) zabránila útoku VPNFilter na továrnu na zpracování chemikálií v červenci 2018.

VPNFilter má také podobnost s malwarem BlackEnergy, trojanem APT používaným proti řadě cílů na Ukrajině. Ještě jednou, ačkoli neexistují žádné přesné důkazy, útoky zaměřené na ukrajinské systémy pocházejí hlavně od hackerských skupin s úzkými vazbami na Rusko.

Jak poznáte, že je vaše zařízení infikováno VPNFilter?

Je pravděpodobné, že váš router není infikován malwarem VPNFilter. Ale stále je lepší se ujistit, že je vaše zařízení bezpečné:

Zkontrolujte svůj router pomocí odkazu: https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware. Pokud vaše zařízení není v seznamu, je vše v pořádku.

Můžete navštívit testovací stránku VPNFilter společnosti Symantec: http://www.symantec.com/filtercheck/. Zaškrtněte políčko s podmínkami a poté uprostřed stiskněte tlačítko Spustit kontrolu filtru VPN . Test bude dokončen za několik sekund.

Pokud jste infikováni VPNFilter, co byste měli dělat?

Pokud Symantec VPNFilter Check potvrdí, že váš směrovač je infikován VPNFilter, musíte provést následující akce.

- Resetujte router a poté znovu spusťte VPNFilter Check.

- Resetujte router do továrního nastavení.

- Stáhněte si nejnovější firmware pro router a dokončete „čistou“ instalaci firmwaru, nejlépe bez toho, aby router během procesu navazoval online připojení.

Dále musíte provést úplnou kontrolu systému na každém zařízení připojeném k infikovanému routeru VPNFilter.

Nejúčinnějším způsobem odstranění malwaru VPNFilter je použití antivirového softwaru a aplikace pro odstranění malwaru. Oba nástroje dokážou tento virus detekovat dříve, než skutečně infikuje váš počítač a router.

Antivirovému softwaru může dokončení procesu trvat několik hodin, v závislosti na rychlosti vašeho počítače, ale také vám poskytuje nejlepší metody k odstranění škodlivých souborů.

Vyplatí se také nainstalovat nástroj pro odstranění malwaru, který detekuje malware jako VPNFilter a zabije jej dříve, než způsobí nějaké problémy.

Stejně jako antivirový software může proces skenování malwaru trvat mnoho hodin v závislosti na velikosti pevného disku vašeho počítače a také na jeho rychlosti.

Stejně jako ostatní viry musíte také odstranit malware VPNFilter ze směrovače. Chcete-li to provést, musíte resetovat router na výchozí tovární nastavení.

Hard reset router vyžaduje reset routeru od nuly, včetně vytvoření nového hesla správce a nastavení bezdrátové sítě pro všechna zařízení. Bude to nějakou dobu trvat, než to uděláte správně.

Pokud je to možné, měli byste vždy změnit výchozí přihlašovací údaje svého routeru a také všech zařízení IoT nebo NAS (provedení tohoto úkolu na zařízeních IoT není snadné). Kromě toho, i když existují důkazy, že VPNFilter dokáže obejít některé firewally , správná instalace a konfigurace firewallu stále pomůže udržet mnoho dalších ošklivých věcí mimo vaši síť.

Nejúčinnějším způsobem odstranění malwaru VPNFilter je použití antivirového softwaru

Jak se vyhnout opětovné infekci malwarem VPNFilter?

Existuje několik klíčových způsobů, jak můžete snížit riziko opětovné infekce VPNFilterem (nebo jakýmkoli jiným virem), včetně konkrétních tipů souvisejících přímo s VPNFilter.

Aktualizovaný router je chráněn před malwarem VPNFilter a dalšími bezpečnostními hrozbami. Nezapomeňte jej vždy co nejdříve aktualizovat.

Změňte heslo routeru

Nepoužívejte výchozí heslo nastavené výrobcem routeru. Vytvořte si vlastní hesla, která jsou silnější a méně pravděpodobné, že budou napadena zlomyslnými aktéry.

Aktualizujte antivirový software

Udržujte své antivirové a antimalwarové programy aktuální. Pravidelně jsou vydávány nové definice virů, které informují váš počítač o nových hrozbách virů a malwaru, které je třeba hledat.

Sledujte nové programy!

Je důležité jasně znát zdroj programů a aplikací, které jste si stáhli. Méně renomované weby mají mnoho doplňků, které nepotřebujete, jako je VPNFilter.

Neklikejte na vyskakovací reklamy!

Když se při procházení webu objeví banner, neklikejte na něj. Obvykle je nejbezpečnějším způsobem návštěva jiné webové stránky a nikoli webové stránky plné vyskakovacích reklam.

Malware na routerech je stále populárnější. Malware a zranitelnosti internetu věcí jsou všude a se stále rostoucím počtem zařízení online se situace bude jen zhoršovat. Router je ústředním bodem pro data ve vaší domácnosti. Nedostává se mu však takové bezpečnostní pozornosti jako jiným zařízením. Jednoduše řečeno, routery nejsou tak bezpečné, jak si myslíte.

Vidět víc: