Zabezpečení koncových bodů je druh zabezpečení, který rychle roste. Dnes agentury a organizace neustále prosazují způsoby, jak koordinovat kontrolu počítačů, serverů a telefonů ve svých sítích, aby eliminovaly malware a narušitele, oprávnění a další potenciální bezpečnostní rizika.

Dá se říci, že zabezpečení koncových bodů je v mnoha ohledech považováno za přímého potomka forem počítačové ochrany, které se objevily na úsvitu informačních technologií (IT), ale extrémně rychle rostou. Při pohledu na úspěchy, kterých tato bezpečnostní metoda v posledních letech dosáhla, to snadno poznáme. Vývojáři bezpečnostních technologií nyní také považují zabezpečení koncových bodů za důležitou oblast, která může poskytnout stabilní tok příjmů v nadcházejících letech.

Co je zabezpečení koncových bodů?

Trochu teorie, zabezpečení koncových bodů je metoda zabezpečení, která se zaměřuje na udržování zabezpečení koncových zařízení (včetně osobních počítačů, telefonů, tabletů a dalších podpůrných zařízení. další síťová připojení), aby byla celá síť zabezpečena. Na první pohled se zdá, že se to nijak neliší od konceptů firewallů a antivirového softwaru na počítačích, které již známe, a ve skutečnosti v počátcích jeho vzniku lidé kdysi pochybovali o tom, že zabezpečení je pouze marketingový termín pro vytváření anti- virové služby znějí profesionálněji, o něco více "specializovanější".

To, co však odlišuje služby zabezpečení koncových bodů od jednoduchých procesů ochrany domácího počítače, je skutečnost, že bezpečnostní nástroje na koncových zařízeních jsou často spravovány a používány především v řadě podniků a organizací. Opatření zabezpečení koncových bodů běží na dvou úrovních: Existují agenti, který software běží na pozadí na koncových zařízeních, a centralizovaný systém správy zabezpečení koncových bodů, který monitoruje a řídí agenty umístěné na koncových bodech. Celý tento systém řízení mohou monitorovat pracovníci IT nebo jiný automatizovaný systém, případně obojí.

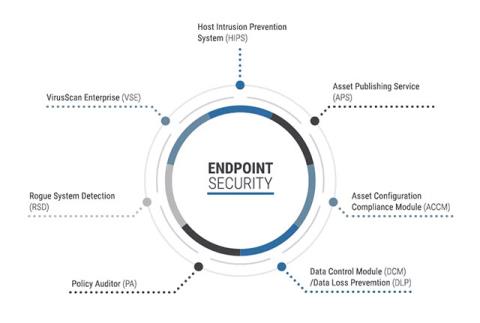

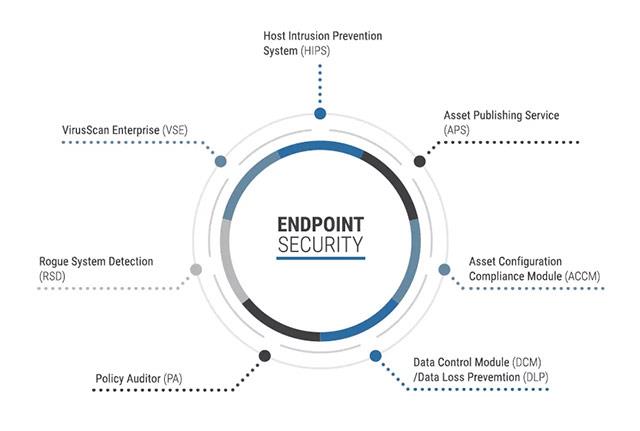

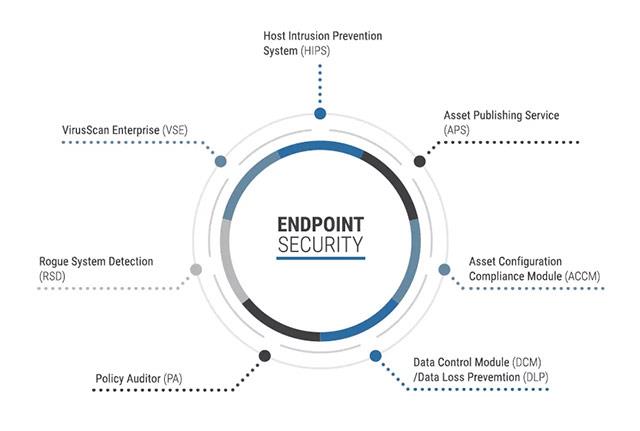

Někdy uslyšíte termín ochrana koncového bodu používaný zaměnitelně se zabezpečením koncového bodu. Gartner definuje platformu ochrany koncových bodů jako „řešení, které sjednocuje zabezpečení koncových bodů do jediného produktu a poskytuje služby, jako je antivirus, anti-spyware, osobní požár, kontrola aplikací a další typy prevence narušení hostitele (např. a propojit tyto služby do jednotného a soudržného řešení.“ Přesně řečeno, termín ochrana koncových bodů může zahrnovat bezpečnostní produkty, které nejsou centrálně spravovány, ačkoli tyto bezpečnostní produkty jsou také prodávány a zacíleny na zákazníky na podnikové úrovni. A ano, někdy mohou bezpečnostní společnosti také nabízet své antivirové produkty jako „zabezpečení koncových bodů“. Jedná se o druh nejednoznačného marketingu, který zaměňuje pojmy, takže pokud jste někdo, kdo potřebuje používat bezpečnostní služby, buďte opatrní!

Trendy v zabezpečení koncových bodů

Samozřejmě, jak se hrozby neustále vyvíjejí nebezpečnějším a sofistikovanějším směrem, budou se muset vyvíjet i bezpečnostní opatření koncových bodů. V roce 2018 a ještě dlouho v první polovině roku 2019 budou muset poskytovatelé služeb zabezpečení koncových bodů vážně pracovat, aby udrželi krok s těmito pěti trendy:

Strojové učení a umělá inteligence (AI) . S přibývajícími hrozbami se množí a šíří se tak rychle, že je pro již tak pasivní preventivní opatření ještě obtížnější držet krok. Proto nyní bude muset být většina dvoubodových bezpečnostních procesů zabezpečení koncových bodů stále více automatizována v kombinaci se strojovým učením a umělou inteligencí, aby bylo možné kontrolovat provoz a identifikovat provoz. identifikovat hrozby a pouze ty nejnaléhavější a nejnaléhavější potřeby upozorněni a vyžadují lidské ruce. Například schopnosti strojového učení se již poměrně důkladně využívají ve službách zabezpečení koncových bodů společnosti Microsoft.

Zabezpečení koncových bodů na bázi SaaS. Tradičně jsou centralizované systémy správy zabezpečení koncových bodů často provozovány na jediném serveru nebo dokonce na jediném zařízení a jsou nasazeny a odpovědné za organizace a podniky. Ale vzhledem ke skutečnosti, že cloudové služby nebo služby SaaS jsou stále více důvěryhodné jako nevyhnutelná součást IT, můžeme vidět, že správu zabezpečení koncových bodů lze nabízet jako službu. , se slavnými dodavateli včetně FireEye, Webroot, Carbon Black, Cybereason a Morphick. Společnosti určitými způsoby (na rozdíl od přímého přechodu na strojové učení) přesouvají odpovědnost za správu zabezpečení koncových bodů na své interní zaměstnance, nebo jinými slovy, snaží se omezit zásahy interních zaměstnanců do systému správy zabezpečení koncových bodů. , což je důvod, proč potřebují dodavatele zabezpečení, a samozřejmě trendy jsou také mnohé služby SaaS. aplikujte na své služby strojové učení a umělou inteligenci, jak je uvedeno výše. Výsledkem je rychlý nárůst počtu poskytovatelů služeb správy bezpečnosti v každém segmentu trhu.

Vrstva ochrany proti anonymním útokům. Anonymní útoky (způsobené malwarem, který se nachází výhradně v systémové paměti RAM a nikdy se nezapisuje na pevný disk) jsou metodou útoku, která roste alarmujícím tempem. Poskytovatelé služeb zabezpečení koncových bodů také spěchají, aby zajistili potřebné vrstvy ochrany proti tomuto typu útoku. Často je nutné to kombinovat s automatizací a strojovým učením, protože současné nástroje nemusí být schopny rozlišit falešné útoky a jejich pronásledování pouze vyčerpává cenné IT zdroje. Při pohledu na ně to bude důležitá funkce, kterou bude muset v budoucnu nabízet svým zákazníkům každý poskytovatel komplexních bezpečnostních služeb.

Umístěte zařízení IoT (Internet of Things) pod ochranný štít . Jedním z velkých příběhů, pokud jde o zabezpečení internetu za posledních několik let, je, že miliardy internetových připojení přicházející z mnoha různých zařízení, jako jsou kamery, senzory, routery... a další, tiše vykonávají vaši práci bez jakékoli ochrany. to by tam mělo být. Jednoduchý příklad lze vzít z botnetu Mirai, zařízení, které vysokoškoláci vytvořili tím, že převzali kontrolu nad tisíci uzavřenými kamerami, aby spustili DDoS útoky proti soupeřovým serverům. Hráči Minecraftu, způsobující jedny z největších zaznamenaných útoků odmítnutí služby . Přestože existuje mnoho zařízení IoT se samostatnými operačními systémy, které je obtížné spravovat, většina z nich funguje na populárních platformách, jako je Linux , iOS , Android nebo dokonce varianty Windows. a dodavatelé správy koncových bodů začínají vyvíjet software, který lze spustit na tato zařízení k vytvoření potřebné ochrany.

Snižte složitost a zvyšte proaktivitu

Jak se segment trhu postupně formoval a začal růst, mnoho dodavatelů zabezpečení koncových bodů nabídlo řadu specializovaných bezpečnostních nástrojů, z nichž každý cílí na jiný typ útoku, útoku nebo konkrétního typu zranitelnosti. V důsledku toho mají společnosti na každém koncovém zařízení spuštěno až sedm různých částí bezpečnostního softwaru, a co je důležité, všechny je třeba spravovat samostatně. End-to-end bezpečnostní společnosti se snaží konsolidovat své služby do jednotných, bezproblémových modelů.

Stručně řečeno, co musíme udělat v budoucnu? Společnost ESG Research provedla průzkum mezi odborníky na kybernetickou bezpečnost a IT ohledně největších problémů v oblasti zabezpečení koncových bodů, kterým čelí. Kromě falešných poplachů a nedostatku automatizace mnoho dotázaných vyjádřilo touhu po integrované schopnosti obnovy po havárii, včetně procedur ukončení, mazání souborů a obnovy bitové kopie. system… to vše pomůže IT pracovníkům omezit potřebu znovu vytvářet kompromitované systémy . Doufejme, že poskytovatelé služeb mohou naslouchat těmto skutečným názorům.

Software a nástroje pro zabezpečení koncových bodů.

Přehled poskytovatelů služeb zabezpečení koncových bodů naleznete v soutěži Customers' Choice Security Applications Awards 2017 společnosti Gartner. Najdete zde známá jména jako Microsoft a Symantec spolu s dalšími specializovanými společnostmi, jako jsou Cylance, CrowdStrike a Carbon Black. Gartner také poskytuje odkazy, abyste mohli porovnávat software pro zabezpečení koncových bodů.

Níže je uveden seznam některých vynikajících služeb zabezpečení koncových bodů, které si spotřebitelé vybrali v roce 2017:

- Platforma Digital Guardian: Guardian Threat Aware Data Protection Platform je v popředí úsilí v boji proti komplexním hrozbám a poskytuje službu zabezpečení koncových bodů, kterou lze snadno nasadit lokálně nebo jako podpůrnou konzultační službu s mimořádně dobrými možnostmi optimalizace a automatizace.

- enSilo: Platforma enSilo nabízí tradiční metody zabezpečení koncových bodů spolu se schopností poskytnout dodatečnou ochranu po útoku. Může také „chytit“ hrozby, udržet je na místě a učinit je neškodnými, dokud odborníci nebudou moci analyzovat a vyšetřovat.

- Minerva : Platforma Anti-Evasion společnosti Minerva je zaměřena na identifikaci nových typů malwaru. Myšlenka je taková, že většinu běžných hrozeb zastaví tradiční antivirový software a Minerva se bude snažit předcházet a detekovat vzdálené hrozby.

- Promisec: Organizace mohou potřebovat pomoc se správou detekce potenciálních hrozeb a jejich vhodnou reakcí na hrozby, stejně jako mnoho problémů, které se v jejich podnikání objevují každý den. Promisec může poskytnout tuto pomoc. Přeneste koncové body do plně automatizované, přísně zabezpečené platformy, kterou lze snadno a flexibilně spravovat.

Vidět víc: