Podle bezpečnostních expertů se s nástupem multicloudových prostředí objevila řada osvědčených bezpečnostních postupů a existuje několik důležitých kroků, které by všechny organizace měly podniknout při vývoji svých strategií.

Narušení dat nebo výstraha narušitelů způsobí, že bezpečnostní týmy budou proaktivnější při potlačování škod a identifikaci příčiny.

Tento úkol je vždy náročný, i když skutečný IT člověk provozuje všechny operace na své vlastní infrastruktuře. Tento úkol je stále složitější, protože organizace přesunuly větší část své pracovní zátěže do cloudu a následně k více poskytovatelům cloudu.

Zpráva o cloudových operacích za rok 2018 od RightScale, poskytovatele cloudových služeb, zjistila, že 77 % technologických profesionálů (což odpovídá 997 respondentům) uvedlo, že zabezpečení cloudu je výzvou, a 29 % z nich uvedlo, že jde o velmi velkou výzvu.

Bezpečnostní experti tvrdí, že je to nepřekvapuje, zvláště když 81 % respondentů průzkumu RightScale používá multicloudovou strategii.

"Multicloud prostředí učiní způsob, jakým implementujete a spravujete bezpečnostní kontroly, složitější," řekl Ron Lefferts, výkonný ředitel a vedoucí technologického poradenství v poradenské firmě pro řízení.

On a další bezpečnostní lídři tvrdí, že organizace jsou agresivní, pokud jde o udržení vysoké bezpečnosti, protože přesouvají více pracovních zátěží do cloudu.

Největší multicloudové bezpečnostní výzvy

Multicloudová bezpečnostní výzva

Měli by však také uznat, že multicloudová prostředí přicházejí s dalšími výzvami, které je třeba řešit. Jedná se o součást komplexní bezpečnostní strategie.

„V tomto multicloudovém světě je koordinace nezbytným předpokladem,“ říká Christos K. Dimitriadis, ředitel a bývalý předseda představenstva ISACA, profesního sdružení zaměřujícího se na IT governance mezi technologií a lidskou inteligencí. Nyní, pokud dojde k incidentu, musíte zajistit, aby všechny subjekty byly koordinovány, aby identifikovaly porušení, analyzovaly je a vytvořily plány zlepšení pro účinnější kontrolu."

Níže jsou uvedeny tři prvky, které podle odborníků představují komplexní bezpečnostní strategie pro multicloudová prostředí.

- Rostoucí složitost : Koordinace bezpečnostních politik, procesů a reakcí od různých poskytovatelů cloudu a mnohem rozšířenější síť spojovacích bodů zvyšuje složitost.

„Rozšíření datových center máte na mnoha místech po celém světě,“ řekl Juan Perez-Etchegoyen, výzkumník a spolupředseda pracovní skupiny ERP Security Working Group v neziskové obchodní organizaci Cloud Security Alliance (CSA). A pak musíte dodržovat předpisy všech zemí nebo regionů, kde datové centrum umístíte. Počet regulací je velký a roste. Tyto předpisy podporují kontroly a mechanismy, které společnosti potřebují zavést. To vše zvyšuje složitost způsobu, jakým chráníme data.“

- Nedostatek viditelnosti : IT organizace často neznají všechny cloudové služby používané zaměstnanci, kteří mohou snadno ignorovat firemní IT strategie a nakupovat softwarové služby pod dohledem jako službu nebo jiné cloudové služby.

"Takže se snažíme chránit data, služby a samotné podnikání, aniž bychom museli jasně chápat, kde se data nacházejí," řekl pan Dimitriadis.

- Nové hrozby : Podle Jeffa Spiveyho, zakladatele a generálního ředitele poradenské firmy Security Risk Management Inc, by si lídři podnikové bezpečnosti měli také uvědomit, že rychle se vyvíjející prostředí multicloud může vést k novým hrozbám.

"Vytváříme něco nového, kde ještě nevíme o všech zranitelnostech. Ale můžeme tyto zranitelnosti objevit, když půjdeme kupředu," řekl.

Vybudujte multicloudovou strategii

Podle bezpečnostních expertů se s nástupem multicloudových prostředí objevila řada osvědčených bezpečnostních postupů a existuje několik důležitých kroků, které by všechny organizace měly podniknout při vývoji svých strategií.

První věc, kterou musíte udělat, je identifikovat všechny cloudy, kde „sídlí“ data, a zajistit, aby organizace měla silný program správy dat – „úplný obrázek o datech a jejich službách, stejně jako o aktivech IT souvisejících se všemi typy informací“ ( podle pana Dimitriadise).

Pan Dimitriadis je také vedoucím informační bezpečnosti, shody s informacemi a ochrany duševního vlastnictví ve společnosti INTRALOT Group, provozovatele her a poskytovateli řešení, uznal, že tyto návrhy zabezpečení neposkytují pouze multicloudová prostředí.

Nicméně říká, že zavedení těchto základních opatření je stále důležitější než kdy jindy, protože data se přesouvají do cloudu a pokrývají více cloudových platforem.

Statistiky ukazují, proč je tak důležité mít silnou bezpečnostní základnu. Zpráva KPMG a Oracle o cloudových hrozbách za rok 2018, která zkoumala 450 odborníků v oblasti zabezpečení a IT, uvedla, že 90 % podniků klasifikuje polovinu svých dat jako cloudová. Jsou citlivá.

Zpráva také zjistila, že 82 % respondentů se obává, že zaměstnanci nedodržují zásady zabezpečení cloudu, a 38 % má problémy s detekcí a reakcí na bezpečnostní incidenty cloudu.

V boji proti takovým situacím by podniky měly klasifikovat informace, aby vytvořily více vrstev zabezpečení, řekl Ramsés Gallego, vedoucí ve společnosti ISACA a evangelista v kanceláři CTO ve společnosti Symantec. To nám říká, že ne všechna data vyžadují stejnou úroveň důvěry a ověření pro přístup nebo uzamčení.

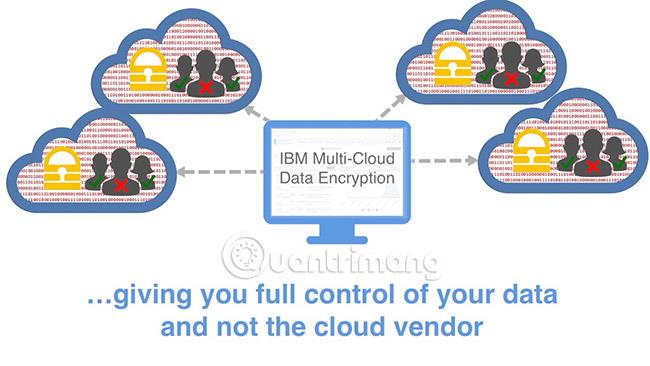

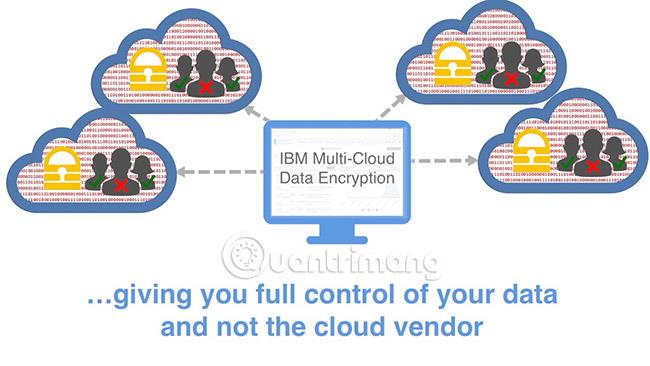

Bezpečnostní experti také radí podnikům, aby implementovaly další běžná bezpečnostní opatření napříč základními vrstvami nezbytnými k ochraně multicloudových prostředí. Kromě zásad klasifikace dat společnost Gallego doporučuje používat řešení pro šifrování, správu identity a přístupu (IAM), jako je dvoufaktorová autentizace .

Podniky potřebují standardizovat zásady a struktury, aby zajistily konzistentní aplikace a co nejvíce automatizovaly, aby pomohly omezit odchylky od těchto bezpečnostních standardů.

„Úroveň úsilí, kterou společnost vynaloží, bude záviset na riziku a citlivosti dat. Pokud tedy používáte cloud k ukládání nebo zpracování nedůvěrných dat, nepotřebujete stejný přístup k zabezpečení jako cloud obsahující důležité informace,“ řekl pan Gadia.

Poznamenal také, že standardizace a automatizace jsou velmi účinné. Tato opatření nejen snižují celkové náklady, ale také umožňují vedoucím pracovníkům v oblasti bezpečnosti nasměrovat více zdrojů na úkoly s vyšší hodnotou.

Podle odborníků by takové základní prvky měly být součástí větší a soudržnější strategie. Všimněte si, že podniky budou dělat dobře, když přijmou rámec pro správu úkolů souvisejících se zabezpečením. Mezi běžné rámce patří NIST Národního institutu pro standardy a technologie; Kontrolní cíle ISACA pro informační technologie (COBIT); Řada ISO 27000; a Cloud Security Alliance Cloud Control Matrix (CCM).

Nastavte očekávání pro dodavatele

Podle pana Dimitriadise zvolený rámec nevede pouze podniky, ale také dodavatele.

„Co musíme udělat, je zkombinovat tyto rámce s poskytovateli cloudových služeb. Poté budete moci vytvářet kontroly kolem dat a služeb, které se snažíte chránit,“ uvedl dále.

Bezpečnostní experti tvrdí, že vyjednávání s poskytovateli cloudu a následné smlouvy o službách budou řešit izolaci dat a způsob jejich ukládání. Budou spolupracovat a koordinovat se s ostatními poskytovateli cloudu a poté poskytovat služby podnikům.

Je důležité mít jasnou představu o tom, jaké služby od jednotlivých poskytovatelů získáváte a zda mají kapacitu danou službu spravovat a provozovat.

"Buďte konkrétní, co očekáváte a jak se tam dostat," dodává pan Spivey. "Musí být jasné, jaké služby získáte od jednotlivých poskytovatelů a zda mají kapacitu je spravovat a provozovat."

Ale podle pana Gallega nenechávejte problémy se zabezpečením na poskytovatelích služeb cloud computingu .

Poskytovatelé cloudových služeb často prodávají své služby tak, že zdůrazňují, co mohou dělat jménem podnikových zákazníků, a často zahrnují bezpečnostní služby. Ale to nestačí. Pamatujte, že tyto společnosti podnikají v oblasti služeb cloud computingu a nespecializují se na oblast zabezpečení.

Proto tvrdí, že vedoucí podnikové bezpečnosti musí budovat své bezpečnostní plány na granulární úrovni, například kdo má k čemu, kdy a jak přístup. Poté jej dejte každému poskytovateli cloudu, aby vám pomohl tyto plány realizovat.

Dodal také: „Poskytovatelé cloudových služeb si potřebují získat důvěru zákazníků.“

Využívejte aktuální nové technologie

Zásady, správa a dokonce i běžná bezpečnostní opatření, jako je dvoufaktorová autentizace, jsou nezbytné, ale nestačí k tomu, aby zvládly složitosti, které vznikají při distribuci pracovních zátěží na více cloudech.

Podniky musí přijmout nové technologie navržené tak, aby umožnily podnikovým bezpečnostním týmům lépe řídit a provádět jejich multicloudové bezpečnostní strategie.

Pan Gallego a další výzkumníci poukazují na řešení, jako je Cloud Access Security Brokers (CASB), softwarový nástroj nebo služba, která se nachází mezi místní infrastrukturou organizace a infrastrukturou poskytovatele cloudu. cloud ke konsolidaci a vynucení bezpečnostních opatření, jako je autentizace, mapování pověření, uchovávání informací o zařízení, šifrování a detekce malwaru .

Nástroj také uvádí seznam technologií umělé inteligence a poté analyzuje síťový provoz, aby přesně detekoval anomální jevy, které vyžadují lidskou pozornost, a tím omezil počet incidentů, které je nutné ověřit nebo nahradit. a poté přesměrovat tyto zdroje na incidenty, které mohou mít vážné následky. .

A odborníci uvádějí pokračující používání automatizace jako klíčovou technologii pro optimalizaci zabezpečení v multicloudovém prostředí. Jak také poznamenal pan Spivey: „Úspěšné organizace jsou ty, které automatizují mnoho částí a zaměřují se na správu a řízení.“

Spivey a další výzkumníci navíc tvrdí, že i když přesné technologie používané k zabezpečení dat prostřednictvím mnoha cloudových služeb, jako je CASB, mohou být jedinečné pro prostředí, multicloud. Odborníci zdůrazňují, že celkový bezpečnostní princip sleduje cíl dlouhodobého přístupu lidí i technologií k vybudování nejlepší strategie.

„Hovoříme o různých technologiích a scénářích, více zaměřených na data, ale jsou to stejné koncepty, které musíte implementovat,“ řekl Perez-Etchegoyen, také CTO společnosti Onapsis. "Technický přístup se bude pro každé multicloudové prostředí lišit, ale celková strategie bude stejná."

Vidět víc: