1. Příčina

Po každém úspěšném přihlášení uživatele bude relace předefinována a bude mít nové ID relace. Pokud útočník zná toto nové ID relace, může k aplikaci přistupovat jako běžný uživatel. Existuje mnoho způsobů, jak může útočník získat ID relace a převzít relaci uživatele, například: Útok typu Man-in-the-middle : odposlouchávat a ukrást ID relace uživatele. Nebo využijte chyby XSS při programování a získejte ID relace uživatele.

2. Metody využívání

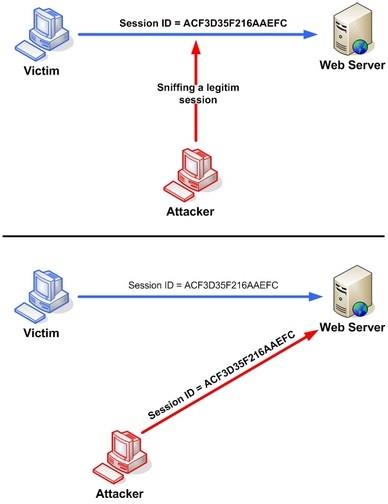

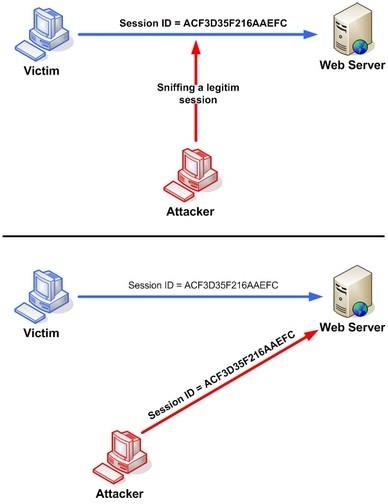

Session Sniffing

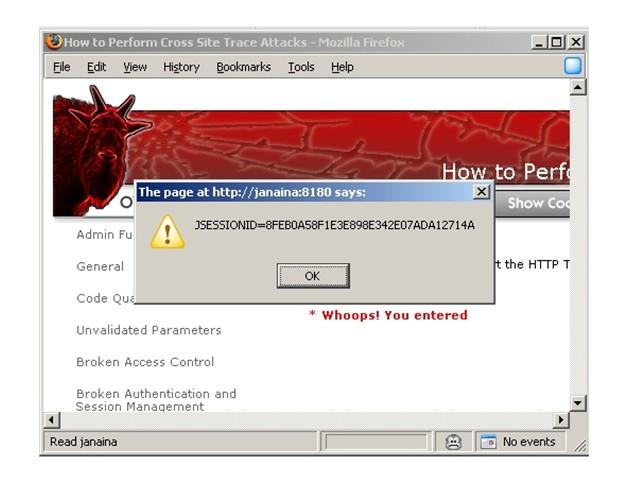

Jak vidíme na obrázku, útočník nejprve použije nástroj sniffer k zachycení platného ID relace oběti, poté toto ID relace použije k práci s webovým serverem pod pravomocí oběti.

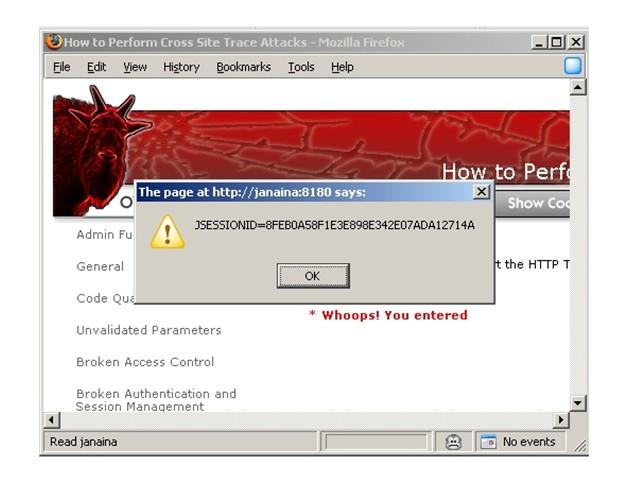

Cross-site skriptový útok

Útočník může získat ID relace oběti pomocí škodlivého kódu spuštěného na straně klienta, jako je JavaScript . Pokud má web zranitelnost XSS, může útočník vytvořit odkaz obsahující škodlivý kód JavaScript a odeslat jej oběti. Pokud oběť klikne na tento odkaz, budou jeho cookies odeslány útočníkovi.

3. Jak předcházet

K zabránění únosu relace lze použít některé z následujících metod:

- Při přenosu dat používejte HTTPS, abyste se vyhnuli odposlechu.

- Použijte velký náhodný řetězec nebo číslo k omezení úspěchu bruteforce útoku.

- Po každém úspěšném přihlášení uživatele znovu vygenerujte ID relace, abyste se vyhnuli útokům na fixaci relací.

Doufám, že po každé lekci s Wiki.SpaceDesktop získáte více znalostí!