Internet Key Exchange neboli IKE je tunelovací protokol založený na IPSec , který poskytuje bezpečný komunikační kanál VPN a definuje automatické prostředky připojení a ověřování pro zabezpečené linky IPSec podle způsobu jejich ochrany.

První verze protokolu (IKEv1) byla představena v roce 1998 a druhá verze (IKEv2) vyšla o 7 let později. Mezi IKEv1 a IKEv2 je řada rozdílů, z nichž nejvýznamnější jsou snížené požadavky na šířku pásma IKEv2.

Podrobný úvod do IKEv2

Proč používat IKEv2?

- 256bitové šifrování dat

- Nasaďte IPSec pro zabezpečení

- Stabilní a konzistentní spojení

- Podpora MOBIKE zajišťuje vyšší rychlost

IKEv2 používá ověřování certifikátem serveru

Bezpečnostní

IKEv2 používá ověřování certifikátem serveru, což znamená, že neprovede žádnou akci, dokud nezjistí identitu žadatele. To selže u většiny útoků typu man-in-the-middle a DoS .

Spolehlivost

Pokud byste se v první verzi protokolu pokusili přepnout na jiné internetové připojení, například z WiFi na mobilní internet, s povolenou VPN , došlo by k přerušení VPN připojení a vyžadovalo by se opětovné připojení.

To má určité nežádoucí důsledky, jako je snížený výkon a změna předchozí IP adresy. Díky opatřením spolehlivosti použitým v IKEv2 byl tento problém překonán.

IKEv2 navíc implementuje technologii MOBIKE, která ji umožňuje používat mobilními uživateli a mnoha dalšími. IKEv2 je také jedním z mála protokolů, které podporují zařízení Blackberry.

Rychlost

Dobrá architektura a účinný systém výměny informací IKEv2 poskytují lepší výkon. Navíc jsou jeho rychlosti připojení výrazně vyšší, zejména díky vestavěné funkci NAT traversal, díky které je obcházení firewallů a navazování spojení mnohem rychlejší.

Rysy a technické detaily

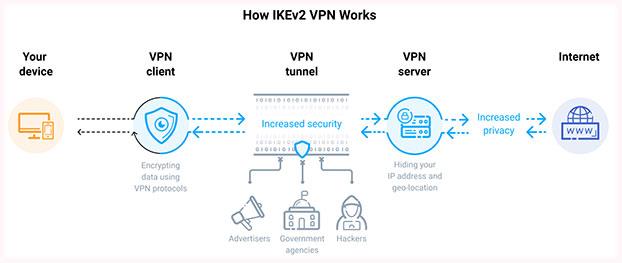

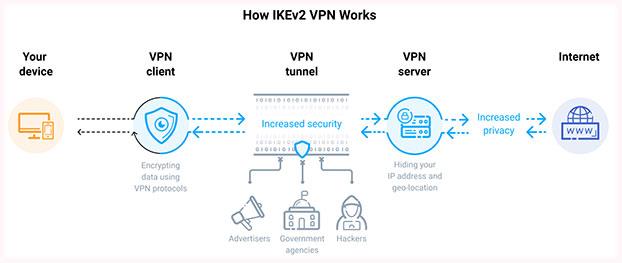

Cílem IKE je vytvořit stejný symetrický klíč pro komunikující strany nezávisle. Tento klíč se používá k šifrování a dešifrování běžných IP paketů, které se používají k přenosu dat mezi peer VPN. IKE vytváří tunel VPN ověřením obou stran a dosažením dohody o metodách šifrování a integrity.

IKE je založeno na základních bezpečnostních protokolech, jako je Internet Security Association a Key Management Protocol (ISAKMP), A Versatile Secure Key Exchange Mechanism for Internet (SKEME) a Oakley Key Determination Protocol.

Jak funguje IKEv2

ISAKMP specifikuje rámec pro ověřování a výměnu klíčů, ale nedefinuje je. SKEME popisuje flexibilní techniku výměny klíčů, která poskytuje možnosti rychlé obnovy klíčů. Oakley umožňuje ověřeným stranám vyměňovat si klíčové dokumenty přes nezabezpečené připojení pomocí algoritmu výměny klíčů Diffie–Hellman. Tato metoda poskytuje dokonalou tajnou metodu předávání klíčů, ochrany identity a ověřování.

Protokol IKE využívající port UDP 500 je ideální pro síťové aplikace, kde je důležitá vnímaná latence, jako jsou hry a hlasová a video komunikace. Kromě toho je protokol spojen s protokoly Point-to-Point (PPP). Díky tomu je IKE rychlejší než PPTP a L2TP . Díky podpoře šifer AES a Camellia s 256bitovou délkou klíče je IKE považován za velmi bezpečný protokol.

Výhody a nevýhody protokolu IKEv2

Výhoda

- Rychlejší než PPTP a L2TP

- Podporuje pokročilé metody šifrování

- Stabilní při změně sítí a opětovném navazování připojení VPN, když je připojení dočasně ztraceno

- Poskytuje rozšířenou mobilní podporu

- Snadné nastavení

Přeběhnout

- Použití portu UDP 500 může být blokováno některými firewally

- Není snadné použít na straně serveru

Vidět víc: