8. ledna 2019 uživatelé viděli první verzi malwaru Clipper v Obchodě Google Play. Přestrojila se za neškodnou aplikaci, aby oklamala lidi, aby si ji stáhli, a poté začala přesměrovávat kryptoměnu na vlastníka malwaru.

Ale co je malware Clipper, jak funguje a jak se lze vyhnout útokům tohoto malwaru?

Přečtěte si o malwaru Clipper

Co je malware Clipper?

Clipper cílí na adresy kryptoměnových peněženek v jediné transakci. Tato adresa peněženky je jako kryptoměnová verze čísla bankovního účtu. Pokud chcete, aby vám někdo zaplatil kryptoměnou, musíte mu poskytnout adresu peněženky a plátce ji zadá do svých platebních údajů.

Clipper unese transakce kryptoměn tím, že vymění skutečné adresy peněženky s těmi, které patří do peněženky tvůrce Clipperu. Když uživatelé provádějí platby z kryptoměnových účtů, platí tvůrci Clipperu namísto původního zamýšleného příjemce.

To může způsobit vážné finanční škody, pokud se malwaru podaří unést transakci vysoké hodnoty.

Jak Clipper funguje

Clipper provádí tuto výměnu monitorováním schránky (kde jsou uložena zkopírovaná data) zařízení infikovaného Clipperem. Pokaždé, když uživatel zkopíruje data, Clipper zkontroluje, zda schránka obsahuje nějaké adresy kryptoměnových peněženek. Pokud ano, Clipper ji zamění za adresu tvůrce malwaru.

Nyní, když uživatelé vloží adresu, vloží adresu útočníka místo legitimní adresy.

Clipper využívá komplexní povahu adres peněženek. Jedná se o dlouhé řetězce čísel a písmen, které byly vybrány zdánlivě náhodně. Je vysoce nepravděpodobné, že si plátce uvědomí, že adresa byla zaměněna, pokud nepoužil adresu peněženky vícekrát.

Ještě horší je, že jeho složitost způsobuje, že uživatelé mají větší sklony ke kopírování a vkládání adresy, než aby ji sami zadávali pomocí klávesnice. To je přesně to, co Clipper chtěl!

Jak dlouho Clipper existuje?

Clipper sám o sobě není žádnou novinkou. Objevil se kolem roku 2017 a zaměřoval se především na počítače se systémem Windows. Od té doby byl Clipper zaměřený na Android vyvíjen a prodáván na černém trhu. Infikované aplikace lze nalézt na stinných webech.

Takové stránky byly základem pro malware Gooligan z roku 2016, který infikoval více než 1 milion zařízení.

Toto je první verze aplikace na Google Play Store, oficiálně infikovaná Clipperem. Úspěšné nahrání aplikace infikované malwarem do oficiálního obchodu s aplikacemi je pro distributory malwaru scénář snů. Aplikace stažené z obchodu Google Play poskytují určitý pocit bezpečí, díky čemuž jsou důvěryhodnější než aplikace nalezené na náhodném webu.

To znamená, že lidé odtud bez pochyb často stahují a instalují aplikace, což je přesně to, co tvůrci malwaru chtějí.

Které aplikace obsahují Clipper?

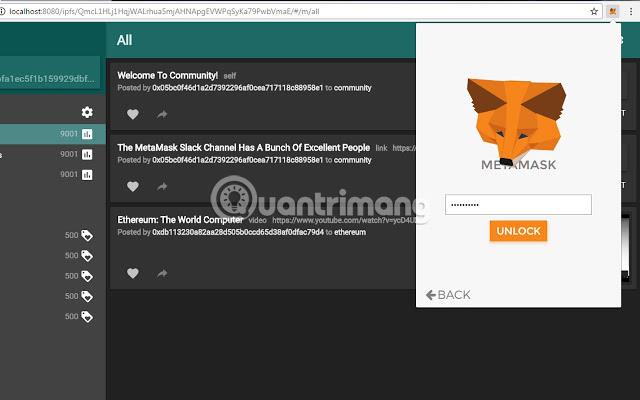

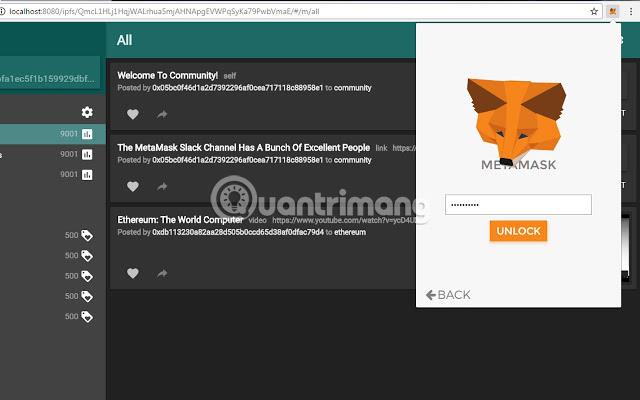

Clipper je v aplikaci s názvem MetaMask. Je to služba, která ve skutečnosti umožňuje distribuované aplikace založené na prohlížeči pro kryptoměnu Ethereum . MetaMask v současné době nemá oficiální aplikaci pro Android, takže tvůrci malwaru toho využili, aby si lidé mysleli, že byla vydána oficiální verze.

Tato falešná aplikace MetaMask dokázala více než jen vyměňovat adresy kryptoměn ve schránce. V rámci nastavení falešného účtu si také vyžádal podrobnosti o účtu Ethereum uživatelů. Jakmile uživatel zadá své údaje, tvůrce malwaru bude mít všechny informace, které potřebuje k přihlášení k účtu.

Naštěstí bezpečnostní společnost objevila Clippera dříve, než způsobil příliš velké škody. Falešná aplikace MetaMask byla nahrána 1. února 2019, ale o něco více než týden později byla nahlášena a odstraněna.

Nárůst útoků kryptoměn

Přestože je tento typ útoku zcela nový, není příliš překvapivý. Kryptoměna je dnes obrovský byznys a s ním přichází i potenciál vydělávat obrovské sumy peněz. Zatímco většina lidí se spokojí s vyděláváním peněz legální cestou, vždy se najdou tací, kteří se rozhodnou nelegálně využívat peníze od ostatních.

Kryptoměny jsou celosvětově oblíbeným cílem tvůrců malwaru. Unesou procesor na zařízení a promění jej v kryptoměnu, aniž by je primární uživatel odhalil.

Stejně jako tento příklad malwaru Clipper, bezpečnostní společnosti našly hanebné těžaře kryptoměn, kteří infikují aplikace v Obchodě Google Play malwarem. Jako takový by to mohl být jen začátek malwaru založeného na kryptoměnách, který útočí na uživatele telefonů Android.

Jak se vyhnout útoku Clippera?

Může to znít velmi děsivě, ale vyhnout se útoku ze strany Clipper je docela jednoduché. Clipper závisí na tom, že uživatelé nevědí o jeho existenci a ignorují varovné signály. Pochopení toho, jak Clipper funguje, je důležité pro jeho poražení. Přečtením tohoto článku jste dokončili 90 % práce!

Nejprve se vždy ujistěte, že jste si stáhli aplikaci z obchodu Google Play. I když Google Play není dokonalý, je mnohem bezpečnější než jiné stinné internetové stránky. Snažte se vyhnout webům, které fungují jako obchody s aplikacemi třetích stran pro Android, protože je mnohem pravděpodobnější, že obsahují malware než Google Play.

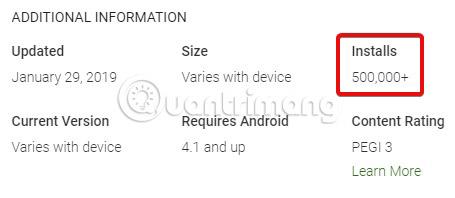

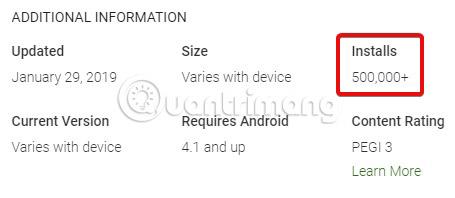

Při stahování aplikací z Google Play před instalací dvakrát zkontrolujte celkový počet stažení aplikace. Pokud aplikace existuje již dlouhou dobu a má nízký počet stažení, může být stahování riskantní. Podobně, pokud aplikace tvrdí, že je mobilní verzí oblíbené služby, znovu zkontrolujte jméno vývojáře.

Pokud se název liší (byť jen nepatrně) od oficiálního jména vývojáře, je to důležitý varovný signál, že něco není v pořádku.

I když je telefon napaden Clipperem, uživatelé se mohou vyhnout útoku tím, že budou opatrnější. Znovu zkontrolujte každou adresu peněženky, která bude vložena, abyste se ujistili, že nebyla v polovině změněna. Pokud se adresa, kterou jste vložili, liší od zkopírované adresy, znamená to, že Clipper číhá v systému.

Spusťte úplnou antivirovou kontrolu systému Android a odstraňte všechny nedávno nainstalované stinné aplikace.

Clipper může být škodlivý pro každého, kdo manipuluje s velkým množstvím kryptoměn. Složitá povaha adres peněženek v kombinaci s typickým sklonem uživatelů ke kopírování a vkládání dává Clipperu příležitost k útoku.

Mnoho lidí si možná ani neuvědomí, co udělali, dokud není příliš pozdě!

Porazit malware Clipper je naštěstí jednoduché: Nikdy nestahujte podezřelé aplikace a před potvrzením transakcí znovu zkontrolujte všechny odkazy na peněženku.