IPSec, zkratka pro Internet Protocol Security, je sada kryptografických protokolů, které chrání datový provoz v sítích internetového protokolu (IP).

IP sítím – včetně World Wide Web – chybí šifrování a ochrana soukromí. IPSec VPN řeší tuto slabinu tím, že poskytují rámec pro šifrovanou a soukromou komunikaci na webu.

Zde je bližší pohled na IPSec a na to, jak funguje s tunely VPN pro ochranu dat přes nezabezpečené sítě.

Stručná historie IPSec

Když byl na počátku 80. let vyvinut internetový protokol, bezpečnost nebyla vysokou prioritou. S rostoucím počtem uživatelů internetu však roste i potřeba vysokého zabezpečení.

Pro řešení této potřeby sponzorovala Národní bezpečnostní agentura v polovině 80. let vývoj bezpečnostních protokolů v rámci programu Secure Data Network Systems. To vedlo k vývoji Layer 3 Security Protocol a nakonec Network Layer Security Protocol. Mnoho inženýrů pracovalo na tomto projektu během 90. let a IPSec z těchto snah vyrostl. IPSec je nyní standardem s otevřeným zdrojovým kódem a je součástí IPv4.

Jak funguje IPSec

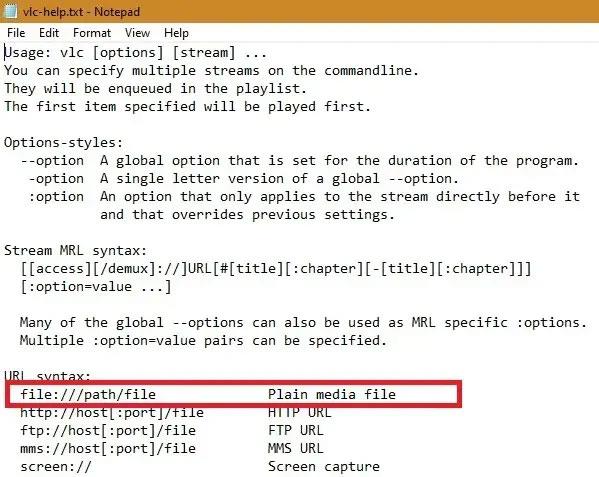

IPSec spolupracuje s VPN tunely pro navázání soukromých obousměrných připojení mezi zařízeními

Když dva počítače navážou připojení VPN , musí se dohodnout na sadě bezpečnostních protokolů a šifrovacích algoritmů a vyměnit si šifrovací klíče, aby odemykali a prohlíželi zašifrovaná data.

Zde vstupuje do hry IPSec. IPSec spolupracuje s VPN tunely pro navázání soukromých obousměrných připojení mezi zařízeními. IPSec není jediný protokol; místo toho se jedná o kompletní sadu protokolů a standardů, které spolupracují, aby pomohly zajistit důvěrnost, integritu a autenticitu internetových datových paketů procházejících tunelem VPN.

Zde je návod, jak IPSec vytváří bezpečný VPN tunel:

- IPSec ověřuje data pro zajištění integrity paketů během přenosu.

- IPSec šifruje internetový provoz prostřednictvím tunelů VPN, takže data nelze prohlížet.

- IPSec chrání data před útoky Replay, které mohou vést k neoprávněnému přihlášení.

- IPSec umožňuje bezpečnou výměnu kryptografických klíčů mezi počítači.

- IPSec poskytuje dva režimy zabezpečení: Tunel a Transport.

IPSec VPN chrání data přenášená z hostitele na hostitele, ze sítě do sítě, z hostitele na síť a z brány na bránu (tzv. tunelový režim, kdy je celý IP paket zašifrován a ověřen).

Protokoly IPSec a podpůrné komponenty

Standard IPSec je rozdělen do několika základních protokolů a podpůrných komponent.

Core IPSec protokol

- IPSec Authentication Header (AH) : Tento protokol chrání IP adresy počítačů účastnících se procesu výměny dat, aby bylo zajištěno, že během procesu nedojde ke ztrátě, změně nebo poškození datových bitů. AH také ověřuje, že osoba odesílající data skutečně odeslala, čímž chrání tunel před vniknutím neoprávněných uživatelů.

- Encapsulating Security Payload (ESP) : Protokol ESP poskytuje šifrovací část IPSec a zajišťuje bezpečnost datového provozu mezi zařízeními. ESP šifruje datové pakety/užitnou část, ověřuje datovou část a její původ v rámci sady protokolů IPSec. Tento protokol účinně šifruje internetový provoz, takže kdokoli, kdo se podívá do tunelu, v něm nic nevidí.

ESP šifruje i ověřuje data, zatímco AH pouze ověřuje data.

Komponenty, které podporují IPSec

- Bezpečnostní asociace (SA) : Bezpečnostní asociace a zásady zavádějí různé bezpečnostní dohody, používané při výměnách. Tyto dohody mohou určit typ šifrovacího a hashovacího algoritmu, který se má použít. Tyto zásady jsou často flexibilní a umožňují zařízením rozhodnout, jak chtějí s věcmi zacházet.

- Internet Key Exchange (IKE) : Aby šifrování fungovalo, musí počítače zapojené do výměny soukromé komunikace sdílet šifrovací klíč. IKE umožňuje dvěma počítačům bezpečnou výměnu a sdílení šifrovacích klíčů při navazování připojení VPN.

- Šifrovací a hašovací algoritmy : Kryptografické klíče pracují s použitím hašovacích hodnot, generovaných pomocí hašovacího algoritmu. AH a ESP jsou velmi obecné, neurčují konkrétní typ kódování. IPsec však často používá k šifrování Message Digest 5 nebo Secure Hash Algorithm 1.

- Ochrana proti útokům opakovaného přehrávání : IPSec také zahrnuje standardy, které zabraňují opakovanému přehrávání jakýchkoli datových paketů, které jsou součástí úspěšného přihlašovacího procesu. Tento standard zabraňuje hackerům používat přehrané informace ke kopírování přihlašovacích údajů.

IPSec je kompletní řešení protokolu VPN a může také sloužit jako šifrovací protokol v L2TP a IKEv2.

Režimy tunelování: Tunel a Doprava

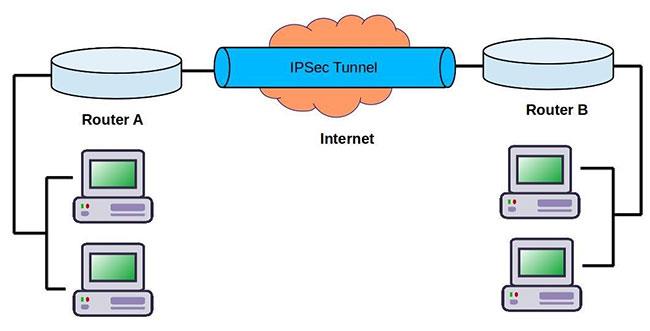

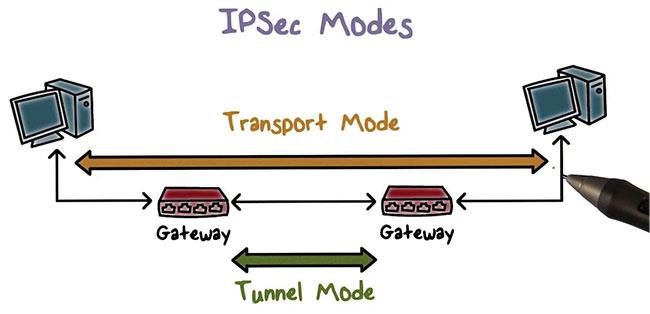

IPSec odesílá data pomocí režimu Tunnel nebo Transport

IPSec odesílá data pomocí režimu Tunnel nebo Transport. Tyto režimy úzce souvisí s typem použitého protokolu, AH nebo ESP.

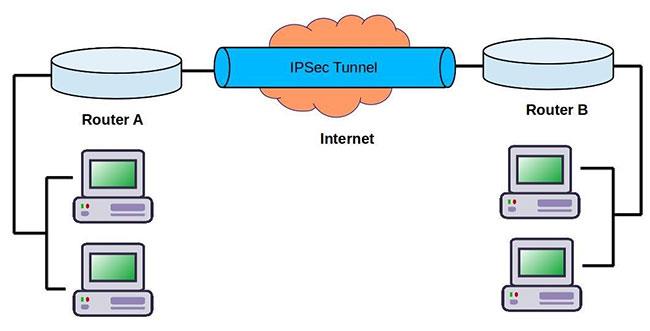

- Režim tunelu : V režimu tunelu je chráněn celý paket. IPSec zabalí datový paket do nového paketu, zašifruje jej a přidá novou IP hlavičku. Běžně se používá v nastavení VPN typu site-to-site.

- Transportní režim : V transportním režimu zůstává původní IP hlavička a není zašifrována. Zašifrovány jsou pouze užitečné zatížení a přívěs ESP. Transportní režim se běžně používá v nastavení VPN mezi klienty.

U VPN je nejběžnější konfigurací IPSec, kterou uvidíte, ESP s ověřováním v tunelovém režimu. Tato struktura pomáhá internetovému provozu pohybovat se bezpečně a anonymně uvnitř tunelu VPN přes nezabezpečené sítě.

Jaký je tedy rozdíl mezi režimem Tunnel a Transport v IPsec?

Tunelový režim v IPsec se používá mezi dvěma vyhrazenými směrovači, přičemž každý směrovač funguje jako jeden konec virtuálního „tunelu“ ve veřejné síti. V režimu tunelu obsahuje počáteční IP hlavička konečný cíl zašifrovaného paketu spolu s užitečným zatížením paketu. Aby zprostředkující směrovače věděly, kam mají předávat pakety, IPsec přidává novou IP hlavičku. Na každém konci tunelu směrovače dekódují hlavičky IP, aby doručily pakety na místo určení.

V transportním režimu je obsah každého paketu zašifrován, ale počáteční IP hlavička nikoli. Zprostředkující směrovače tedy mohou vidět konečný cíl každého paketu – pokud není použit samostatný tunelový protokol (např. GRE).

Jaký port používá IPsec?

Síťový port je virtuální umístění, kam data v počítači chodí. Porty jsou způsob, jakým počítač sleduje různé procesy a připojení. Pokud data jdou na určitý port, operační systém počítače ví, ke kterému procesu patří. IPsec obvykle používá port 500.

Jak IPsec ovlivňuje MSS a MTU?

MSS a MTU jsou dvě měření velikosti paketu. Pakety mohou dosáhnout pouze určité velikosti (v bajtech), než je počítače, směrovače a přepínače nemohou zpracovat. MSS měří velikost užitečného zatížení každého paketu, zatímco MTU měří celý paket včetně hlaviček. Pakety, které překračují MTU sítě, lze fragmentovat, to znamená rozdělit na menší pakety a poté znovu sestavit. Pakety, které překračují MSS, jsou jednoduše zahozeny.

Protokol IPsec přidává k paketům řadu hlaviček a upoutávek, z nichž všechny zabírají několik bajtů. U sítí využívajících IPsec je třeba odpovídajícím způsobem upravit MSS a MTU, jinak budou pakety fragmentovány a mírně zpožděny. Typicky je MTU pro síť 1 500 bajtů. Normální IP hlavička je dlouhá 20 bajtů a hlavička TCP má také 20 bajtů, což znamená, že každý paket může obsahovat 1 460 bajtů užitečného zatížení. IPsec však přidává autentizační hlavičku, hlavičku ESP a související upoutávky. Přidávají 50 - 60 bajtů do paketu nebo více.