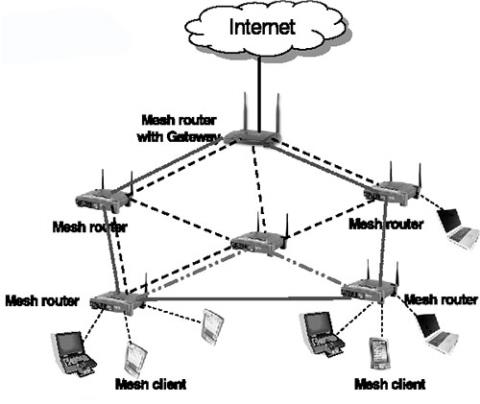

Bezdrátová mesh síť funguje jako běžná WiFi síť, ale s podstatnými rozdíly. Sítě typu Mesh decentralizují infrastrukturu potřebnou k údržbě sítě tím, že každý uzel nebo počítač plní dvojitou povinnost jako uživatel a směrovač pro internetový provoz.

Síť tak existuje jako samostatný subjekt schopný obsluhovat různorodý počet uživatelů. Každý, kdo se připojuje k bezdrátové síti typu mesh nebo ji používá pro obchodní účely, by si však měl být vědom toho, že toto rozhraní není bez bezpečnostních problémů.

Fyzický útok

Každý počítač představuje možný bod útoku v mesh síti

Protože všechny počítače v bezdrátové síti typu mesh fungují jako směrovače , každý počítač představuje možný bod útoku. Problémy nastávají při ztrátě nebo odcizení notebooku nebo stolního počítače. V takovém případě může počítačový zloděj využít přístup poskytnutý odcizeným počítačem ke vstupu do sítě nebo jednoduše narušit celý systém odstraněním důležitých směrovacích uzlů.

Útok odepření služby

I bez fyzického přístupu k síti mohou hackeři vytvořit „zombie“ počítače pomocí virů. Jakmile je infikován, každý počítač se řídí příkazy útočníka bez přímého dohledu.

Ve stejnou dobu hackeři provádějí útok zaměřený na odmítnutí služby (DoS) a zaplavují konkrétní počítač nebo systém kousky informací, aby znemožnili jeho schopnost komunikovat s jinými sítěmi. Pokud je počítač v mesh síti napaden virem, může napadnout další počítače ve své vlastní síti a šířit infekci dále.

Pasivní sledování

Zombie počítač nemusí útočit na systém, aby způsobil škodu

Zombie počítač nemusí útočit na systém, aby způsobil škodu. Skryté a kompromitované počítače mohou pasivně monitorovat internetový provoz v síti, což útočníkům umožňuje zachytit bankovní informace, přihlašovací údaje na jakékoli navštívené webové stránce a směrované informace pro síť. V tomto okamžiku se útočník může rozhodnout opustit síť, aniž by o tom kdokoli věděl, shromáždit dostatek dat, aby mohl ukrást peníze z banky, dopustit se podvodu s identitou nebo znovu vstoupit do sítě podle libosti.

Zaútočte na šedou, černou a červí díru

Pokud počítač napadený virem nebo škodlivý počítač vstoupí do sítě typu mesh, může předstírat, že je důvěryhodným členem této sítě, poté upravit odesílaná data a narušit způsob, jakým síť přenáší informace.

Při útoku Black Hole informace procházející infikovaným počítačem nepokračují sítí a blokují tok dat. Při útocích Grey Hole mohou být některá data zablokována, zatímco jiná jsou stále povolena, takže se zdá, že počítač je stále aktivní součástí sítě.

Útoky červí dírou se hůře odhalují: pronikají do počítače v síti zvenčí a předstírají, že jsou dalšími uzly v síti (v podstatě se stávají neviditelnými uzly). Mohou pak monitorovat síťový provoz přenášený z jednoho uzlu do druhého.