V posledních letech se počítačová forenzní věda stala zvláště důležitým aspektem v oblasti informatiky obecně a zejména v oblasti high-tech vyšetřování. Jedná se o high-tech investigativní vědu založenou na datech uložených na počítačových zařízeních, jako jsou pevné disky , CD mechaniky nebo data na internetu. Počítačová forenzní věda zahrnuje úkoly, jako je detekce, ochrana a analýza informací uložených, přenášených nebo generovaných počítačem nebo počítačovou sítí, aby bylo možné rozumně usuzovat na nalezení příčin, stejně jako vysvětlení jevů během procesu vyšetřování. Jinými slovy, počítačová kriminalistika pomáhá usnadňovat vyšetřování trestné činnosti související s internetem. Na rozdíl od dřívějška se vliv počítačů rozšířil na všechna zařízení související s digitálními daty, proto počítačová forenzní napomáhá vyšetřování trestných činů pomocí digitálních dat k nalezení osob stojících za konkrétním zločinem. Ti, kteří tuto práci vykonávají, vyžadují rozsáhlé zkušenosti a znalosti v oblasti informatiky , sítí a bezpečnosti.

Aby vývojáři sloužili této důležité oblasti, vytvořili mnoho vysoce účinných počítačových forenzních nástrojů, které pomáhají bezpečnostním expertům zjednodušit proces vyšetřování porušení souvisejících s daty. Kritéria pro výběr nejlepšího nástroje počítačové forenzní analýzy budou obvykle hodnocena vyšetřovacími agenturami na základě mnoha různých faktorů, včetně rozpočtu, funkcí a dostupného týmu odborníků, kteří mohou tuto práci zvládnout. Níže je uveden seznam 10 nejlepších počítačových forenzních nástrojů, kterým důvěřuje mnoho agentur pro digitální bezpečnost. Okamžitě se na ně obraťte.

Přední počítačové forenzní nástroje

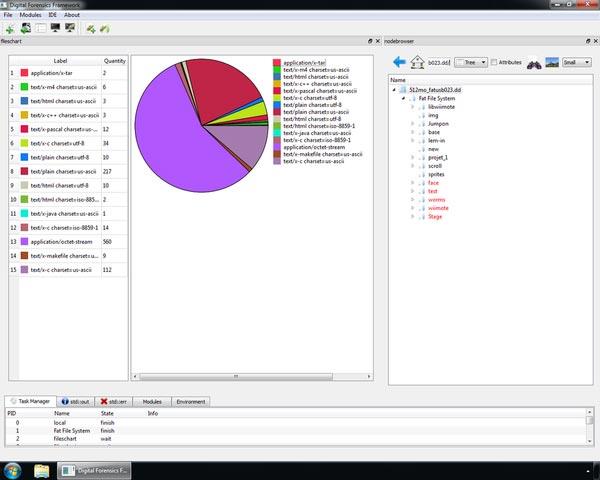

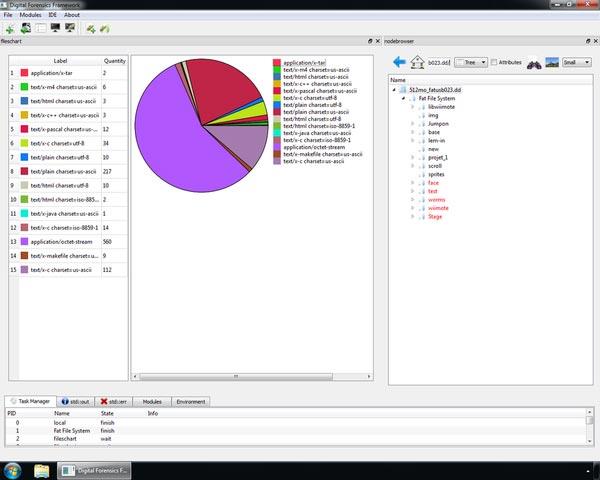

Digitální forenzní rámec

Digital Forensics Framework je počítačový forenzní nástroj s otevřeným zdrojovým kódem, který plně splňuje kritéria licence GPL. Bez problémů jej běžně používají zkušení počítačoví kriminalisté. Kromě toho lze tento nástroj použít také pro digitální spotřebitelský řetězec, pro vzdálený nebo místní přístup k zařízením v operačním systému Windows nebo Linux, obnovení ztracených souborů, skrytých nebo odstraněných souborů, rychlé vyhledávání souborů metadat a mnoho dalších složitých úkolů.

Otevřete počítačovou forenzní architekturu

Open Computer Forensics Architecture (OCFA) vyvinutý holandskou národní policejní agenturou je modulární počítačový forenzní rámec. Hlavním cílem tohoto nástroje je automatizovat digitální forenzní proces a tím urychlit proces vyšetřování a zároveň umožnit vyšetřovatelům takticky získat přímý přístup k zabaveným datům prostřednictvím extrémně snadno použitelného rozhraní pro vyhledávání a procházení.

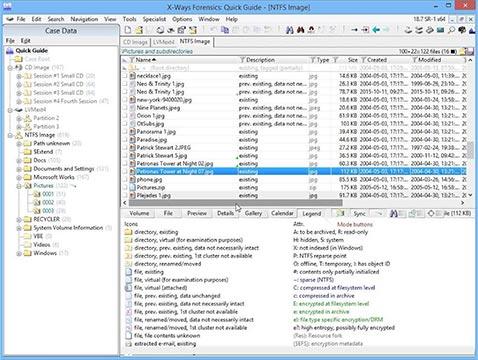

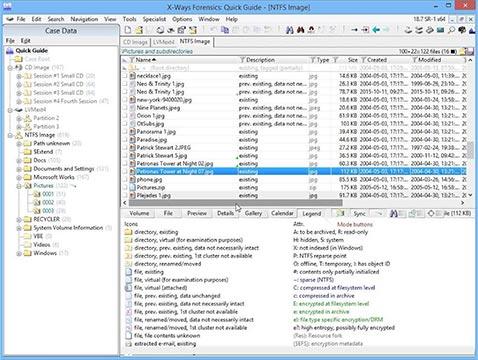

Forensics X-Ways

X-Way Forensics je pokročilé pracovní prostředí pro počítačové soudní znalce. Může běžet na většině dnes populárních verzí Windows, jako je XP, 2003, Vista, 2008/7/8, 8.1, 2012/10*, 32 Bit/64 Bit, standardní, PE/FE. Mezi všemi výše zmíněnými nástroji je X-Way Forensics považován za nejefektivnější a často poskytuje vyšší rychlost zpracování v úkolech, jako je vyhledávání smazaných souborů, statistiky o výsledcích vyhledávání, a zároveň poskytuje mnoho pokročilých funkcí, které mnoho dalších nástrojů nemá. Kromě toho je tento nástroj také údajně spolehlivější a pomáhá šetřit náklady během procesu vyšetřování, protože nevyžaduje žádné složité databázové nebo hardwarové požadavky. X-Way Forensics je zcela přenosný a může běžet na kompaktním USB flash disku v jakémkoli daném systému Windows.

Registry Recon

Registry Recon, vyvinutý společností Arsenal Recon, je výkonný počítačový forenzní nástroj běžně používaný k extrakci, obnově a analýze dat registru ze systémů Windows. Tento produkt je pojmenován podle francouzského slova "reconnaissance" (ekvivalent slova rozpoznání v angličtině) znamenajícího "rozpoznání, identifikace" - vojenský koncept související s průzkumem nepřátelského území ke sběru taktických informací.

Obalit

EnCase®, vyvinutý slavnou softwarovou společností OpenText, je považován za zlatý standard ve forenzní bezpečnosti. Tato univerzální počítačová forenzní platforma může poskytnout hluboký přehled o informacích napříč všemi koncovými body v několika oblastech digitálního forenzního procesu. Kromě toho může EnCase také rychle „odhalit“ potenciální důkazy a data z mnoha různých zařízení a také vytvářet odpovídající zprávy na základě získaných důkazů. V průběhu let si EnCase udržel svou pověst zlatého standardu, pokud jde o počítačové forenzní nástroje používané při vyšetřování high-tech zločinů, a byl také zvolen nejlepším řešením počítačové forenzní analýzy. Nejlepší počítačové forenzní řešení 8 po sobě jdoucích let ( Nejlepší počítačové forenzní řešení).

Sleuth Kit

Sleuth Kit® je bezpečnostní nástroj pro UNIX a Windows, který poskytuje hloubkovou počítačovou forenzní analýzu. Sleuth Kit® je sada nástrojů příkazového řádku a knihoven C, které vám umožňují analyzovat obrazy disků a obnovovat systémy souborů ze samotných obrazů disků. Ve skutečnosti se Sleuth Kit® běžně používá v Autopsy a provádí hloubkovou analýzu mnoha souborových systémů.

Volatilita

Volatilita je nástroj používaný pro odezvu na incidenty a analýzu malwaru na paměťovém forenzním rámci. Pomocí tohoto nástroje můžete extrahovat informace ze spuštěných procesů, síťových soketů, knihoven DLL a dokonce i podregistrů registrů. Volatility navíc také podporuje extrahování informací ze souborů výpisu stavu systému Windows a souborů hibernace. Tento software je k dispozici zdarma pod licencí GPL.

Llibforensics

Libforensics je knihovna pro vývoj digitálních forenzních aplikací. Je vyvinut v Pythonu a přichází s různými demo nástroji pro extrakci informací z různých typů důkazů.

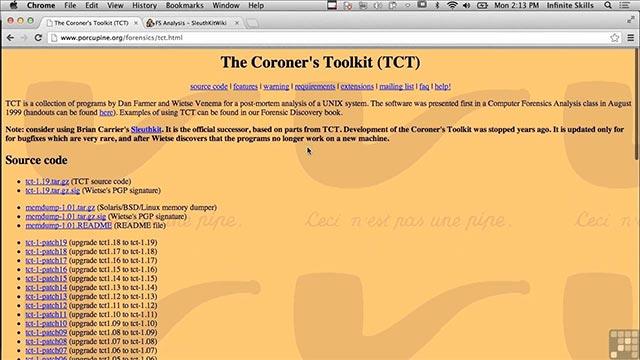

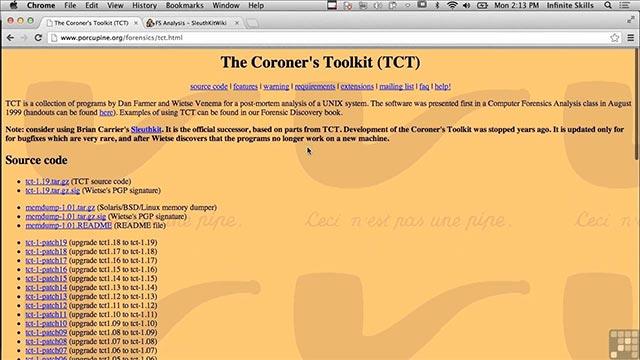

Coroner's Toolkit

Coroner's Toolkit neboli TCT je také vysoce hodnocený nástroj pro digitální forenzní analýzu, který běží na řadě operačních systémů souvisejících s Unixem. Sada nástrojů Coroner's Toolkit může pomoci s analýzou počítačových havárií a obnovou dat. Jedná se v podstatě o open source sadu několika forenzních nástrojů, které umožňují bezpečnostním profesionálům provádět analýzu po narušení na systémech UNIX.

Hromadný extraktor

Bulk Extractor je také jedním z nejdůležitějších a běžně používaných digitálních forenzních nástrojů na světě. Umožňuje skenovat obrazy disků, soubory nebo složky souborů a extrahovat užitečné informace pro vyšetřování. Během tohoto procesu bude Bulk Extractor ignorovat strukturu souborového systému, takže poskytuje vyšší rychlost než většina jiných podobných nástrojů dostupných na trhu. Ve skutečnosti je Bulk Extractor často používán zpravodajskými a donucovacími orgány při řešení problémů souvisejících s kyberkriminalitou .

Výše je seznam nejlepších počítačových forenzních nástrojů, které jsou nejrozšířenější na světě. Doufáme, že informace v článku jsou pro vás užitečné!