E-mailové bezpečnostní protokoly jsou struktury, které chrání e-maily uživatelů před vnějšími zásahy. E-mail potřebuje další bezpečnostní protokoly z nějakého důvodu: Simple Mail Transfer Protocol (SMTP) nemá vestavěné zabezpečení. Šokující zpráva, že?

Mnoho bezpečnostních protokolů pracuje se SMTP. Zde jsou tyto protokoly a jak chrání váš e-mail.

Přečtěte si o protokolech zabezpečení e-mailu

1. Jak SSL/TLS udržuje e-mail v bezpečí

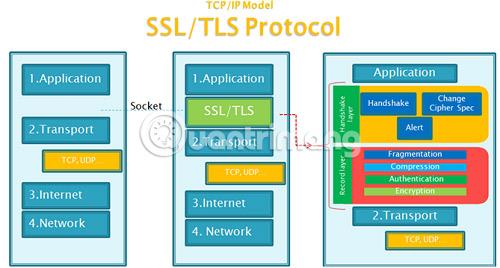

Secure Sockets Layer (SSL) a jeho nástupce, Transport Layer Security (TLS), jsou nejoblíbenějšími protokoly zabezpečení e-mailů pro ochranu e-mailů při jejich cestování po internetu.

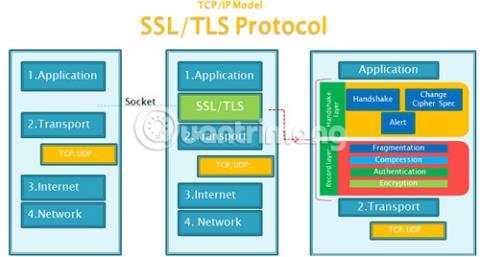

SSL a TLS jsou protokoly aplikační vrstvy. V internetových komunikačních sítích aplikační vrstva standardizuje komunikaci pro služby koncových uživatelů. V tomto případě aplikační vrstva poskytuje rámec zabezpečení (soubor pravidel), který spolupracuje s protokolem SMTP (také protokol aplikační vrstvy) pro zabezpečení uživatelské e-mailové komunikace.

Tato část článku se bude zabývat pouze protokolem TLS, protože jeho předchůdce SSL je od roku 2015 zastaralý.

TLS poskytuje dodatečné soukromí a zabezpečení pro „komunikaci“ s počítačovými programy. V tomto případě TLS poskytuje zabezpečení pro SMTP.

Když uživatelova e-mailová aplikace odesílá a přijímá zprávy, používá Transmission Control Protocol (TCP – součást transportní vrstvy a e-mailový klient jej používá k připojení k e-mailovému serveru) k zahájení „handshake“ s e-mailovým serverem.

Handshake je série kroků, ve kterých e-mailový klient a e-mailový server potvrdí nastavení zabezpečení a šifrování a poté zahájí přenos e-mailu. Na základní úrovni funguje handshake následovně:

1. Klient odešle zprávu „ahoj“, typy šifrování a kompatibilní verze TLS na e-mailový server (e-mailový server).

2. Server odpoví digitálním certifikátem TLS a veřejným šifrovacím klíčem serveru.

3. Klient ověří informace o certifikátu.

4. Klient vygeneruje sdílený tajný klíč (také známý jako Pre-Master Key) pomocí veřejného klíče serveru a odešle jej na server.

5. Server dešifruje tajný sdílený klíč.

6. V tomto okamžiku mohou klient a server použít tajný sdílený klíč k šifrování přenosu dat, v tomto případě e-mailu uživatele.

TLS je důležité, protože většina e-mailových serverů a e-mailových klientů jej používá k poskytování základní úrovně šifrování e-mailů uživatelů.

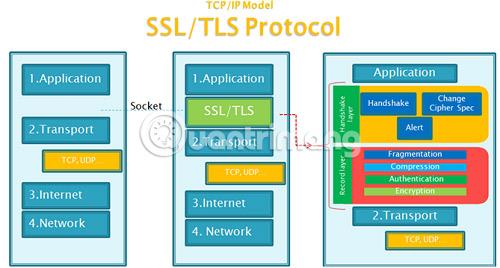

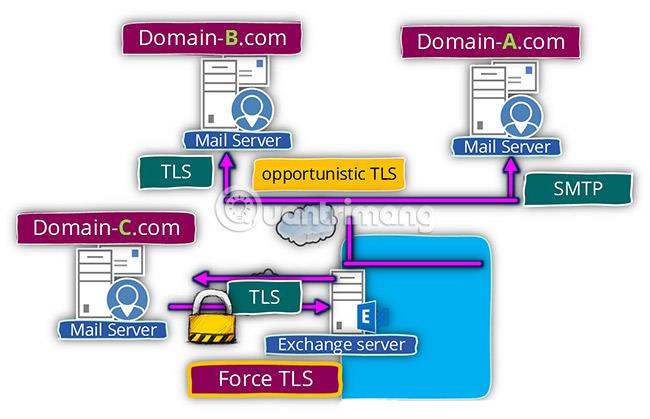

Oportunistické TLS a vynucené TLS

Opportunistic TLS je protokolový příkaz, který informuje e-mailový server, že e-mailový klient chce přeměnit existující připojení na zabezpečené připojení TLS.

Někdy e-mailový klient uživatele použije k vytvoření zabezpečeného připojení připojení ve formátu prostého textu namísto výše uvedeného postupu handshake. Oportunistické TLS se pokusí zahájit TLS handshake k vytvoření „tunelu“. Pokud však handshake selže, Opportunistic TLS se vrátí k připojení ve formátu prostého textu a odešle e-mail bez šifrování.

Forced TLS je konfigurace protokolu, která nutí všechny e-mailové „transakce“ používat zabezpečený standard TLS. Pokud se e-mail nemůže dostat z e-mailového klienta na e-mailový server, pak k příjemci e-mailu, zpráva nebude doručena.

2. Digitální certifikát

Digitální certifikát je šifrovací nástroj, který lze použít ke kryptografickému zabezpečení e-mailů. Digitální certifikát je typ šifrování veřejného klíče.

Autentizace umožňuje lidem posílat vám e-maily zašifrované pomocí předem určených veřejných šifrovacích klíčů a také šifrovat zprávy, které posíláte ostatním. Digitální certifikát pak funguje jako pas vázaný na online identitu a jeho primární použití je k ověření této identity.

Díky digitálnímu certifikátu je veřejný klíč dostupný každému, kdo vám chce posílat šifrované zprávy. Zašifrují svůj dokument vaším veřejným klíčem a vy jej dešifrujete svým soukromým klíčem.

Digitální certifikáty mohou používat jednotlivci, podniky, vládní organizace, e-mailové servery a téměř jakákoli jiná digitální entita k ověřování identit online.

3. Zabraňte falšování domény pomocí Sender Policy Framework

Sender Policy Framework (SPF) je ověřovací protokol, který teoreticky chrání před falšováním domény.

SPF zavádí další bezpečnostní kontroly, které umožňují serveru určit, zda zprávy pocházejí z domény, nebo zda někdo doménu používá ke skrytí své skutečné identity. Doména je část internetu s jedinečným názvem. Například Quantrimang.com je doména.

Hackeři a spammeři často skrývají své domény, když se snaží proniknout do systému nebo podvádět uživatele, protože z domény je možné dohledat umístění a vlastníka nebo alespoň zjistit, zda je doména na seznamu. Tím, že se škodlivý e-mail vydává za „zdravou“ aktivní doménu, je velmi pravděpodobné, že uživatelé nebudou podezřelí při klikání nebo otevírání škodlivé přílohy.

Rámec zásad odesílatele má tři základní prvky: rámec, metody ověřování a specializované hlavičky e-mailů, které předávají informace.

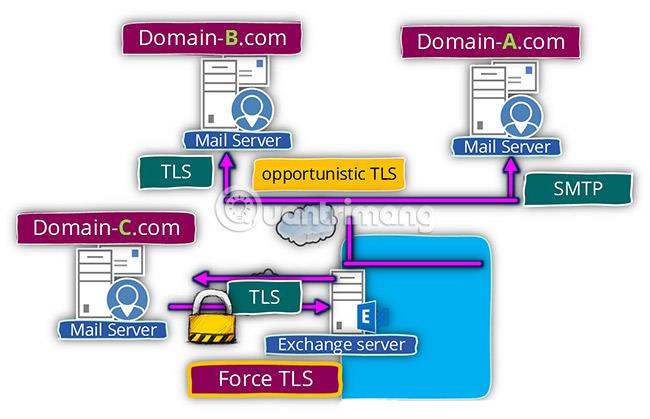

4. Jak DKIM udržuje e-maily v bezpečí

DomainKeys Identified Mail (DKIM) je protokol proti neoprávněné manipulaci, který zajišťuje bezpečnost odeslaných zpráv během přenosu. DKIM používá digitální podpisy ke kontrole e-mailů odeslaných konkrétními doménami. Dále také kontroluje, zda doména umožňuje odesílání emailů. DKIM je rozšířením SPF.

V praxi DKIM usnadňuje vytváření „černých listin“ a „bílých listin“.

5. Co je DMARC?

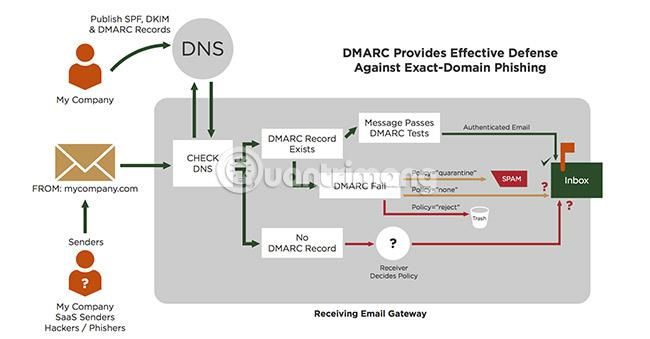

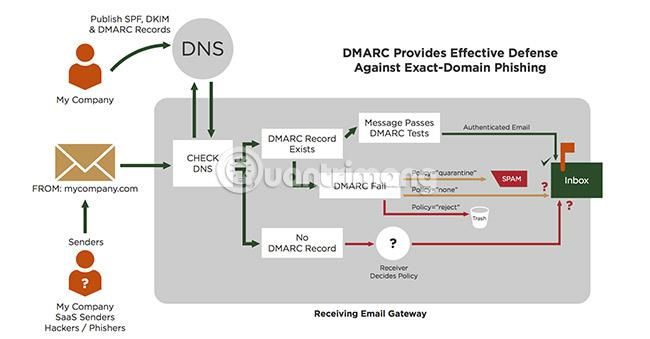

Dalším e-mailovým bezpečnostním protokolem je Domain-Based Message Authentication, Reporting & Conformance (DMARC). DMARC je ověřovací systém, který ověřuje standardy SPF a DKIM pro ochranu před podvodnými akcemi pocházejícími z domény. DMARC je důležitou funkcí v boji proti falšování domén. Relativně nízká míra přijetí však znamená, že padělání je stále na denním pořádku.

DMARC funguje tak, že zabraňuje padělání hlavičky z adresy uživatele. Dělá to takto:

- Porovnejte název domény „záhlaví od“ s názvem domény „obálka od“. Doména „obálka z“ je identifikována během testování SPF.

- Porovnejte název domény „obálka od“ s „d= název domény“ nalezený v podpisu DKIM.

DMARC instruuje poskytovatele e-mailu, jak zacházet s jakýmkoli příchozím e-mailem. Pokud e-mail nesplňuje standardy testování SPF a DKIM, bude odmítnut. DMARC je technologie, která umožňuje doménám všech velikostí chránit jejich doménová jména před falšováním.

6. End-to-end šifrování pomocí S/MIME

Secure/Multipurpose Internet Mail Extensions (S/MIME) je dlouhodobý end-to-end šifrovací protokol. S/MIME zakóduje obsah e-mailu před jeho odesláním, s výjimkou odesílatele, příjemce nebo jiných částí hlavičky e-mailu. Pouze příjemce může dešifrovat zprávu odesílatele.

S/MIME je implementováno e-mailovými klienty, ale vyžaduje digitální certifikát. Většina moderních e-mailových klientů podporuje S/MIME, ale uživatelé budou muset stále hledat konkrétní podporu pro svou aplikaci a poskytovatele e-mailu.

7. Co je PGP/OpenPGP?

Pretty Good Privacy (PGP) je další dlouholetý end-to-end šifrovací protokol. Uživatelé se však pravděpodobněji setkali a použili jeho open source protějšek, OpenPGP.

OpenPGP je open source verze šifrovacího protokolu PGP. Dostává pravidelné aktualizace a uživatelé jej najdou v mnoha moderních aplikacích a službách. Stejně jako S/MIME mohou třetí strany stále přistupovat k e-mailovým metadatům, jako jsou informace o odesílateli a příjemci e-mailu.

Uživatelé mohou přidat OpenPGP do svého nastavení zabezpečení e-mailu pomocí jedné z následujících aplikací:

- Windows: Uživatelé Windows by měli zvážit Gpg4Win.org.

- macOS: Uživatelé macOS by se měli podívat na Gpgtools.org.

- Linux: Uživatelé Linuxu by si měli vybrat GnuPG.org.

- Android: Uživatelé Androidu by se měli podívat na OpenKeychain.org.

- iOS: Uživatelé iOS by si měli vybrat PGP Everywhere. (pgpeverywhere.com)

Implementace OpenPGP v každém programu je mírně odlišná. Každý program má jiného vývojáře, který nastavuje protokol OpenPGP tak, aby používal šifrování e-mailů. To vše jsou však spolehlivé šifrovací programy, kterým uživatelé mohou důvěřovat se svými daty.

OpenPGP je jedním z nejjednodušších způsobů, jak přidat šifrování na různých platformách.

E-mailové bezpečnostní protokoly jsou nesmírně důležité, protože přidávají vrstvu zabezpečení do e-mailů uživatelů. E-mail je v zásadě zranitelný vůči útoku. SMTP nemá vestavěné zabezpečení a odesílání e-mailů v prostém textu (tedy bez jakékoli ochrany a kdokoli, kdo jej zachytí, může číst obsah) je velmi riskantní, zvláště pokud obsahuje citlivé informace.

Doufám, že najdete správnou volbu!

Vidět víc: