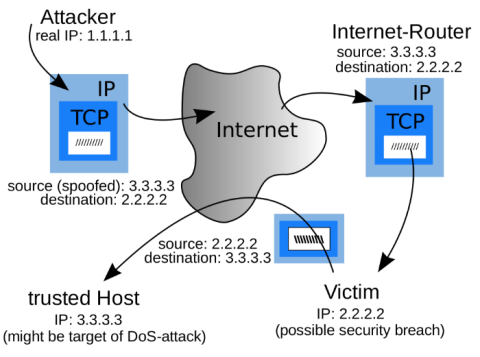

За да получи достъп до вашата мрежа, външният компютър трябва да "спечели" доверен IP адрес в мрежата. Така че атакуващият трябва да използва IP адрес, който е в обхвата на вашата мрежа. Или алтернативно, нападател може да използва външен, но надежден IP адрес във вашата мрежа.

1. Какво е IP spoofing?

Когато компютър извън вашата мрежа се „преструва“ на доверен компютър в системата, това действие от страна на атакуващия се нарича IP Spoofing.

За да получи достъп до вашата мрежа, външният компютър трябва да "спечели" доверен IP адрес в мрежата. Така че атакуващият трябва да използва IP адрес, който е в обхвата на вашата мрежа. Или алтернативно, нападател може да използва външен, но надежден IP адрес във вашата мрежа.

Системата може да има доверие на IP адресите, защото имат специални привилегии върху важни ресурси в мрежата.

Какви са различните начини за атака на IP Spoofing?

- Атакувайте данни или установете команди, които съществуват в потока от данни, който се преобразува между клиент и сървърното приложение.

- Атакуване на данни или команди в peer-to-peer мрежова връзка.

Нападателят обаче трябва също така да промени таблицата за маршрутизиране в мрежата. Промяната на таблицата за маршрутизиране в мрежата позволява на атакуващия да получи двупосочна комуникация. За тази цел атакуващият "насочва" всички таблици за маршрутизиране във фалшиви IP адреси.

След като таблицата за маршрутизиране се промени, нападателите започват да получават всички данни, прехвърлени от мрежата към фалшивия IP адрес. Тези измамници могат дори да реагират на пакети с данни като доверен потребител.

2. Отказ от услуга (DOS) (атака за отказ от услуга)

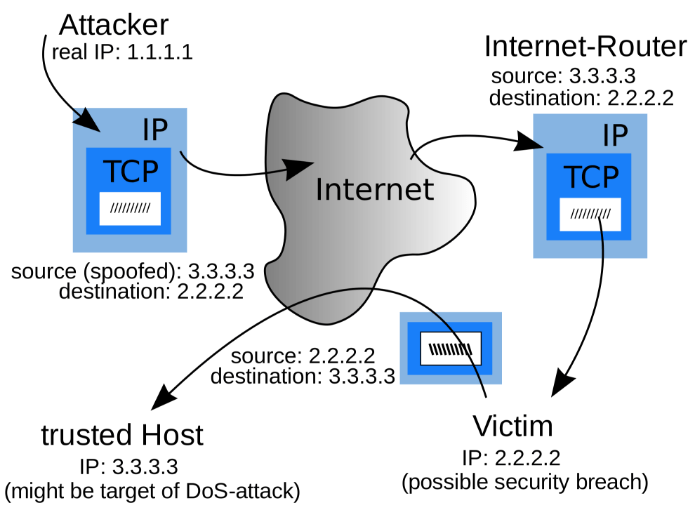

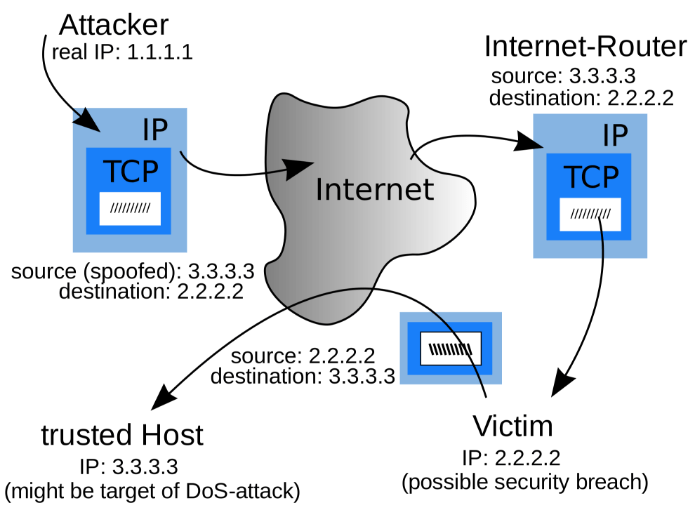

Можете да мислите за атака за отказ на услуга (DoS) като за модифицирана версия на IP адрес Spoofing. За разлика от IP Spoofing, при атака за отказ на услуга (DoS), нападателят не трябва да се притеснява дали ще получи отговор от сървъра, към който е насочен.

Нападателят ще наводни системата с много заявки, което ще накара системата да стане „заета“ да отговаря на заявки.

Ако бъдат атакувани по този начин, целевите хостове ще получат TCP SYN и ще отговорят със SYN-ACK. След като изпрати SYN-ACK, атакуващият изчаква отговор, за да завърши TCP ръкостискането – процес, който никога не се случва.

Следователно, докато чака отговор, нападателят ще използва системни ресурси и дори сървърът няма да има право да отговаря на други легитимни заявки.

Вижте още няколко статии по-долу:

Желая ви моменти на забавление!