IPSec, съкратено от Internet Protocol Security, е набор от криптографски протоколи, които защитават трафика на данни през мрежи с интернет протокол (IP).

IP мрежите - включително World Wide Web - нямат криптиране и защита на поверителността. IPSec VPN се справят с тази слабост, като предоставят рамка за криптирана и частна комуникация в мрежата.

Ето по-отблизо IPSec и как работи с VPN тунели за защита на данните през незащитени мрежи.

Кратка история на IPSec

Когато интернет протоколът беше разработен в началото на 80-те години, сигурността не беше висок приоритет. Въпреки това, тъй като броят на интернет потребителите продължава да расте, необходимостта от висока степен на сигурност също нараства.

За да отговори на тази нужда, Агенцията за национална сигурност спонсорира разработването на протоколи за сигурност в средата на 80-те години по програмата Secure Data Network Systems. Това доведе до разработването на Layer 3 Security Protocol и в крайна сметка на Network Layer Security Protocol. Много инженери работиха по този проект през 90-те години и IPSec израсна от тези усилия. IPSec вече е стандарт с отворен код и е част от IPv4.

Как работи IPSec

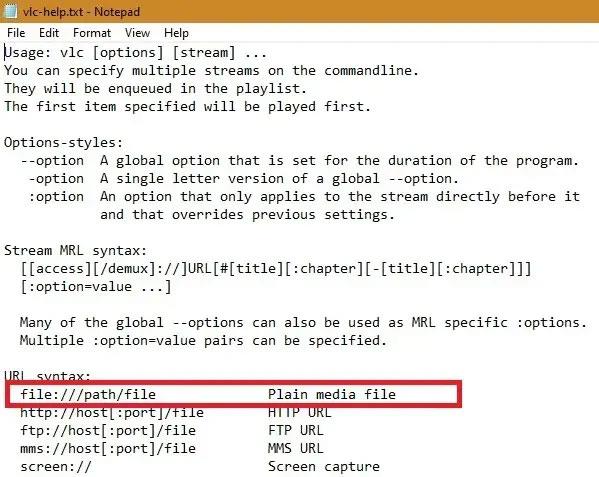

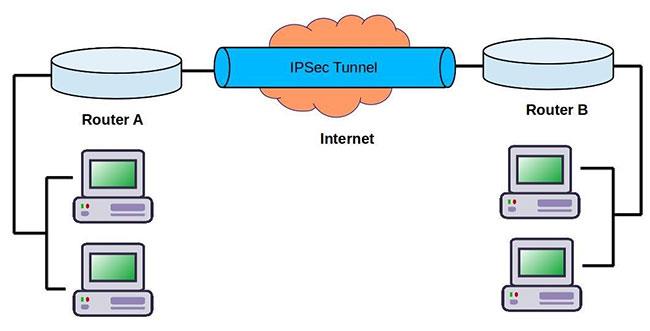

IPSec работи с VPN тунели за установяване на частни двупосочни връзки между устройства

Когато два компютъра установят VPN връзка , те трябва да се споразумеят за набор от протоколи за сигурност и алгоритми за криптиране и да обменят криптографски ключове, за да отключат и преглеждат криптирани данни.

Тук IPSec влиза в игра. IPSec работи с VPN тунели за установяване на частни двупосочни връзки между устройства. IPSec не е единичен протокол; вместо това, това е пълен набор от протоколи и стандарти, които работят заедно, за да гарантират поверителността, целостта и автентичността на интернет пакетите данни, преминаващи през VPN тунел.

Ето как IPSec създава защитен VPN тунел:

- IPSec удостоверява данните, за да гарантира целостта на пакетите по време на предаване.

- IPSec криптира интернет трафика през VPN тунели, така че данните да не могат да бъдат преглеждани.

- IPSec защитава данните от повторни атаки, които могат да доведат до неоторизирани влизания.

- IPSec позволява сигурен обмен на криптографски ключове между компютри.

- IPSec предоставя два режима на сигурност: тунел и транспорт.

IPSec VPN защитава данните, предавани от хост към хост, мрежа към мрежа, хост към мрежа и шлюз към шлюз (наречен тунелен режим, когато целият IP пакет е криптиран и удостоверен).

IPSec протоколи и поддържащи компоненти

Стандартът IPSec е разделен на няколко основни протокола и поддържащи компоненти.

Основен IPSec протокол

- IPSec Authentication Header (AH) : Този протокол защитава IP адресите на компютрите, участващи в процеса на обмен на данни, за да гарантира, че битовете данни няма да бъдат загубени, променени или повредени по време на процеса. AH също така проверява дали лицето, изпращащо данните, действително ги е изпратило, защитавайки тунела от проникване от неоторизирани потребители.

- Encapsulating Security Payload (ESP) : Протоколът ESP осигурява криптиращата част на IPSec, гарантирайки сигурността на трафика на данни между устройствата. ESP криптира пакети данни/полезен товар, удостоверява полезния товар и неговия произход в пакета от протоколи IPSec. Този протокол ефективно кодира интернет трафика, така че всеки, който гледа в тунела, не може да види нищо в него.

ESP криптира и удостоверява данни, докато AH само удостоверява данни.

Компоненти, които поддържат IPSec

- Асоциации за сигурност (SA) : Асоциациите и политиките за сигурност установяват различни споразумения за сигурност, използвани в обмена. Тези споразумения могат да определят вида на алгоритъма за криптиране и хеширане, който да се използва. Тези политики често са гъвкави, позволявайки на устройствата да решат как искат да се справят с нещата.

- Internet Key Exchange (IKE) : За да работи криптирането, компютрите, участващи в обмена на частни комуникации, трябва да споделят ключ за криптиране. IKE позволява на два компютъра сигурно да обменят и споделят ключове за криптиране при установяване на VPN връзка.

- Алгоритми за криптиране и хеширане : Криптографските ключове работят с хеш стойности, генерирани с помощта на хеш алгоритъм. AH и ESP са много общи, те не уточняват конкретен тип кодиране. IPsec обаче често използва Message Digest 5 или Secure Hash Algorithm 1 за криптиране.

- Защита срещу атаки за повторно възпроизвеждане : IPSec също така включва стандарти за предотвратяване на повторно възпроизвеждане на всякакви пакети с данни, които са част от успешен процес на влизане. Този стандарт не позволява на хакерите да използват възпроизведена информация, за да копират сами информацията за вход.

IPSec е цялостно решение за VPN протокол и може да служи и като протокол за криптиране в L2TP и IKEv2.

Режими на тунелиране: тунел и транспорт

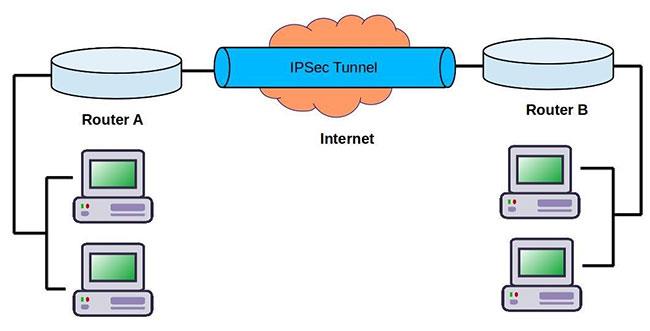

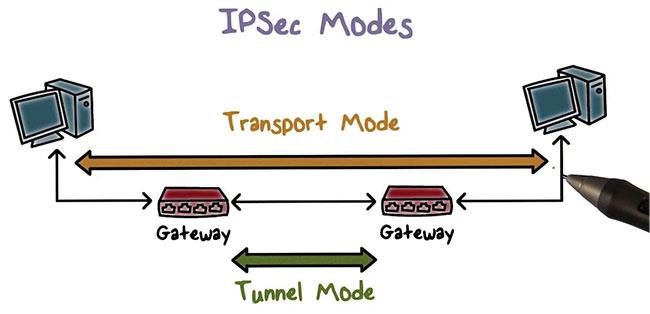

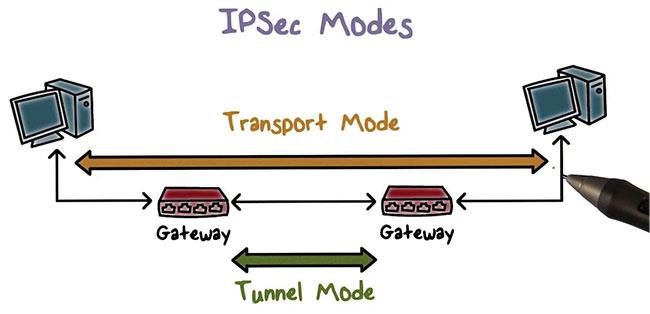

IPSec изпраща данни, използвайки тунелен или транспортен режим

IPSec изпраща данни, използвайки тунелен или транспортен режим. Тези режими са тясно свързани с вида на използвания протокол, AH или ESP.

- Тунелен режим : В тунелен режим целият пакет е защитен. IPSec обвива пакета с данни в нов пакет, криптира го и добавя нов IP хедър. Обикновено се използва при настройки на VPN от сайт към сайт.

- Транспортен режим : В транспортен режим оригиналният IP хедър остава и не е шифрован. Само полезният товар и трейлърът на ESP са криптирани. Транспортният режим обикновено се използва при настройки на VPN клиент към сайт.

За VPN най-често срещаната IPSec конфигурация, която ще видите, е ESP с удостоверяване в тунелен режим. Тази структура помага на интернет трафика да се движи сигурно и анонимно в VPN тунела през незащитени мрежи.

И така, каква е разликата между тунелен и транспортен режим в IPsec?

Тунелният режим в IPsec се използва между два специализирани рутера, като всеки рутер действа като един край на виртуален „тунел“ през обществената мрежа. В тунелен режим първоначалният IP хедър съдържа крайната дестинация на шифрования пакет, заедно с полезния товар на пакета. За да позволи на междинните рутери да знаят къде да препращат пакети, IPsec добавя нов IP хедър. Във всеки край на тунела рутерите декодират IP хедъри, за да доставят пакети до тяхната дестинация.

В транспортен режим полезният товар на всеки пакет е криптиран, но първоначалният IP хедър не е. Следователно междинните рутери могат да видят крайната дестинация на всеки пакет - освен ако не се използва отделен тунелен протокол (като GRE).

Кой порт използва IPsec?

Мрежовият порт е виртуалното място, където данните преминават в компютъра. Портовете са начинът, по който компютърът следи различни процеси и връзки. Ако данните отиват към определен порт, операционната система на компютъра знае към кой процес принадлежат. IPsec обикновено използва порт 500.

Как IPsec влияе на MSS и MTU?

MSS и MTU са две измервания на размера на пакета. Пакетите могат да достигнат само определен размер (в байтове), преди компютрите, рутерите и комутаторите да могат да ги обработят. MSS измерва размера на полезния товар на всеки пакет, докато MTU измерва целия пакет, включително заглавките. Пакетите, които надвишават мрежовия MTU, могат да бъдат фрагментирани, т.е. разделени на по-малки пакети и след това отново сглобени. Пакетите, които надвишават MSS, просто се отхвърлят.

Протоколът IPsec добавя редица заглавки и трейлъри към пакетите, като всички те заемат няколко байта. За мрежи, използващи IPsec, MSS и MTU трябва да бъдат коригирани съответно, в противен случай пакетите ще бъдат фрагментирани и леко забавени. Обикновено MTU за мрежа е 1500 байта. Нормалният IP хедър е с дължина 20 байта, а TCP хедърът също е с дължина 20 байта, което означава, че всеки пакет може да съдържа 1460 байта полезен товар. IPsec обаче добавя заглавка за удостоверяване, заглавка ESP и свързани трейлъри. Те добавят 50 - 60 байта към пакет или повече.