Протоколите за защита на имейлите са структури, които защитават имейлите на потребителите от външна намеса. Имейлът се нуждае от допълнителни протоколи за сигурност по причина: Simple Mail Transfer Protocol (SMTP) няма вградена защита. Шокираща новина, нали?

Много протоколи за сигурност работят с SMTP. Ето тези протоколи и как защитават вашия имейл.

Научете повече за протоколите за защита на имейлите

1. Как SSL/TLS поддържа електронната поща защитена

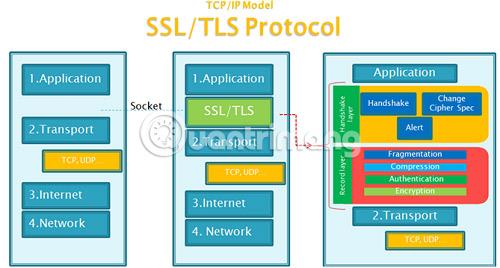

Secure Sockets Layer (SSL) и неговият наследник, Transport Layer Security (TLS), са най-популярните протоколи за защита на имейлите за защита на имейлите, докато пътуват в интернет.

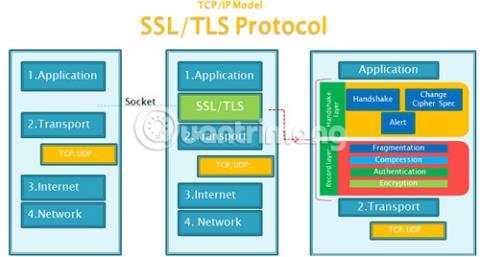

SSL и TLS са протоколи на приложния слой. В интернет комуникационните мрежи приложният слой стандартизира комуникацията за услугите на крайния потребител. В този случай приложният слой предоставя рамка за сигурност (набор от правила), която работи с SMTP (също протокола на приложния слой), за да защити потребителските имейл комуникации.

Тази част от статията ще обсъжда само TLS, тъй като неговият предшественик, SSL, е отхвърлен от 2015 г.

TLS осигурява допълнителна поверителност и сигурност за „комуникация“ с компютърни програми. В този случай TLS осигурява сигурност за SMTP.

Когато имейл приложението на потребителя изпраща и получава съобщения, то използва Transmission Control Protocol (TCP – част от транспортния слой и имейл клиентът го използва, за да се свърже с имейл сървъра), за да инициира „ръкостискане“ с имейл сървъра.

Ръкостискането е поредица от стъпки, в които имейл клиентът и имейл сървърът потвърждават настройките за сигурност и криптиране и след това започват предаването на имейл. На основно ниво ръкостисканията работят по следния начин:

1. Клиентът изпраща съобщението „здравей“, типовете криптиране и съвместимите TLS версии до имейл сървъра (имейл сървър).

2. Сървърът отговаря с TLS цифровия сертификат и публичния ключ за криптиране на сървъра.

3. Клиентът проверява информацията в сертификата.

4. Клиентът генерира споделен таен ключ (известен също като Pre-Master Key), като използва публичния ключ на сървъра и го изпраща на сървъра.

5. Сървърът дешифрира секретния споделен ключ.

6. В този момент клиентът и сървърът могат да използват секретния споделен ключ за криптиране на предаването на данни, в този случай имейла на потребителя.

TLS е важен, защото по-голямата част от имейл сървърите и имейл клиентите го използват, за да осигурят основно ниво на криптиране за имейлите на потребителите.

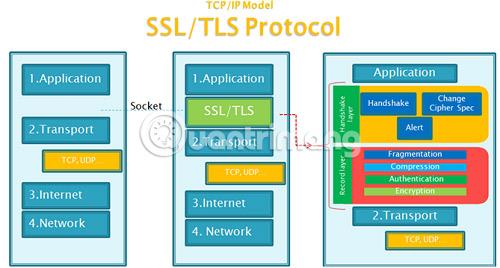

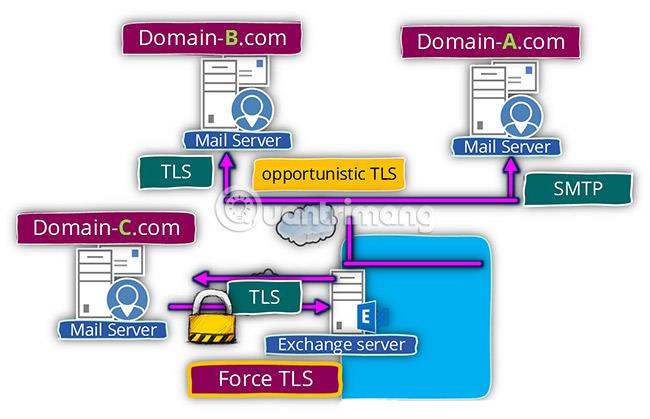

Опортюнистичен TLS и принуден TLS

Опортюнистичният TLS е протоколна команда, която информира имейл сървъра, че имейл клиентът иска да превърне съществуваща връзка в защитена TLS връзка.

Понякога имейл клиентът на потребител ще използва връзка с обикновен текст, вместо да следва горния процес на ръкостискане, за да създаде защитена връзка. Опортюнистичният TLS ще се опита да инициира TLS ръкостискане, за да създаде „тунела“. Ако обаче ръкостискането е неуспешно, Opportunistic TLS ще се върне към връзката с обикновен текст и ще изпрати имейла без криптиране.

Принудителният TLS е конфигурация на протокол, която принуждава всички имейл „транзакции“ да използват защитения TLS стандарт. Ако имейлът не може да стигне от имейл клиента до имейл сървъра, след това до получателя на имейла, съобщението няма да бъде доставено.

2. Цифров сертификат

Цифровият сертификат е инструмент за криптиране, който може да се използва за криптографска защита на имейли. Цифровият сертификат е вид криптиране с публичен ключ.

Удостоверяването позволява на хората да ви изпращат имейли, шифровани с предварително определени публични ключове за шифроване, както и да шифроват съобщения, които изпращате на други. След това цифровият сертификат действа като паспорт, обвързан с онлайн самоличност и основната му употреба е да удостоверява тази самоличност.

Притежавайки цифров сертификат, публичният ключ е достъпен за всеки, който иска да ви изпрати криптирани съобщения. Те криптират своя документ с вашия публичен ключ, а вие го дешифрирате с вашия личен ключ.

Цифровите сертификати могат да се използват от физически лица, фирми, правителствени организации, сървъри за електронна поща и почти всеки друг цифров обект за удостоверяване на самоличности онлайн.

3. Предотвратете подправянето на домейн с рамката за политика на подателя

Sender Policy Framework (SPF) е протокол за удостоверяване, който теоретично защитава срещу подправяне на домейн.

SPF въвежда допълнителни проверки за сигурност, които позволяват на сървъра да определи дали съобщенията произхождат от домейна или дали някой използва домейна, за да скрие истинската си самоличност. Домейнът е част от Интернет с уникално име. Например Quantrimang.com е домейн.

Хакерите и спамерите често крият своите домейни, когато се опитват да проникнат в системата или да измамят потребителите, тъй като от домейна е възможно да се проследи местоположението и собственика или поне да се види дали домейнът е в списъка.черно не. Чрез маскирането на злонамерен имейл като „здравословен“ активен домейн е много вероятно потребителите да не бъдат подозрителни, когато кликнат или отворят злонамерен прикачен файл.

Рамката на политиката на изпращача има три основни елемента: рамката, методите за удостоверяване и специализираните заглавки на имейл, които предават информация.

4. Как DKIM поддържа имейлите защитени

DomainKeys Identified Mail (DKIM) е протокол против подправяне, който гарантира, че изпратените съобщения са защитени по време на предаване. DKIM използва цифрови подписи, за да провери дали имейлите са изпратени от конкретни домейни. Освен това той също така проверява дали домейнът позволява изпращане на имейли. DKIM е разширение на SPF.

На практика DKIM улеснява разработването на „черни списъци“ и „бели списъци“.

5. Какво е DMARC?

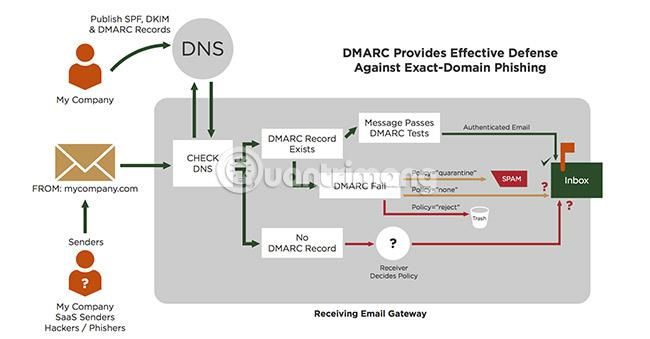

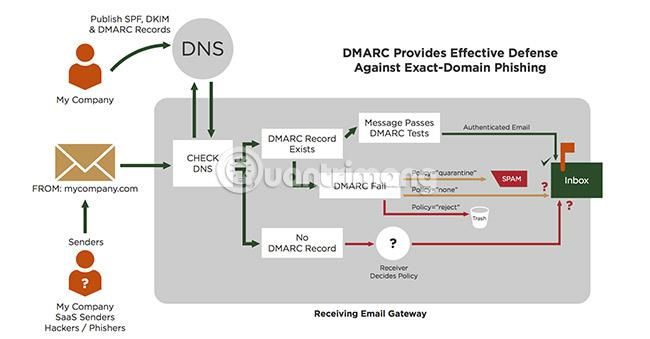

Следващият протокол за сигурност на имейл е базирано на домейн удостоверяване на съобщения, отчитане и съответствие (DMARC). DMARC е система за удостоверяване, която валидира SPF и DKIM стандартите за защита срещу измамни действия, произхождащи от домейн. DMARC е важна функция в борбата срещу подправянето на домейни. Относително ниският процент на приемане обаче означава, че фалшифицирането все още е широко разпространено.

DMARC работи, като предотвратява фалшифициране на заглавки от адреса на потребителя. Той прави това чрез:

- Свържете името на домейна „header from“ с името на домейна „envelope from“. Домейнът „обвивка от“ се идентифицира по време на SPF тестване.

- Свържете името на домейна „плик от“ с „d= име на домейн“, намерено в DKIM подписа.

DMARC инструктира доставчик на имейл как да обработва всеки входящ имейл. Ако имейлът не отговаря на стандартите за тестване на SPF и DKIM удостоверяване, той ще бъде отхвърлен. DMARC е технология, която позволява на домейни от всякакъв размер да защитават своите имена на домейни от подправяне.

6. Криптиране от край до край със S/MIME

Разширенията за защитена/многофункционална интернет поща (S/MIME) са дългогодишен протокол за криптиране от край до край. S/MIME кодира съдържанието на имейла, преди да бъде изпратено, с изключение на подателя, получателя или други части от заглавката на имейла. Само получателят може да дешифрира съобщението на подателя.

S/MIME се прилага от имейл клиенти, но изисква цифров сертификат. Повечето съвременни имейл клиенти поддържат S/MIME, но потребителите все пак ще трябва да проверят за конкретна поддръжка за тяхното приложение и имейл доставчик.

7. Какво е PGP/OpenPGP?

Pretty Good Privacy (PGP) е друг дългогодишен протокол за криптиране от край до край. По-вероятно е обаче потребителите да са срещали и използвали неговия аналог с отворен код OpenPGP.

OpenPGP е версията с отворен код на PGP протокола за криптиране. Той получава редовни актуализации и потребителите ще го намерят в много съвременни приложения и услуги. Подобно на S/MIME, трети страни все още имат достъп до имейл метаданни, като например информация за изпращача и получателя на имейл.

Потребителите могат да добавят OpenPGP към настройките за защита на имейла си, като използват едно от следните приложения:

- Windows: Потребителите на Windows трябва да разгледат Gpg4Win.org.

- macOS: потребителите на macOS трябва да проверят Gpgtools.org.

- Linux: Потребителите на Linux трябва да изберат GnuPG.org.

- Android: Потребителите на Android трябва да проверят OpenKeychain.org.

- iOS: Потребителите на iOS трябва да изберат PGP Everywhere. (pgpeverywhere.com)

Внедряването на OpenPGP във всяка програма е малко по-различно. Всяка програма има различен разработчик, който настройва протокола OpenPGP да използва криптиране на имейл. Това обаче са всички надеждни програми за криптиране, на които потребителите могат да се доверят с данните си.

OpenPGP е един от най-лесните начини за добавяне на криптиране в различни платформи.

Протоколите за защита на имейлите са изключително важни, защото добавят ниво на сигурност към имейлите на потребителите. По принцип имейлът е уязвим за атаки. SMTP няма вградена защита и изпращането на имейл в обикновен текст (т.е. без никаква защита и всеки, който го прихване, може да прочете съдържанието) е много рисковано, особено ако съдържа чувствителна информация.

Дано намерите правилния избор!

Виж повече: